Pagina 1 di 2

"Giocherellando" con i rootkit

Inviato: mar ago 13, 2013 11:54 am

da crazy.cat

Mi sono messo a impestare un povero hard disk con svariati tipi di rookit e stavo provando alcuni programmi di rilevazione e rimozione:

1) Il vecchio mbr.exe http://www2.gmer.net/mbr/mbr.exe non sembra più funzionare tanto bene, svariati rootkit che hanno attaccato i settori del disco non sono stati rilevati.

2) aswMBR http://public.avast.com/~gmerek/aswMBR.htm che sfrutta Gmer e il motore di scansione di avast, rileva bene ma quando vado a rimuovere nei settori di boot tende a inchiodare il pc. Riavvio forzato e il rootkit sembra essere andato via.

3) Gmer (forse non mi ricordo bene io), che aveva sempre segnalato i rootkit in rosso, adesso mostra molte voci causate dai rootkit in nero che potrebbero facilmente sfuggire a una analisi veloce.

4) Ottimo TdsKiller, una vera strage ha fatto.

Se qualcuno ha da dire qualcosa, in particolare per la voce 3, o se ha da suggerirmi qualche altro tool da provare (solo antirootkit, niente antivirus completi) lo ringrazio.

Seguiranno articoli.

Re: "Giocherellando" con i rootkit

Inviato: mar ago 13, 2013 12:32 pm

da Uomo Senza Sonno

Io ti posso segnalare HxD, ma come ben sai non è un tool antirootkit, ma lo può diventare. Ultimamente ho utilizzato sempre più aswMBR per verificare la presenza di rootkit nei dischi e poi ho proceduto alla rimozione con l'editor, però non è proprio una cosa così semplice e alla portata di tutta l'utenza.

GMER a me ha sempre dato problemi nell'utilizzo (infatti quando ho provato ad utilizzarlo ho sempre avuto il SO in crash), e visto che per certi versi è un po' obsoleto lo metterei da parte.

Tdsskiller è veramente migliorato, nelle prime versioni era capace di fare principalmente danni perchè rimuoveva tutto (a volte anche gli estremi di partizione rendendo quanto scritto in un disco illeggibile ed irrecuperabile) ma ora sembra faccia bene il suo lavoro senza troppi tecnicismi. Forse il tool più semplice da usare.

Re: "Giocherellando" con i rootkit

Inviato: mar ago 13, 2013 12:42 pm

da Zane

Sono un pochino fuori dal giro, quindi non ho suggerimenti in merito. Seguo quindi con ancora più interesse la discussione!

Re: "Giocherellando" con i rootkit

Inviato: mar ago 13, 2013 1:32 pm

da [Claudio]

Iscritto ... tra le discussioni da seguire assolutamente ..... in attesa di:

crazy.cat ha scritto:Seguiranno articoli.

Re: "Giocherellando" con i rootkit

Inviato: mar ago 13, 2013 1:37 pm

da ositoris

Io sono curioso di sapere come è la situazione con il Windows 8.

Forse l'MBR e tutto il resto differisce dai SO fino a Windows 7 :penso

Re: "Giocherellando" con i rootkit

Inviato: mar ago 13, 2013 1:46 pm

da crazy.cat

Uomo Senza Sonno ha scritto:Io ti posso segnalare HxD, ma come ben sai non è un tool antirootkit, ma lo può diventare.

Quello bravo con HxD eri solo tu. Io mi perdevo abbastanza.

Ultimamente ho utilizzato sempre più aswMBR per verificare la presenza di rootkit nei dischi

Ha rilevato un sacco di cose, avevo copiato svariati virus in giro per il disco e altri si erano creati quando lanciavo i rootkit, però ha pulito i settori di boot (si è piantato una sola volta a dire il vero) ma dei file rootkit in giro per il pc ne ha tolti molto pochi.

GMER a me ha sempre dato problemi nell'utilizzo (infatti quando ho provato ad utilizzarlo ho sempre avuto il SO in crash),

Qualche crash solo con vista. Per il resto sempre bene. Poi gmer è stato aggiornato da poco.

e visto che per certi versi è un po' obsoleto lo metterei da parte.

E' come Hijackthis, un usato sicuro che va sempre bene.

Se avete qualche tool portable (che non richieda collegamento a internet, non posso collegare in rete aziendale un pc infetto) da suggerire, posso fare qualche altra prova.

Ormai il disco è pieno di schifezze e dovrà essere formattato a basso livello.

Re: "Giocherellando" con i rootkit

Inviato: mar ago 13, 2013 3:34 pm

da crazy.cat

Bocciato

http://www.usec.at/rootkit.html

Si chiude da solo o va in crash, da quel poco che sono riuscito a farlo funzionare è molto difficile da capire, rootkit poco evidenziati.

Non per l'utente comune (se non va in crash prima).

Re: "Giocherellando" con i rootkit

Inviato: mar ago 13, 2013 4:36 pm

da developerwinme

Credo (temo) che oramai sia troppo obsoleto (non è più aggiornato come prodotto stand alone, da quanto ho capito), ma c'è anche Rootkit Revealer di Sysinternals, una parte del quale dovrebbe essere inclusa anche nei vari Windows Defeder, MSE, quindi può essere interessante da provare ecc...: http://technet.microsoft.com/en-us/sysi ... 97445.aspx

Ad ogni modo, tengo d'occhio la discussione e mi metto in attesa degli articoli

Re: "Giocherellando" con i rootkit

Inviato: mar ago 13, 2013 4:42 pm

da crazy.cat

developerwinme ha scritto:Credo (temo) che oramai sia troppo obsoleto

Troppo vecchio, non ha mai funzionato neanche con i rootkit più semplici.

Domani riprendo le prove, oggi era andato in schermata blu fissa e ho dovuto ripristinare l'immagine senza virus.

Per primo tocca a Malwarebytes antirootkit e poi vedremo.

Re: "Giocherellando" con i rootkit

Inviato: mar ago 13, 2013 4:55 pm

da Andy94

Re: "Giocherellando" con i rootkit

Inviato: mar ago 13, 2013 5:55 pm

da gianpietro

Ciao crazy.cat

Se vuoi testare qualche programma anti-rootkit, questi sono quelli che ho trovato:

ESET SysInspector

http://www.eset.com/us/download/utilities/

Trend Micro

http://downloadcenter.trendmicro.com/in ... lang_loc=1

Sophos

http://www.sophos.com/it-it/products/fr ... otkit.aspx

Panda

http://www.pandasecurity.com/enterprise ... tirootkit/

ATTENZIONE!!!

Al momento il sito non permette il download, da un errore, ma se vuoi lo puoi trovare online.

Buon divertimento.

Re: R:

Inviato: mer ago 14, 2013 12:17 am

da hashcat

QUI trovi un corposo elenco di programmi anti-rootkit.

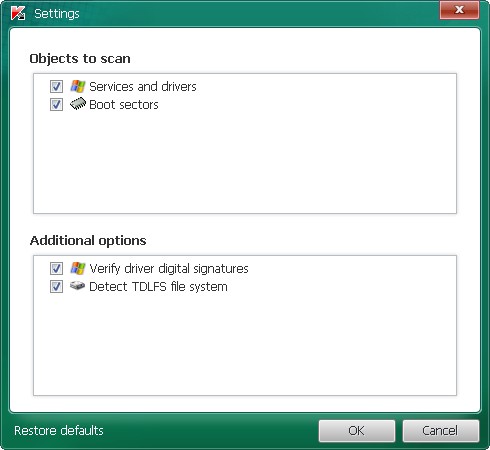

P.S.: La configurazione ottimale di Gmer è quella mostrata nell'immagine a seguire (per quanto riguarda le voci evidenziate in nero, non saprei):

P.S.2: A pagamento c'è anche UnHackMe

Re: R:

Inviato: mer ago 14, 2013 7:58 am

da crazy.cat

Primi due per iniziare, spero di non essermi arruginito.

http://turbolab.it/34

http://turbolab.it/106 (non direttamente rootkit, ma sempre sicurezza si tratta)

hashcat ha scritto:QUI trovi un corposo elenco di programmi anti-rootkit.

Dopo ci faccio un giro.

Ho tolto anonymz.com dal link perché mi sembra che rallenti moltissimo e basta.

Re: R: "Giocherellando" con i rootkit

Inviato: mer ago 14, 2013 11:30 am

da hashcat

@crazy.cat

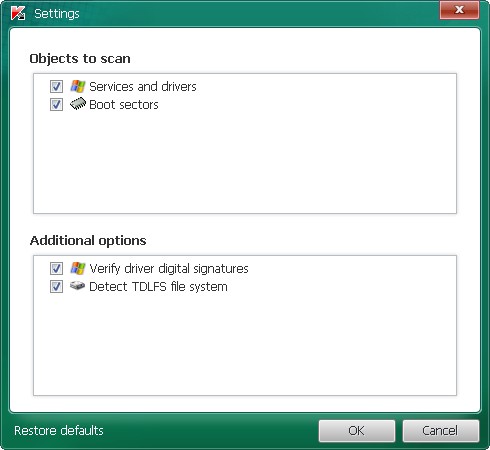

Prima di utilizzare TDSSKiller sarebbe preferibile abilitare le due opzioni personalizzate "Verify Driver

Digital Signature" e "Detect TDLFS filesystem" (questa in particolare) cliccando su Change parameters

Re: R:

Inviato: mer ago 14, 2013 1:26 pm

da crazy.cat

hashcat ha scritto:Prima di utilizzare TDSSKiller sarebbe preferibile abilitare le due opzioni personalizzate "Verify Driver

Digital Signature" e "Detect TDLFS filesystem" (questa in particolare) cliccando su Change parameters

E a cosa servono di preciso?

Devo ributtare su l'immagine, demolito il sistema nuovamente.

Malwarebytes anti rootkit non male, ma ha lasciato alcune tracce nei settori di boot.

Per ora gmer+kaspersky e magari un giro di pulizia di malwarebytes rootkit fanno bene il loro lavoro.

Eset sysinspector si chiude da solo in presenza di questi rootkit.

Re: R: "Giocherellando" con i rootkit

Inviato: mer ago 14, 2013 2:14 pm

da hashcat

crazy.cat ha scritto:E a cosa servono di preciso?

La prima opzione verifica che tutti i driver dispongano di una firma digitale valida e, in caso negativo, segnala al termine della scansione quelli che ne sono privi come Unsigned (questa opzione è piú utile quando si deve prestare aiuto ad un utente consultando il log generato dallo strumento).

La seconda verifica se nel sistema è presente il filesystem utilizzato dal rootkit TDSS (TDL) ed in caso affermativo permette di rimuoverlo.

P.S.: Degno di nota è anche HitmanPro

Re: R:

Inviato: mer ago 14, 2013 2:21 pm

da crazy.cat

hashcat ha scritto:P.S.: Degno di nota è anche HitmanPro

Non posso attaccare in rete aziendale un pc così infetto, sono al lavoro, quindi non riesco a provare qui hitman.

Più tardi o venerdì verifico le due opzioni, ora ho una riunione al ced... :tremo

Re: R:

Inviato: mer ago 14, 2013 4:02 pm

da crazy.cat

hashcat ha scritto:La prima opzione verifica che tutti i driver dispongano di una firma digitale valida e, in caso negativo, segnala al termine della scansione quelli che ne sono privi come Unsigned (questa opzione è piú utile quando si deve prestare aiuto ad un utente consultando il log generato dallo strumento).

La seconda verifica se nel sistema è presente il filesystem utilizzato dal rootkit TDSS (TDL) ed in caso affermativo permette di rimuoverlo.

Prima opzione potrebbe essere pericolosa per gli utenti che vogliono fare da soli (ma non capiscono del tutto quello che stanno facendo), mi ha segnalato 3 o 4 driver non segnati, propone skip come azione ma ci vuole poco a spaventare qualcuno e che metta delete pensando che siano pericolosi e trovandosi poi senza driver.

Seconda opzione mi sembra abbastanza inutile, già rileva e elimina quel rootki, in effetti ha aggiunto una voce in più, ma non ho capito la differenza alla fine.

Re: R:

Inviato: mer ago 14, 2013 4:10 pm

da crazy.cat

crazy.cat ha scritto:Seconda opzione mi sembra abbastanza inutile, già rileva e elimina quel rootki, in effetti ha aggiunto una voce in più, ma non ho capito la differenza alla fine.

Mi rimangio quello che ho detto, questa è meglio metterla, più tardi modifico l'articolo.

Re: R: "Giocherellando" con i rootkit

Inviato: mer ago 14, 2013 4:17 pm

da hashcat

Con la seconda opzione abilitata TDSSKiller è in grado di individuare il filesystem utilizzato da TDSS per la propria partizione nascosta dove memorizza una parte delle proprie componenti nocive (questa è utilizzata per renderne difficoltoso il rilevamento e la successiva rimozione).

A mio parere è il caso di lasciare sempre abilitata questa funzionalità in quanto permette di individuare e rimuovere la partizione nascosta anche in caso di parziale - ed incompleta - rimozione della minaccia (effettuata precedentemente da ulteriori strumenti).

P.S.: In questo caso la variante di TDSS non modifica il MBR; piuttosto compromette il VBR (utilizzandolo come vettore d'infezione) aggiungendo la propria partizione nascosta.

Maggiori informazioni QUI.

Re: "Giocherellando" con i rootkit

Inviato: mer ago 14, 2013 4:56 pm

da crazy.cat

Gmer, a un certo punto dopo aver rimosso il grosso dell'infezione, rilevava un settore di disco infetto, Tdsskiller senza quella voce attiva non lo vedeva, con la voce attiva lo ha rilevato e rimosso.

Dopo il riavvio del pc era pulito tutto anche per gmer.

Re: R: "Giocherellando" con i rootkit

Inviato: mer ago 14, 2013 5:53 pm

da hashcat

crazy.cat ha scritto:Mi rimangio quello che ho detto, questa è meglio metterla, più tardi modifico l'articolo.

Nell'articolo ripubblicato non ne vedo traccia.

Re: R:

Inviato: mer ago 14, 2013 7:24 pm

da crazy.cat

hashcat ha scritto:Nell'articolo ripubblicato non ne vedo traccia.

Ho dovuto riparare una stampante al volo e non ho fatto in tempo, ormai domani...

Re: R: "Giocherellando" con i rootkit

Inviato: mer ago 14, 2013 8:56 pm

da hashcat

crazy.cat ha scritto:Ho dovuto riparare una stampante al volo e non ho fatto in tempo, ormai domani...

Non intendevo fare pressione, semplicemente pensavo che si trattasse di una dimenticanza.

Re: R: "Giocherellando" con i rootkit

Inviato: gio ago 15, 2013 12:41 am

da Al3x

crazy.cat ha scritto:hashcat ha scritto:Nell'articolo ripubblicato non ne vedo traccia.

Ho dovuto riparare una stampante al volo e non ho fatto in tempo, ormai domani...

Che pigro, un articolo di tanto in tanto potresti anche scriverlo