Con il termine warshipping si identifica un tipo di attacco informatico che consente agli aggressori di far breccia nella sicurezza delle reti in un modo molto curioso: tramite i tradizionali pacchi postali. In questo articolo vedremo dunque che cosa è il warshipping, come viene utilizzato dagli hacker e come difendersi.

Cos'è il warshipping

La parola "warshipping" è stata usata per la prima volta dal gruppo di hacking X-Force Red di IBM, durante la conferenza Black Hat tenutasi a Las Vegas nell'agosto del 2019. Essa costituisce un'evoluzione del termine wardriving, ossia la tecnica di girare (di solito in auto) per le vie di una città o in prossimità di un'azienda bersaglio con un laptop dotato di software, che cerca le reti Wi-Fi aperte e ne registra i nomi e le coordinate.

Entrambe le parole sono accomunate dal prefisso war (guerra) che sta ad indicare una tecnica d'attacco, ma mentre nel wardriving la scansione va fatta aggirandosi nei dintorni del bersaglio, dando nell'occhio e destando sospetti, il warshipping può essere realizzato in tutta sicurezza, standosene comodamente seduti in poltrona: basterà confezionare un pacco contenente tutto il necessario per effettuare la scansione delle reti Wi-Fi aziendali e spedirlo per posta all'indirizzo dell'ignara vittima.

A questo punto, il pacco veicolo dell'inganno funzionerà esattamente come un moderno cavallo di Troia: come i greci si servirono di un cavallo di legno per entrare nella città nemica e darla alle fiamme, così il pacco postale si rivelerà essere un insospettabile stratagemma con cui penetrare le difese dell'azienda vittima dell'attacco. Per questo, il warshipping è altresì noto con l'accezione di "spedizione ostile".

il Confezionamento della piattaforma d'attacco e la spedizione

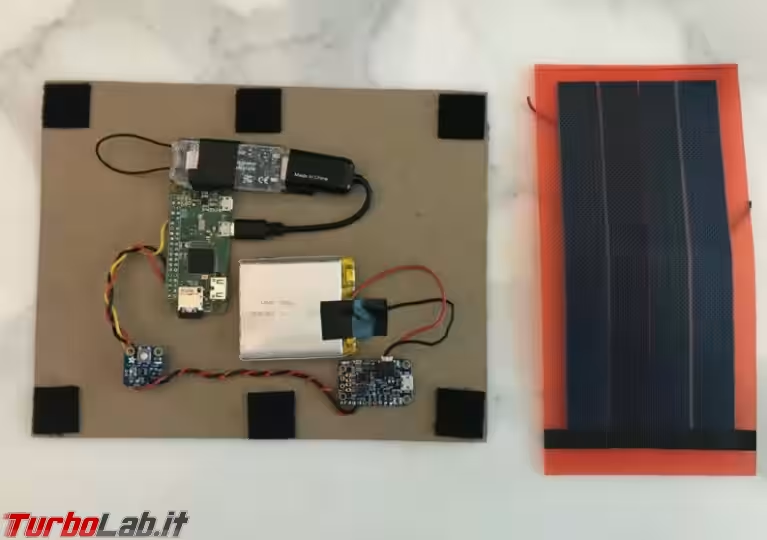

Confezionare una dispositivo di attacco mobile capace di effettuare la scansione delle reti Wi-Fi interne ad un'azienda è molto più semplice ed economico di quanto si potrebbe pensare. Con meno di 100 dollari di attrezzatura, tra cui un Raspberry Pi Zero W (25 € su Amazon), una piccola batteria e un modem cellulare, il team X-Force Red di IBM ha assemblato una piattaforma che si adattava perfettamente all'interno di un distanziatore di cartone posizionato sul fondo di una scatola di spedizione o incorporato in oggetti come un animale di peluche o una targa da ufficio.

L'elemento più costoso del set è il modem cellulare. Eventualmente, si possono aggiungere un componente di ricarica e una scheda timer per aiutare a gestirne la potenza, prolungando la durata della piattaforma. "La scheda timer si accende ogni due ore", ha spiegato Steve Ocepek del team X-Force Red di IBM, "e si collega con noi, inviando le sue coordinate via SMS ai nostri telefoni per dirci dove si trova". Nei messaggi sono indicate anche le reti Wi-Fi rilevate e altri dati necessari alla localizzazione. Se non è possibile raggiungere una rete cellulare, il dispositivo memorizza i dati per il successivo check-in e si spegne per risparmiare batteria.

Grazie a questi check-in periodici, gli hacker riescono a monitorare il pacco fino a quando non arriva a destinazione. Mentre è in viaggio, il "cavallo di Troia" capta i segnali di tutte le reti circostanti e, in alcuni casi, rileva persino il Wi-Fi in volo degli aerei. Tuttavia, grazie ai moderni meccanismi di spedizione che consentono di prevedere in maniera piuttosto attendibile dove si troverà un pacco in un determinato giorno, gli aggressori possono spegnere la piattaforma durante tutto il viaggio per poi accenderla il giorno della consegna.

la consegna del "pacco ostile"

Quando gli hacker spediscono il dispositivo di warshipping ben celato nel doppio fondo di una scatola di cartone o all'interno di un qualche gadget, generalmente si assicurano che il pacco arrivi nelle mani della persona giusta: talora indirizzano la spedizione all'attenzione di qualche dipendente di cui si è scoperto il nome con una banale ricerca su LinkedIn o nell'organigramma pubblicato sul sito aziendale.

Con queste accortezze, il pacco verrà accolto all'interno dell'azienda-bersaglio senza destare sospetti e probabilmente rimarrà alcune ore (se non giorni) su una scrivania prima di essere consegnato al destinatario, che potrebbe addirittura essere in ferie o in trasferta. Se poi il dispositivo è nascosto nel doppio fondo del pacco, la scatola potrebbe rimanere in azienda a lungo prima di essere smaltita.

L'attacco

Approfittando di questo lasso temporale in cui la scatola viene abbandonata a se stessa, il dispositivo malevolo viene rimesso in funzione e inizia a fare tutto ciò per cui è stato predisposto. In particolare, la piattaforma d'attacco rileva tutte le reti Wi-Fi interne, capta il traffico di quelle "aperte" e può tentare di sferrare vari tipi attacco per far breccia su quelle erogate da access point non debitamente aggiornati.

Per sferrare l'attacco finale, il dispositivo potrà anche creare una rete Wi-Fi con lo stesso identico nome della vera rete aziendale, convincendo così i dipendenti a collegarsi alla rete fittizia. A questo punto, i dipendenti digiteranno le proprie password d'accesso e, inconsapevolmente, le serviranno agli aggressori. Ovviamente, i login inviati su protocollo HTTPS rimarranno al sicuro, ma eventuali accessi via HTTP saranno trasmessi in chiaro.

Giunti a questo stadio, gli hacker potranno mettere a segno un attacco profondo e persistente.

come difendersi dal warshipping

Security Intelligence spiega punto per punto come mettersi al riparo della minaccia del warshipping, prima che l'attacco abbia conseguenze irreparabili.

Innanzitutto, gli esperti di sicurezza consigliano di essere particolarmente sospettosi durante quei periodi dell'anno in cui le consegne dei pacchi aumentano in modo significativo, come i saldi estivi, il Cyber Monday o le festività natalizie. Più pacchi arrivano e più questi possono accumularsi in ufficio, con tutti i rischi sopra descritti.

Inoltre, il team di Security Intelligence ha individuato alcuni comportamenti raccomandati (best practice) cui sarebbe opportuno conformarsi per scongiurare il rischio di far entrare in ufficio pacchi ostili:

- Trattare i pacchetti come fossero persone sconosciute, evitando quindi di portarli in aree off limit e assicurandosi di smaltire rapidamente le scatole vuote per evitare dispositivi in agguato.

- Mettere a punto una politica aziendale relativa alle spedizioni di pacchi in ufficio. L'ideale sarebbe vietare ai dipendenti di farsi spedire pacchi in ufficio, perché di fatto questa pratica potrebbe tradursi in un rischio per la sicurezza dell'azienda. In alternativa, si potrebbe chiedere ai dipendenti di ispezionare minuziosamente e il prima possibile tutti i pacchetti ricevuti.

- Connettersi solo a reti wireless affidabili, evitando di utilizzare punti di accesso wireless non autorizzati o sospetti.

- Proteggere le reti wireless aziendali con efficaci misure di sicurezza. Laddove il budget aziendale lo consenta, assumere un servizio di hacking con un team di esperti che aiuti a scoprire e a risolvere le vulnerabilità note e sconosciute interne all'azienda.