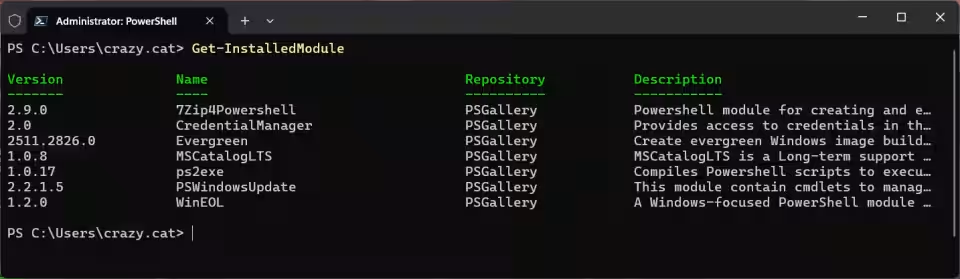

Per visualizzare in modo asincrono i dettagli del traffico di rete, così da controllare la presenza di anomalie funzionali o di sicurezza, sono necessari appositi programmi, fra cui il più famoso è sicuramente Wireshark. Tuttavia, ne esistono anche altri, fra cui NetworkMiner: portabile, open source e sicuro; useremo la Free Edition, che ci fornisce le principali funzioni necessarie senza limiti (in allegato all'articolo ci sono il report di SoftDetective e l'equivalente file HTM e con le trascurabili modifiche al registro provocate dall'esecuzione del programma).

Si tratta di un network forensic tool che non rientra distintamente in nessuna delle tre principali modalità di monitoraggio del traffico dati (netflow, metadata indexing e deep packet inspection, come sinteticamente spiegato qui): non si limita infatti a registrare solo i metadati del traffico, tuttavia i pacchetti di dati che cattura non sono totalmente visionabili (come invece è con Wireshark, per intenderci), per quanto alcuni file vengano ricostruiti ed estratti.

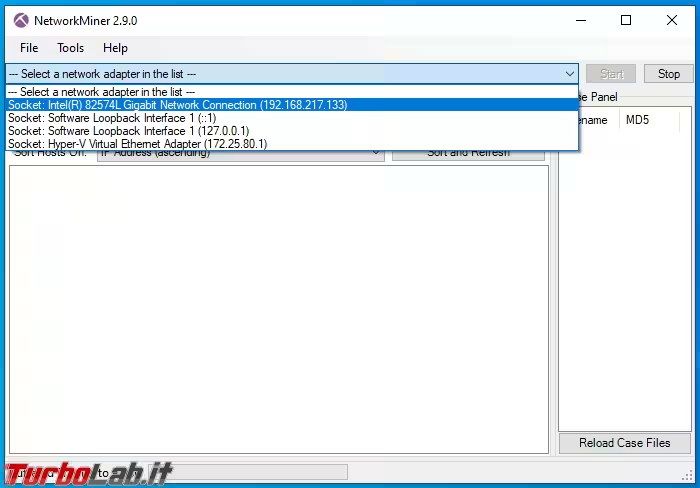

Per catturare i pacchetti da una delle interfacce disponibili, è necessario avviare NetworkMiner come amministratore, oppure autorizzare NetworkMiner nel firewall di Windows ed aggiungere una regola inbound per l'eseguibile di NetworkMiner. Fatto questo, sarà sufficiente selezionare l'interfaccia di rete da cui "sniffare il traffico" (come si dice in gergo) e premere su Start (affianco a Stop nell'immagine sotto):

Il file PCAP con la cattura verrà salvato nella cartella Captures contenuta in quella di NetworkMiner . Va ricordato che il programma può essere usato, senza diritti di admin, anche per ispezionare pacchetti già catturati in altro modo. Ad esempio quelli registrati da PowerShell con il comando netsh trace (incorporato ad esempio in CoverShell) e salvati in file con estensione ETL, ma anche i PCAP registrati ad esempio da Wireshark, TShark, TCPdump e altri.

Una volta caricato il file di cattura in NetworkMiner, abbiamo a disposizione molti dati che il programma divide in differenti schede dell'interfaccia grafica; diamogli un'occhiata.

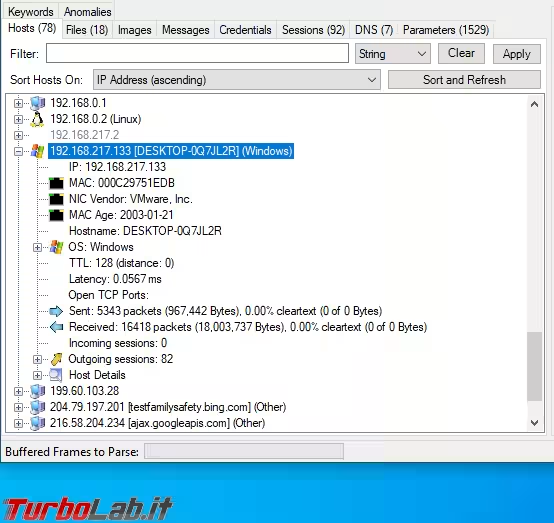

Hosts

Nella scheda "Hosts" troviamo tutti gli host coinvolti nelle comunicazioni di rete (anche quelli di servizi in background), identificati per IP e, dove possibile, indirizzo web corrispondente. Aprendo il menu ad albero, per ciascun host, possiamo consultare informazioni hardware (come il MAC), software (come il sistema operativo) e il suo ruolo nella comunicazione catturata, ossia: sessioni, numero di pacchetti e byte inviati e ricevuti, porte TCP aperte, sessioni e altri dettagli (ricerche DNS effettuate, user agent, hash JA3, etc.).

FIles

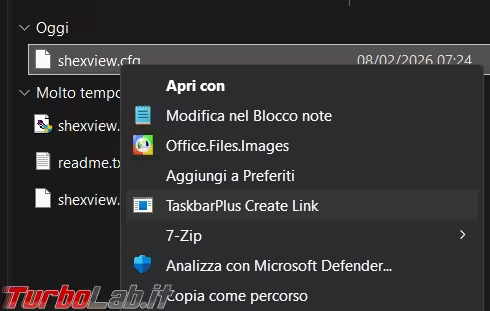

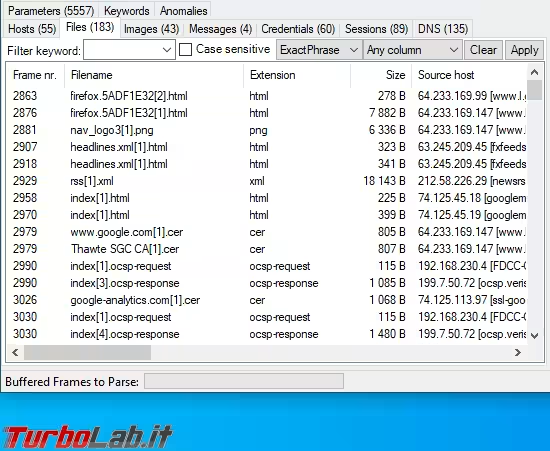

Come è intuibile, nella tab "Files" ci sono i vari file ricostruiti dai pacchetti intercettati. Cliccando su ciascun file con il destro si apre un piccolo menu da cui è anche possibile aprire il file selezionato o il suo percorso; i file ricostruiti sono nella cartella Assembled (sottocartella di quella di NetworkMiner), che contiene i file ricostruiti divisi in una cartella per ciascun host rilevato. Fra le colonne con i dati dei file, oltre a nome, estensione e dimensioni, ve ne sono alcune con informazioni piuttosto interessanti da visionare: host sorgente e host destinatario, con rispettive porte utilizzate e protocollo, timestamp e dettagli significativi del file.

Images

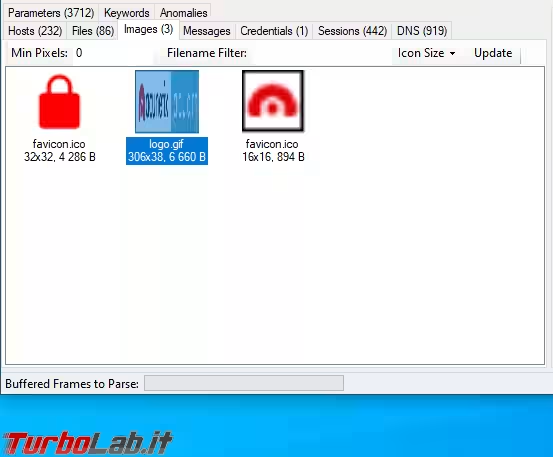

Nella scheda delle immagini, troviamo quelle che sono state ricostruite, ossia quelle eventualmente non veicolate con traffico cifrato; situazione piuttosto rara ora che il traffico web è in gran parte HTTPS, sebbene nel caso di spostamenti non protetti di immagini in una rete locale potrebbe esserci qualcosa di individuabile. Come nella tab "Files", anche qui è possibile usare il tasto destro per aprire l'immagine e, in questo caso, anche zoomare.

Messages

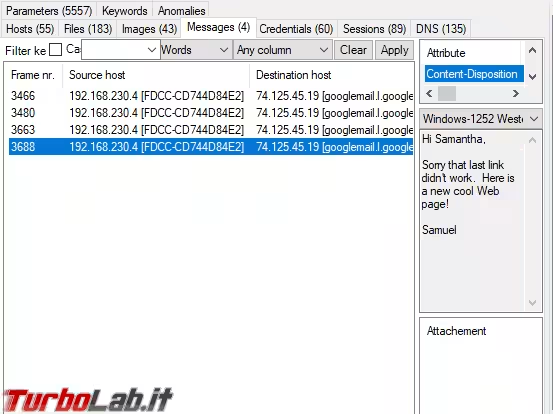

Questa scheda visualizza messaggi inviati in modo non cifrato (nell'esempio sopra, sono mail di una vecchia cattura); eventualità decisamente anacronistica al giorno d'oggi, sebbene per scopo didattico o come monito dell'importanza dell'uso della cifratura, può avere ancora un sua utilità.

Credentials

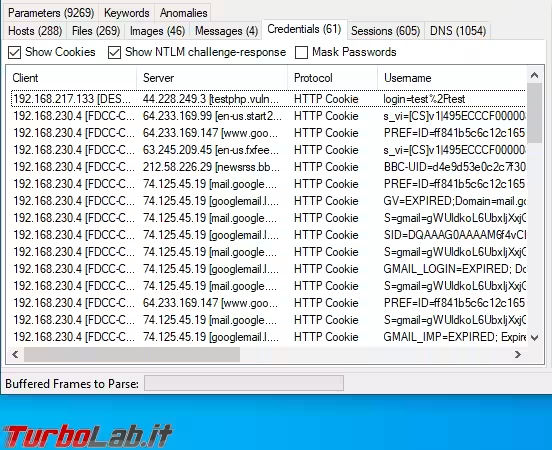

Questa scheda mostra cookies HTTP e credenziali immesse, rintracciati nel traffico in chiaro catturato, quindi anche questa tab, se non ci sono problemi o compromissioni, non dovrebbe contenere credenziali o dati importanti.

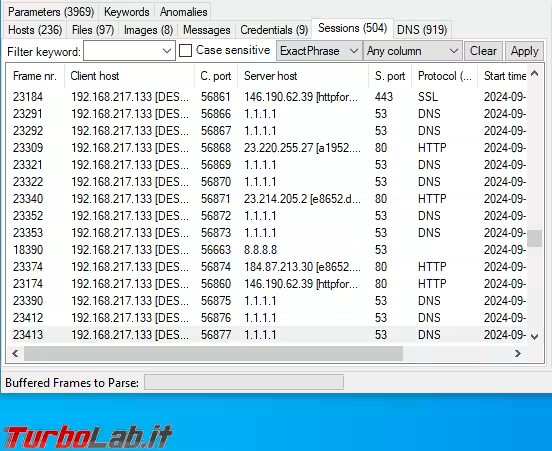

Sessions

Qui troviamo tutte le sessioni, ossia le varie interazioni fra client e server o fra host, scandite dallo scambio dei frame ethernet, i cosiddetti "pacchetti dati". Si tratta di una delle schede più utili, perché consente di visualizzare gli IP dei mittenti e dei destinatari, le porte utilizzate e il protocollo.

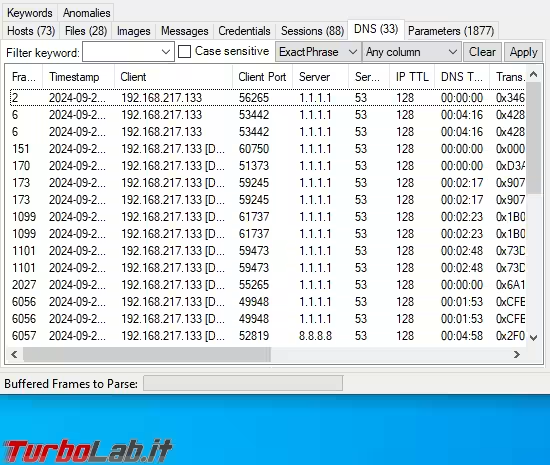

DNS

L'apposita scheda DNS riprende i dati delle sessioni e ristringe la loro visualizzazione al protocollo DNS aggiungendo ulteriori dettagli analitici.

Se utilizziamo DNS-over-HTTPS (DoH) o altre forme di DNS cifrato, non troveremo qui tale tipo di traffico, non essendo "esplicitamente DNS", ma traffico HTTPS destinato alla porta 443 del server DNS. Potremmo comunque trovare, come nell'esempio sopra, le prime richieste DNS in chiaro, sulla porta 53, per individuare il server DNS (Cloudflare in questo caso) a cui indirizzare il traffico cifrato, che conterrà le successive richieste DNS sulla porta 443 del server individuato. Se invece utilizziamo un DNS in chiaro, qui troveremo il traffico per la porta 53 del server DNS impostato, con il dettaglio delle richieste e delle risposte DNS, da cui trasparirà l'URL dei siti che abbiamo cercato di visitare, e anche quelli di ads, trackers e altri servizi in background (come gli aggiornamenti di programmi o del sistema operativo).

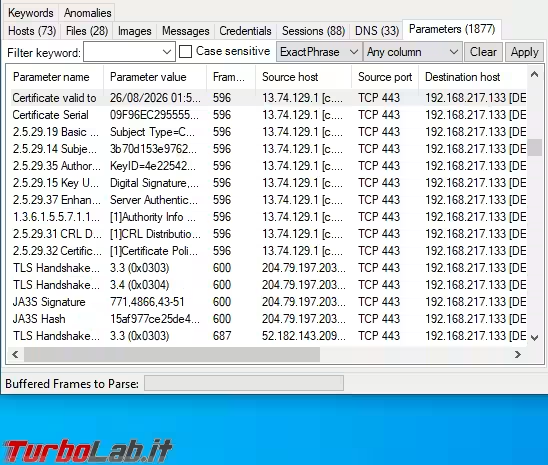

Parameters

Nella scheda Parameters troviamo, divisi in coppie Name/Values, tutti gli svariati tipi di informazioni catalogate: richieste GET, codici di risposta HTTP, handshake TLS, dati dei certificati, User Agent, date, server, host, URL, font usati, colori codificati in esadecimale, etc. con la possibilità, nel menu del tasto destro, di inviare i valori da decodificare al sito CyberChef, dove dovremmo scegliere quali filtri impostare, fra i moltissimi disponibili, per le nostre indagini.

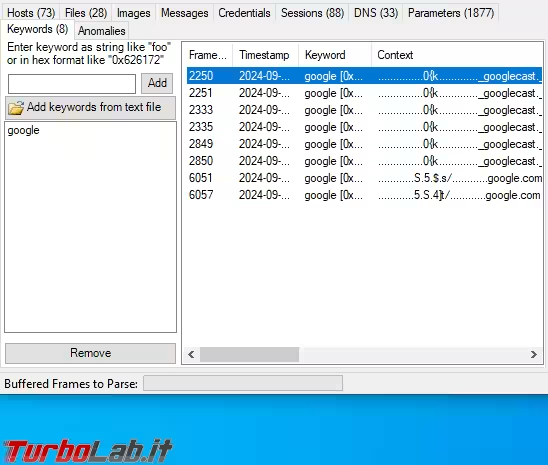

Keywords

Questa scheda ci consente di cercare parole chiave; se il file con il traffico dati è stato già caricato, è necessario, dopo aver scelto la stringa da cercare, ricaricare il file con il pulsante in basso a destra Reload Case Files. Verranno individuati i frame, la data, host sorgente e di destinazione, porte e protocolli, fornendo anche un breve estratto del contesto in cui è stata trovata la stringa.

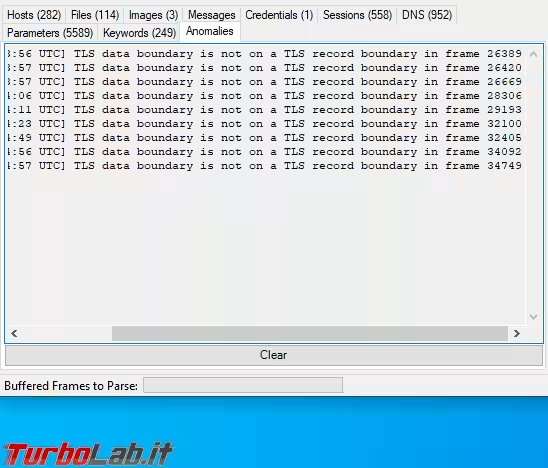

Anomalies

Questa scheda, come è intuibile, segnalerà eventuali anomalie strutturali (non in termini di sicurezza) riscontrate nei pacchetti.

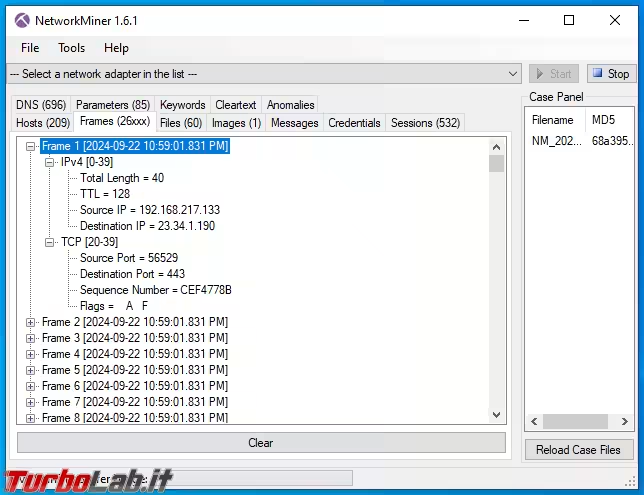

Versione 1.6.1

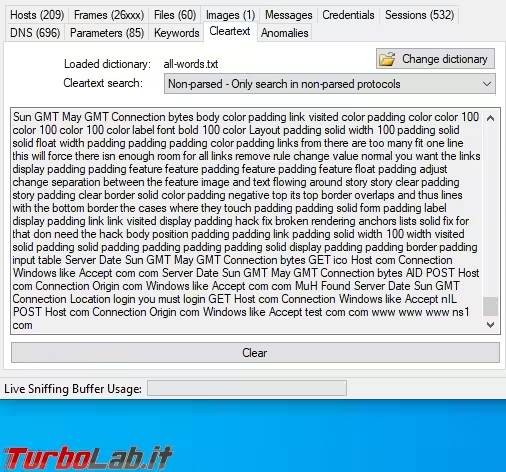

La versione gratuita 1.6.1 del 2014 (ancora disponibile qui), ha in più le schede "Frames" e "Cleartext", ma ha in meno alcune funzioni di filtraggio dati e manca la possibilità di ricevere TZSP stream e leggere dati da named pipe, oltre ad essere meno efficace nella ricostruzione di file e dati raccolti.

La scheda "Frames" contiene l'elenco cronologico di tutti i frame, ciascuno con il dettaglio del traffico: IP sorgente e destinazione, protocollo, TTL, porta di destinazione ed eventuali flag.

La scheda "Cleartext" visualizza le stringe trovate che corrispondono a quella presenti nell'editabile file di testo "all-words.txt", contenuto nella cartella ClearText tools, dentro quella di NetworkMiner (lista presente anche nella versione 2.9.0).

Chiaramente NetworkMiner non è un programma che per l'utente medio è necessario tenere nel proprio dispositivo, tuttavia se siete incuriositi dal mondo Digital Forensics o intendete approfondire l'analisi delle connessioni di rete e volete fare pratica nell'analisi di file PCAP (senza iniziare subito con Wireshark), fra le molte risorse disponibili, potete trovarne alcuni nel vasto repertorio della stessa azienda di NetworkMiner, Nteresec (repertorio che contiene anche il link per i PCAP d'esempio di Wireshark) o analizzare quelli proposti da utenti comuni a DynamiteLab (ma facendo molta attenzione: sono pacchetti che contengono anche malware, quindi assicuratevi di avere ambiente operativo e competenze adatti ai possibili rischi).

![[update: di nuovo!] TurboLab.it è sotto attacco (aggiornato: 19 febbraio 2026, ore 08:21)](https://turbolab.it/immagini/reg/6/ddos-attack-tli-26989.avif)