Un gruppo di ricercatori ha presentato un attacco alla comunicazione via Bluetooth ribattezzato KNOB, acronimo di Key Negotiation of Bluetooth Attack. Sono vulnerabili tutti i dispositivi non aggiornati di recente, e gli effetti possono essere catastrofici: sfruttando KNOB è infatti possibile intercettare i dati in transito fra due device Bluetooth. Il livello di guardia è massimo per le tastiere, ma anche per headset e qualsiasi periferica veicoli dati privati

Generalmente, un cracker che pur riuscisse a intercettare la comunicazione Bluetooth non potrebbe comunque decifrare i dati scambiati, poiché protetti da una crittografia che li rende decodificabili solo dai due specifici device autorizzati. Il problema, spiega il sito ufficiale di KNOB, nasce dal modo in cui i dispositivi Bluetooth possono ri-negoziare le chiavi crittografiche impiegate. Un utente ostile potrebbe indurre le due parti a concordare una chiave composta da 1 singolo byte, e quindi decodificare la comunicazione tramite un attacco a forza bruta che, per proprio grazie al lunghezza minima della chiave crittografica, avrebbe successo istantaneamente.

A preoccupare sono principalmente le tastiere Bluetooth: intercettandone il flusso, infatti, l'aggressore potrebbe carpire tutti i testi immessi, comprese eventuali password di accesso o altri scritti privati. Ma anche la connessione di headset e auricolari potrebbe essere compromessa per registrare le conversazioni.

KNOB non può essere sfruttato da remoto: il cracker deve invece trovarsi nel raggio di copertura Bluetooth della propria vittima (o, in alternativa, svolgere un'operazione di warshipping per avvicinare il congegno di nascosto).

I ricercatori hanno scoperto il problema già a novembre 2018 e l'hanno segnalato privatamente a Bluetooth Special Interest Group, ovvero il consorzio di aziende che supervisiona il protocollo, oltre ad altri gruppi che si occupano di sicurezza informatica, per dar modo al settore di approntare gli aggiornamenti necessari. KNOB è poi stato catalogato come CVE-2019-9506 e divulgato pubblicamente ad agosto 2019.

Al momento, comunque, non sono ancora state rilevate operazioni malevole che sfruttino KNOB.

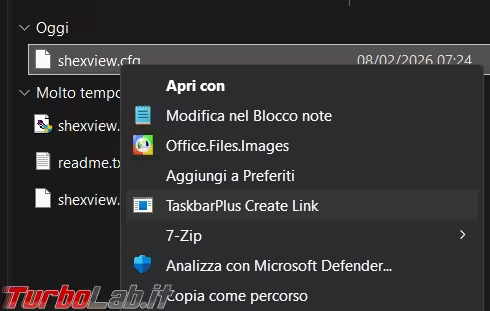

Il bug risiede nell'implementazione del protocollo Bluetooth stesso all'interno dei vari chipset a bordo degli adattatori: per risolverlo è dunque necessario eseguire un flash del firmware, ma è altamente improbabile che i produttori si preoccupino di distribuirlo (perlomeno per gli adattatori rivolti al grande pubblico). Nel frattempo, Microsoft, Apple, Cisco e molti altri hanno già rilasciato le rispettive patch che arginano il difetto rifiutando chiavi crittografiche troppo corte. Detti update sono scaricabili partendo da qui.

Attivare la patch per KNOB in Windows

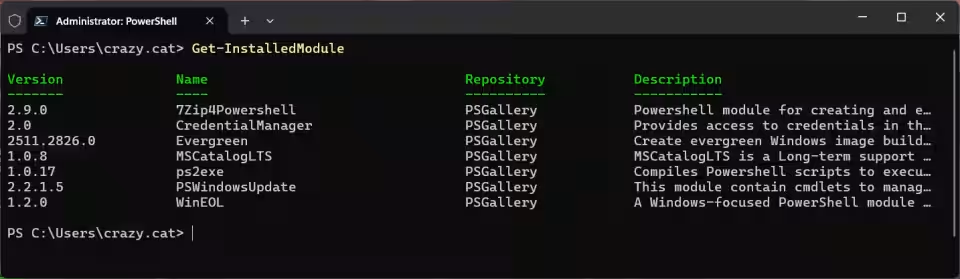

Nel caso di Windows, la patch è stata recapitata tramite Windows Update contestualmente al ciclo di aggiornamento di agosto 2019. Per preservare la retrocompatibilità con taluni apparecchi, Microsoft ha però scelto di non attivare immediatamente la contromisura: gli interessati devono dunque procedere manualmente come mostrato in questa nostra guida:

» Leggi: Bluetooth KNOB e Windows: come attivare la protezione

![[update: di nuovo!] TurboLab.it è sotto attacco (aggiornato: 19 febbraio 2026, ore 08:21)](https://turbolab.it/immagini/reg/6/ddos-attack-tli-26989.avif)