Sì, è il caso di farsi prendere dal panico. Si chiama KRACK, ed è un nuovo attacco che sfrutta una vulnerabilità inedita scoperta nel protocollo WPA2, lo stesso usato dalla totalità delle reti Wi-Fi. È probabilmente una delle più gravi falle di sicurezza degli ultimi anni

KRACK sta per Key Reinstallation Attack e opera convincendo il client-vittima connesso alla stessa rete Wi-Fi dell'aggressore a ri-ulizzare (reinstallare) una stessa chiave già utilizzata in precedenza.

Il ricercatore che ha scoperto la debolezza, tale Mathy Vanhoef, ha spiegato che KRACK può essere sfruttato per decifrare il traffico scambiato sulla rete Wi-Fi e, quindi, intercettare informazioni confidenziali, quali password o numeri di carta di credito. Di più: in alcune circostanze è persino possibile modificare i pacchetti prima che vengano ricevuti, iniettando così malware assortito.

Il problema è aggravato dal fatto che la vulnerabilità non è presente in una specifica implementazione, ma è presente proprio nelle specifiche del protocollo WPA. Di conseguenza, qualsiasi rete Wi-Fi odierna è vulnerabile. Il ricercatore ha citato esplicitamente una lista di prodotti interessati dal problema: Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys.

Nel video dimostrativo pubblicato su YouTube, Vanhoef mostra come sia riuscito a far leva sul problema per intercettare il traffico destinato ad un dispositivo Android 6.0.

Linux 2.4 (e, quindi, Android 6.0) pare essere la piattaforma più a rischio, poiché il numero di pacchetti facilmente decriptabili è molto elevato a causa della specifica implementazione adottata dal client wpa_supplicant.

L'unico elemento attualmente in grado di arginare la debolezza è l'uso di un protocollo crittografico anche a livello applicativo. Le informazioni scambiate via web in HTTPS, ad esempio, non possono essere immediatamente KRACK-ate: sebbene venga rimossa la protezione WPA2, infatti, la crittografia HTTPS rimane intatta e deve essere violata tramite altri mezzi.

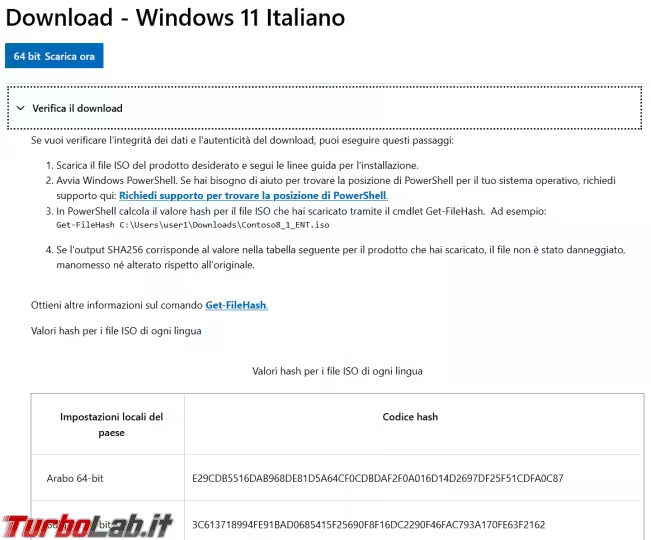

Il problema potrà essere risolto a breve installando le opportune patch per il proprio sistema operativo, non appena disponibili: la correzione, spiega il ricercatore, sarà retro-compatibile e non comprometterà la capacità di connettersi agli access point WPA2 già in circolazione.

La raccomandazione è certamente applicabile in ambito PC, ma si scontra con l'evidenza che molti produttori non distribuiranno mai l'aggiornamento per gli smartphone Android, lasciando gli utenti della piattaforma più esposta in totale balia degli aggressori.

Vanhoef non ha ancora rilasciato i tool software che ha impiegato per portare l'attacco di prova, ma promette di farlo a breve. Da lì, sarà solo questione di ore prima che i cracker professionisti ne generino un'arma.

Tutti i dettagli sono disponibili al sito ufficiale www.krackattacks.com.

![[update: di nuovo!] TurboLab.it è sotto attacco (aggiornato: 19 febbraio 2026, ore 08:21)](https://turbolab.it/immagini/reg/6/ddos-attack-tli-26989.avif)