La settimana scorsa sono stato contatto per una apparente opportunità lavorativa, per iniziale la quale avrei dovuto firmare un contratto. Ma mi sono reso conto di cosa stesse realmente accadendo appena in tempo: il file che avrei dovuto firmare conteneva un malware, che avrebbe consentito al criminale di ottenere pieno controllo del mio PC, accesso a tutti i file, alla mail e agli account web. In questo video-articolo racconto la mia storia, nella speranza che possa essere utile ad altri e prevenire raggiri simili

Primo contatto: vuoi lavorare con noi?

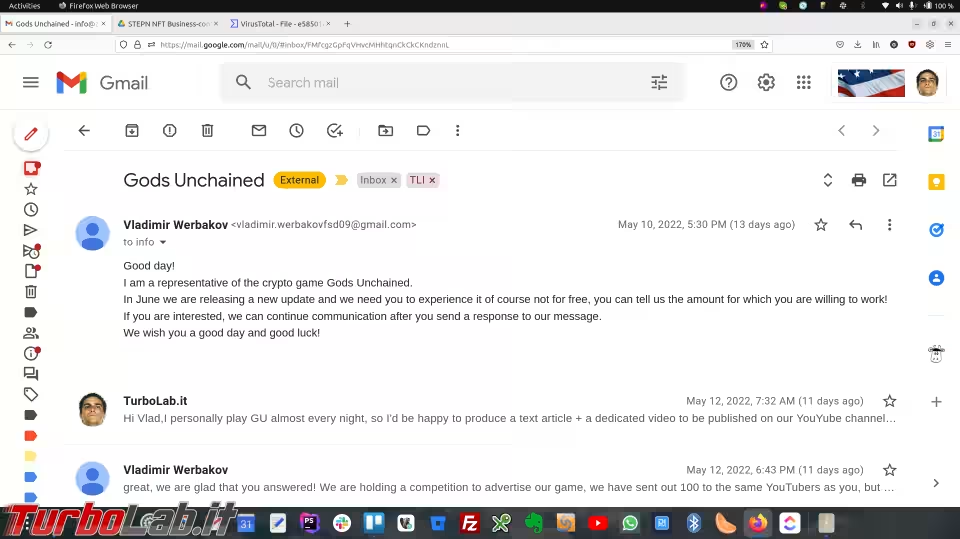

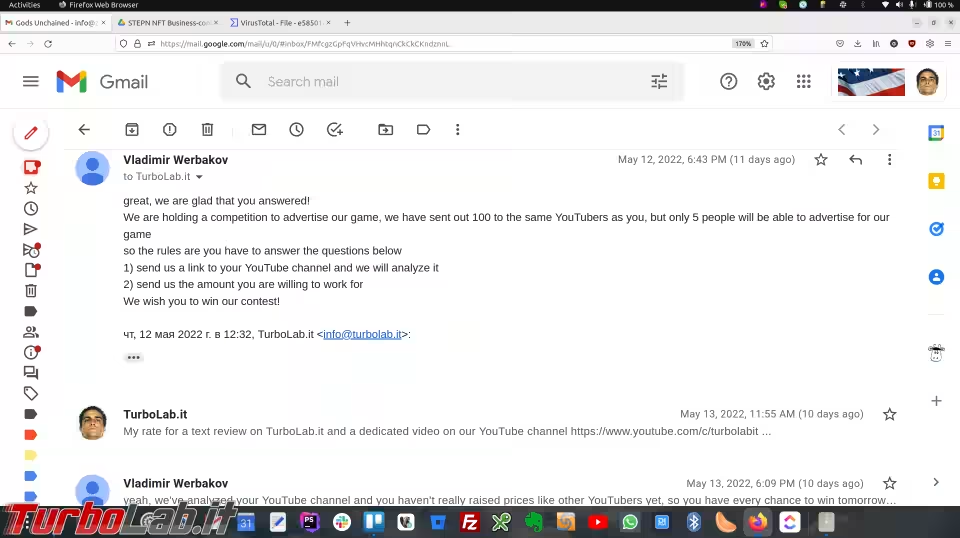

La nostra storia inizia lo scorso 10 maggio, quando una persona che chiameremo "Vlad" mi contatta via email. Si qualifica come rappresentate di Gods Unchained, un videogioco di carte collezionabili in stile "Magic The Gathering" che unisce tecnologia blockchain e NFT (Non-Fungible Token) per ricompensare i giocatori tramite un gettone proprietario, chiamato GODS (che, al momento in cui scrivo, ha un controvalore pari a circa 1 $ ma che, come tutte le criptovalute, fluttua enormemente di giorno in giorno).

Vlad vorrebbe che io provassi l'imminente, prossimo aggiornamento del gioco, e realizzassi un video al riguardo per il canale YouTube di TurboLab.it. Si tratterebbe di un video sponsorizzato, per il quale sarei pagato: Vlad mi chiede un preventivo di spesa per realizzare questo video.

L'indirizzo del mittente è sospetto

Noto immediatamente una cosa che mi rende un po' dubbioso: Vlad utilizza un indirizzo email fornito da Gmail (@gmail.com), e non legato al dominio di Gods Unchained (@godsunchained.com) che sostiene di rappresentare, oppure dell'azienda che lo sviluppa (@immutable.com).

Il motivo è presto detto: creare un account email su Gmail è gratuito e richiede pochi click, mentre ottenere una casella con il dominio di un'azienda è estremamente difficile per chi non vi sia effettivamente impiegato: è generalmente necessario inviare richiesta all'amministratore di sistema, che la valida (cioè controlla che sia effettivamente firmata da qualcuno che lavora per l'azienda stessa). Solo in caso la richiesta sia legittima viene effettivamente creata la mailbox. In alternativa, il truffatore deve trovare una vulnerabilità e craccare il server mail che gestisce il dominio presso il quale desidera creare una mailbox: ma è una cosa che richiede capacità tecniche straordinarie ed è alla portata di pochissimi.

In realtà, il fatto che la richiesta arrivi da un indirizzo Gmail e non dal dominio dell'azienda è solo un campanello d'attenzione, ma non un vero e proprio segnale d'allarme: molte aziende si avvalgono infatti di collaboratori esterni, ai quali non viene assegnato un indirizzo email legato al dominio dell'azienda per motivi di rapidità, riduzione dei costi e anche per prendere le distanze in caso il collaboratore esterno lavorasse male.

Accetto la proposta

Sto personalmente giocando a Gods Unchained già da prima di ricevere il contatto di Vlad, sia per diletto, sia per provare con mano le dinamiche dei giochi blockchain ed, eventualmente, pubblicare un articolo qui sul sito e un video sul canale YouTube. L'occasione di farlo con una sponsorizzazione è quindi estremamente interessante: raccoglierei qualche euro parlando di un progetto che trovo genuinamente interessante per gli appassionati di tecnologia.

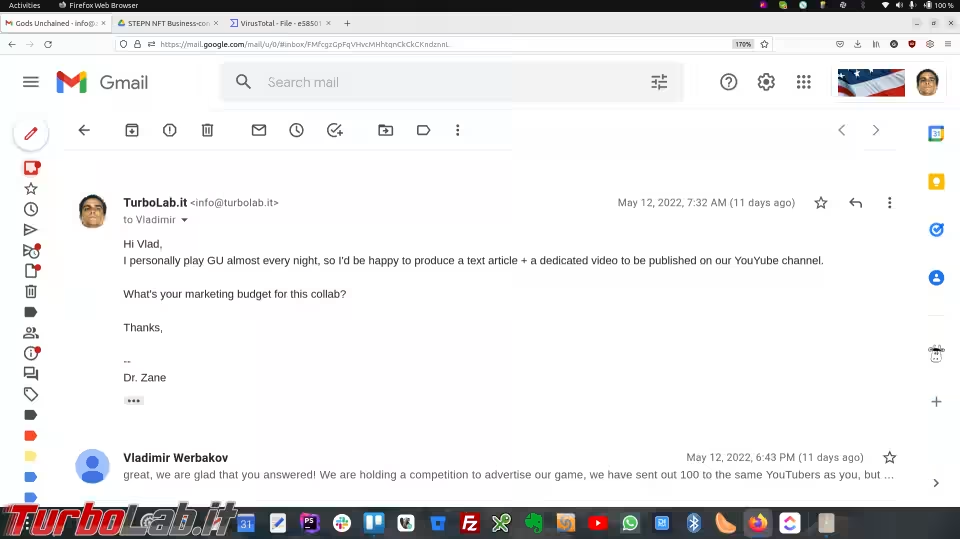

Rispondo quindi a Vlad con una quantificazione economica, e concedo preventivamente uno sconto proprio in virtù del fatto che stavo già valutando di parlare del prodotto su queste pagine.

Ho vinto il concorso

Nel frattempo, Vlad mi spiega che l'azienda ha indetto una competizione fra 100 canali YouTube, dei quali ne verranno selezionati solo 5. Le regole del concorso non sono chiare, ma intuisco che verranno scelti i canali quelli che richiedono il compenso minore e hanno il maggior traffico.

Dal punto di vista del business "ci sta", ma rimango perplesso relativamente al fatto che la cosa venga inquadrata come "concorso". A posteriori ho capito che Vlad abbia tentato di usare una leva psicologica per creare un clima di aspettativa da parte mia: essendo poi stato "scelto come vincitore", sarei stato ulteriormente incentivato a procedere. Chi si lascerebbe scappare l'opportunità di essere pagato dopo aver addirittura vinto una competizione?

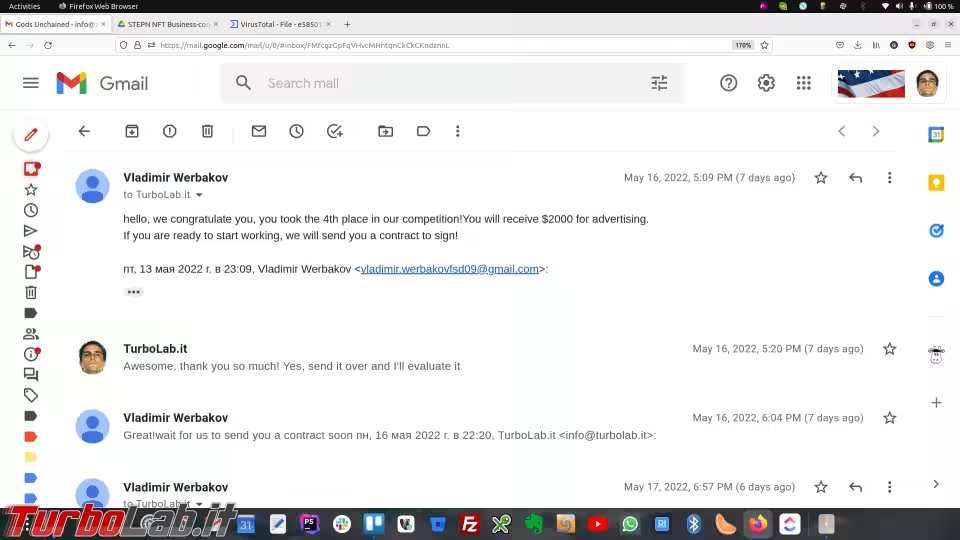

E infatti: qualche giorno dopo, Vlad mi comunica che ho "vinto il concorso" e sono arrivato 4° su 5 posti disponibili. Wow, per un soffio!

È curioso notare il lungo tempo d'attesa: generalmente i truffatori cercano di "chiudere" il più velocemente possibile, mentre qui l'aggressore ha lasciato trascorrere 4 giorni, di modo da simulare i "tempi tecnici" per svolgere le lavorazioni e le valutazioni interne legate al concorso. Ben fatto, non c'è che dire!

Vogliono pagarmi di più

Contestualmente, Vlad mi comunica che il budget allocato per la mia sponsorizzazione è di 2.000 $. La cosa non ha nessun senso, dato che è molto (molto!) di più di quanto avessi chiesto!

Questo è un campanello d'allarme fortissimo: in oltre 25 anni di lavoro, nessuno ha mai voluto pagarmi di più. Anzi: le circostanze in cui non ci siano state contrattazioni per cercare di abbassare il prezzo della mia prestazione si contano sulle dita di una mano.

Contatto Gods Unchained

Mettendo in fila tutto quello che non mi quadra sono già ragionevolmente certo che si tratti di un qualche tipo di truffa, ma decido comunque di contattare l'azienda che sviluppa Gods Unchained per chiedere chiarimenti: non si sa mai, potrei aver interpretato male!

Trovare un indirizzo email sul sito ufficiale è praticamente impossibile, ma fra le pagine del supporto scopro questo documento rivolto a chi cerchi info per collaborare. Il 16 maggio stesso mando una mail spiegando l'accaduto. Al momento in cui pubblico questo articolo sono trascorse oltre due settimane, e nessuno mi ha ancora risposto.

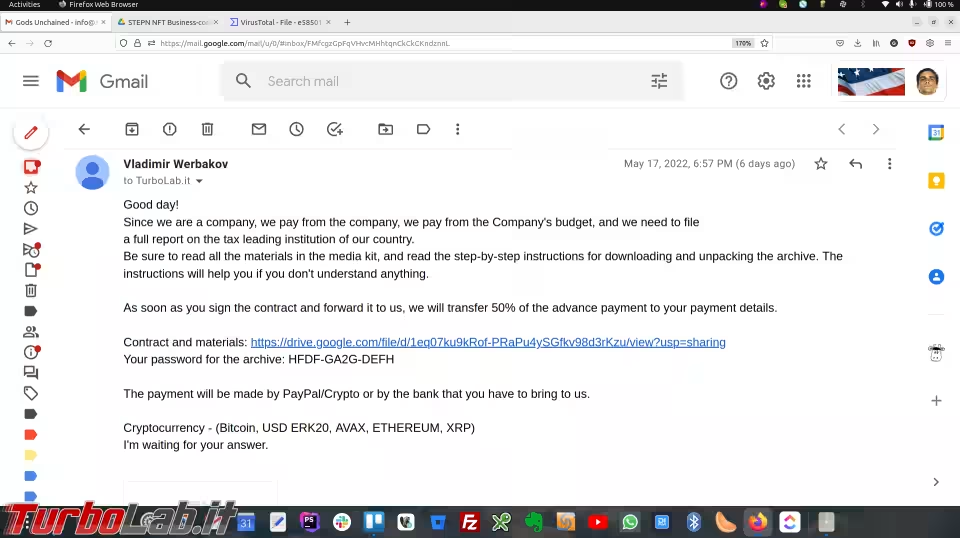

Arriva il "contratto" da firmare

Finalmente Vlad arriva al dunque. Sostiene che, per iniziare la collaborazione, devo firmare un contratto che ha caricato su Google Drive sottoforma di file .zip, e che richiede una password per essere aperto.

Di nuovo, questa cosa non ha alcun senso: un reale contratto viene generalmente allegato direttamente alla mail e si tratta di un file Word (.doc oppure .docx) o, ancora più spesso, un PDF. Creare uno zip è una scomodità in più che non serve a nulla in questo contesto.

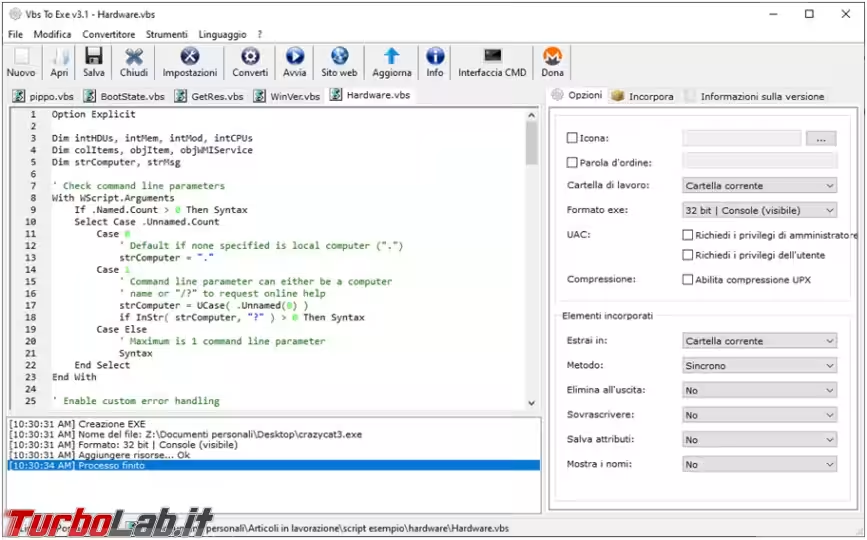

Ma veicolare malware funzionante all'interno di un documento Word o PDF è piuttosto difficile, e l'unico modo per farlo "scattare" automaticamente è che la vittima apra il documento con un programma vulnerabile e non-aggiornato.

No: il modo migliore è di inviare direttamente il malware sottoforma di programma eseguibile, ovvero generalmente un file con estensione .exe. Ma Vlad sa bene che, in caso provasse semplicemente ad inviare un .exe contenente malware, il mio server mail lo bloccherebbe automaticamente, anche in caso fosse zippato.

Ecco dunque spiegato perché mi ha inviato uno zip protetto da password: la necessità di inserire la password rende impossibile per il server mail scansionare il contenuto!

Ed ecco spiegato anche perché sia importantissimo mantenere altissimo il livello di diffidenza ogni volta che si riceve uno zip protetto da password via email: a meno di poche, puntuali eccezioni, si tratta di un tentativo di truffa che segue esattamente la meccanica appena descritta.

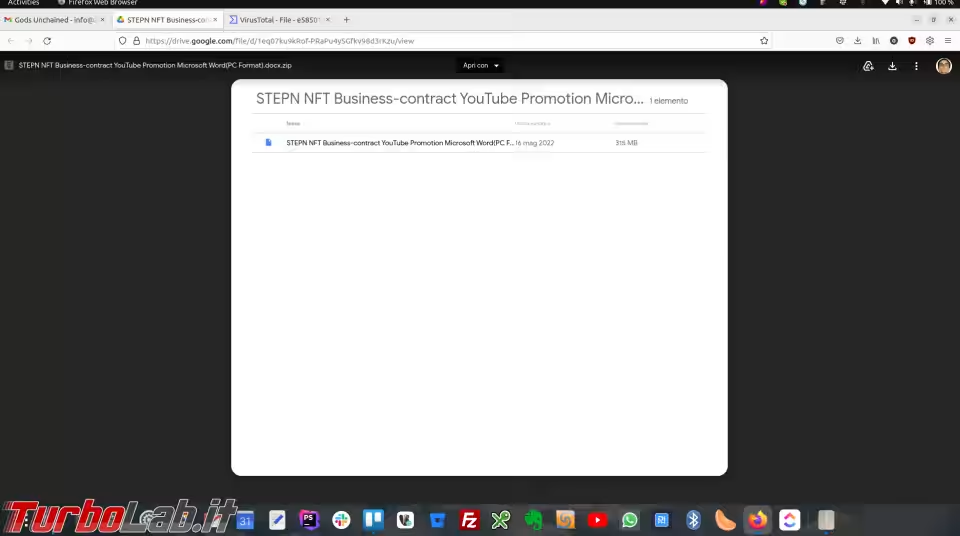

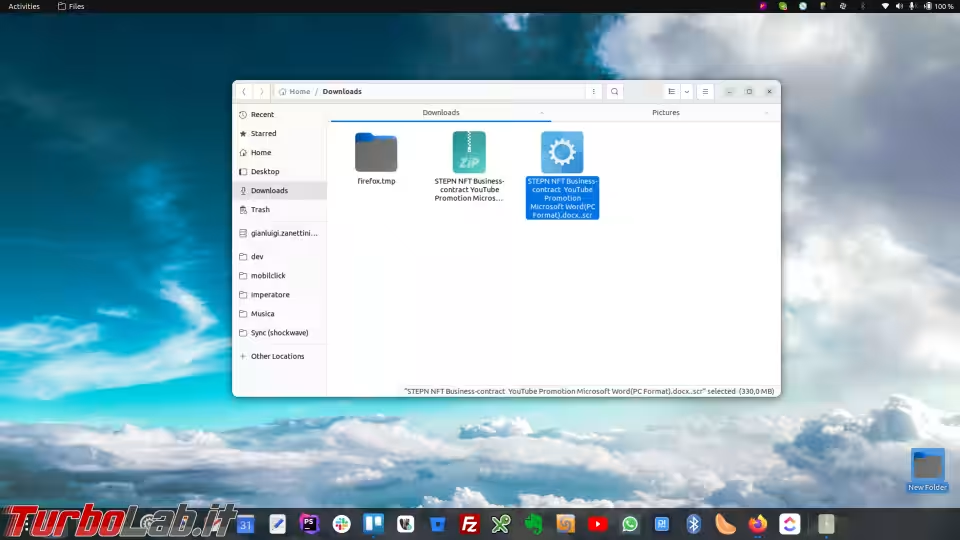

L'archivio zip e il malware

Il file zip stesso ha un nome sbagliato. Si chiama STEPN NFT Business-contract YouTube Promotion Microsoft Word(PC Format).docx.zip, chiaro riferimento ad un altro progetto criptovalutario (STEPN) che non ha nulla che vedere con Gods Unchained. Evidentemente, Vlad sta inviando la stessa truffa a molteplici destinatari, spacciandosi come rappresentate di progetti criptovalutari differenti. Nel mio caso, ha dimenticato di rinominare il file in maniera opportuna.

All'interno dello zip, si trova il file STEPN NFT Business-contract YouTube Promotion Microsoft Word(PC Format).docx.scr:

- la dicitura

(PC Format)nel nome del file serve ad indurre la vittima ad aprire il file su un comune PC Windows. Il programma, infatti, è un eseguibile per Windows ed è incompatibile con Mac, Linux, Android o iOS. Non serve un esperto di informatica per capire che un comune documento Word sarebbe compatibile con qualsiasi piattaforma, vero? - il file utilizza il vecchio trucco della "doppia estensione", in questo caso

.docx.scr. Come sappiamo, Windows nasconde l'estensione reale (.scr), facendo credere così all'utente che si tratti di un comune.docx - la vera estensione,

.scr, è meno comune rispetto a.exema identifica comunque un programma eseguibile. Nello specifico: è uno "screensaver"

Il .zip occupa meno 500 kB ma, una volta estratto, il finto documento Word occupa.... 315 MB! Come è possibile? Ebbene: il file all'interno dello zip è stato artificiosamente gonfiato, probabilmente aggiungendo una serie di zeri oppure caratteri nulli che vengono ignorati dal processore, ma che comunque hanno un "peso". I formati di compressione sono estremamente efficienti nel gestire questo scenario, e abbattono quindi drasticamente le dimensioni.

Relativamente al "perché?" il truffatore abbia svolto questa manovra, mi viene in mente un solo motivo: renderne più difficile l'analisi e il caricamento sui servizi web di analisi, che generalmente accettano invii di file con una dimensione massima fino a 50-100 MB.

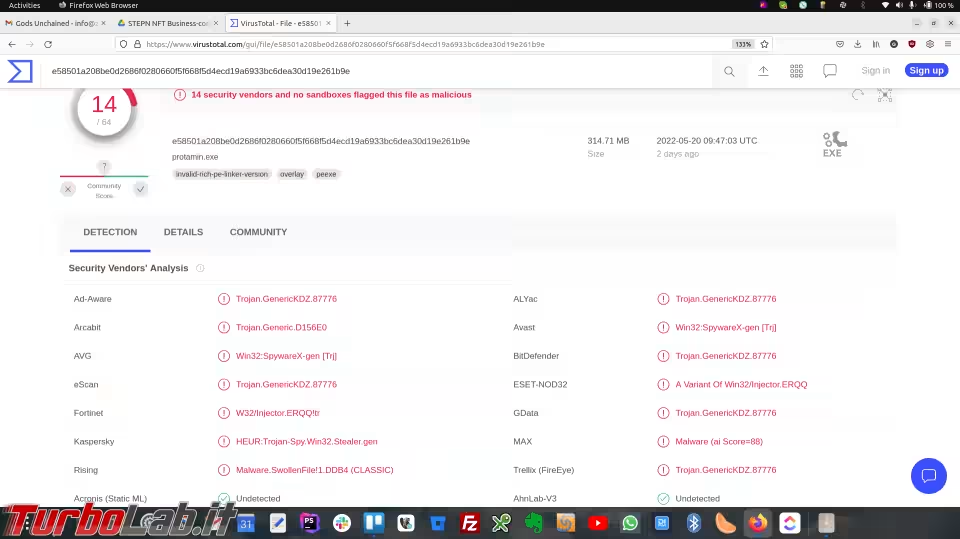

L'analisi online

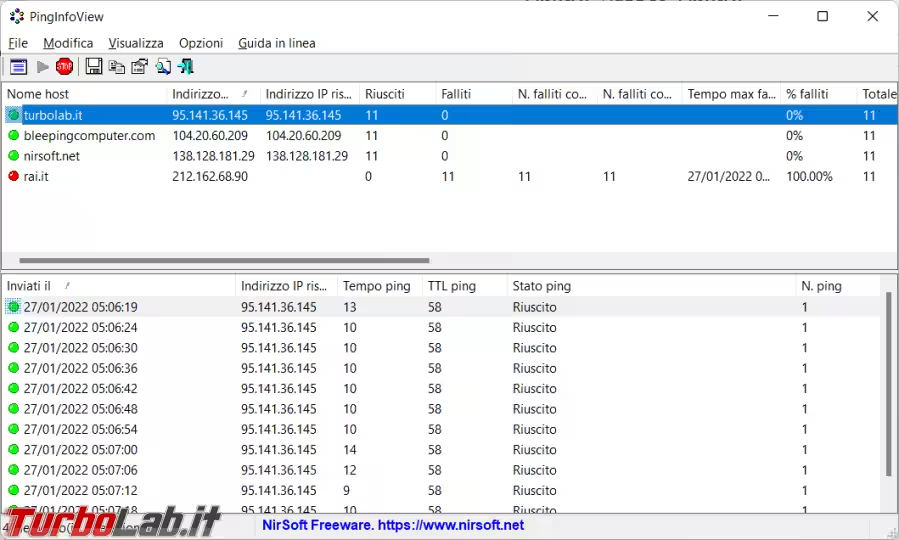

Proprio come anticipato, i servizi di analisi online non accettano file così grossi, e inviare lo zip protetto da password non consente ai motori antivirus di scansionare il contenuto. E allora, cosa si fa?

Ebbene: basta estrarre il malware dallo zip, ri-comprimerlo senza alcuna password e inviare quello. I sito di scansione come VirusTotal.com sono infatti abbastanza "intelligenti" da estrarre il contenuto degli zip non-protetti prima di scansionarli.

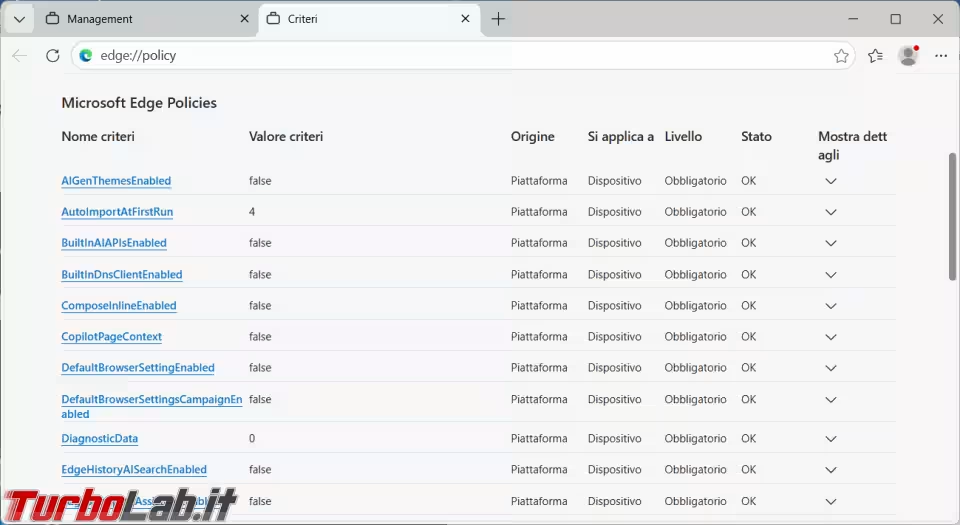

Ad ogni modo: il risultato della scansione è meno efficace di quanto sperassi. L'antivirus di Microsoft (lo stesso integrato in Windows) non rileva minimamente il file come malware. Lo stesso dicasi per l'altrimenti ottimo Malwarebytes' Anti-Malware e molti altri nomi blasonati.

Plauso invece ad AVG, Fortinet, Kaspersky, Rising, Avast, BitDefender, ESET-NOD32, GData e ai pochi altri che hanno individuato il malware, classificandolo come "trojan"

Conclusioni

La maggior parte delle truffe online sono palesi e facili da evitare. Altre hanno un livello di sofisticatezza maggiore, ma basta comunque un po' di esperienza con le "cose del computer" per riconoscerle.

Ma è bene non dimenticare che esistono anche attacchi personalizzati come questo, dotati di un potenziale di riuscita veramente altissimo, ma che sono meno utilizzati dai criminali proprio per il grosso sforzo in termini di lavoro e i lunghi tempi di attesa necessari per rendere credibile la narrativa.

Come rilevato, l'antivirus non sempre protegge adeguatamente, ed è dunque fondamentale mantenere sempre alto il livello di attenzione.