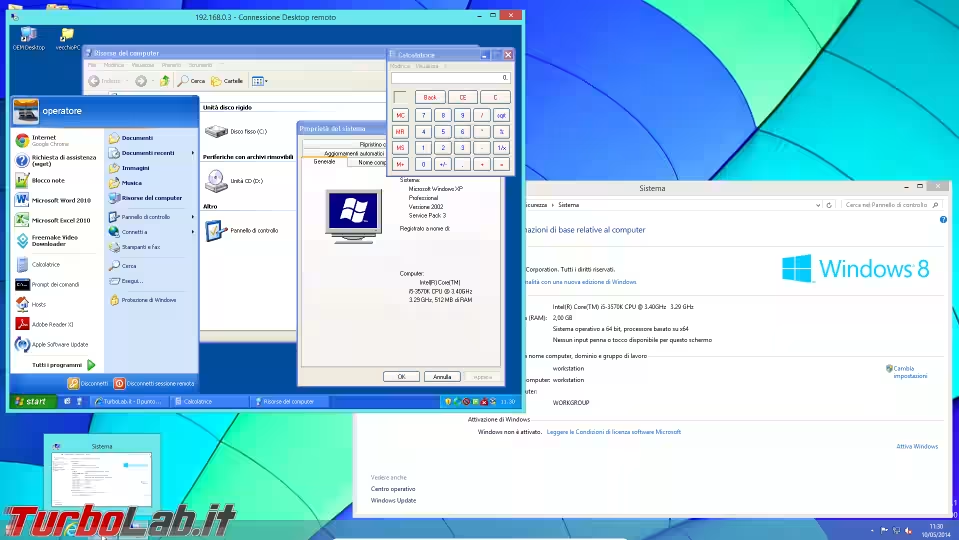

La vulnerabilità segnalata nell'articolo del supporto Microsoft 4500331 è una di quelle veramente critiche: sfruttando un bug in Remote Desktop Services (precedentemente noto come Terminal Services) un aggressore può prendere pieno controllo di un PC o server sul quale sia attivo il servizio Desktop remoto. Non è necessario che l'attaccante conosca le credenziali di accesso, ma solo che invii un pacchetto malformato al sistema-bersaglio. Il problema è talmente grave che Microsoft ha rilasciato straordinariamente una patch anche per Windows XP e Windows Server 2003, due sistemi operativi non più supportati da svariati anni

Titolo aggiornato per includere il nome "BlueKeep" con il quale è stata ribattezzata la vunerabilità.

Trattazione aggiornata per chiarire che sono vulnerabili anche Windows 7, Windows Server 2008 e Windows Server 2008 R2.

Per quanto riguarda le edizioni per PC, i sistemi operativi interessati dal problema sono:

- Windows 7

- Windows XP SP3

- Windows XP Professional x64 Edition SP2

Per quanto riguarda i server:

- Windows Server 2003 SP2

- Windows Server 2008 R2

- Windows Server 2008

In ambito embedded:

- Windows XP Embedded SP3

- Windows Embedded POSReady 2009

- Windows Embedded Standard 2009

Windows 8 e Windows 10 sono immuni.

L'aspetto più preoccupante è che l'attacco non richiede alcuna collaborazione da parte della vittima: non viene mostrato alcun avviso e non c'è nulla da cliccare. Qualsiasi PC governato da una delle versioni di Windows citate ed esposto su Internet con il servizio "Desktop remoto" attivo può dunque essere compromesso immediatamente.

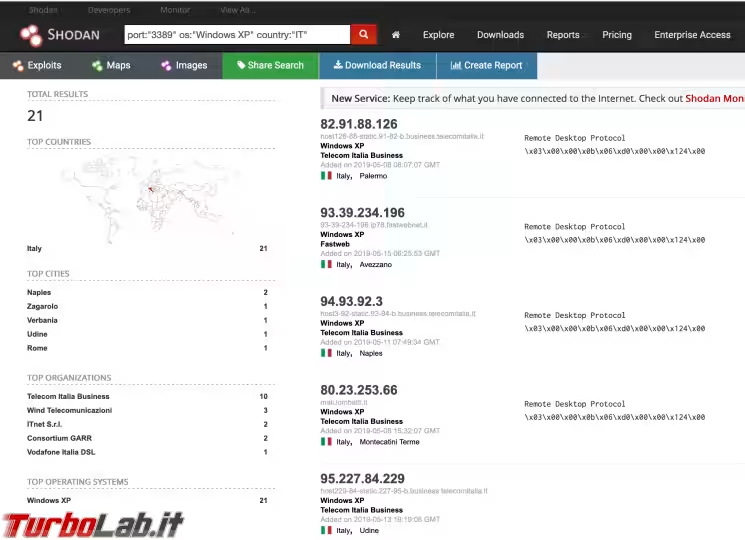

La vulnerabilità è sfruttabile prima che il servizio richieda l'autenticazione, quindi l'aggressore non deve nemmeno conoscere nome utente o password. Questo spiana la strada ad attacchi automatici su larghissima scala: il cracker non deve dunque fare altro se non individuare la macchina da colpire, operazione oggi facilitata da motori di ricerca specializzati come shodan.io.:

Microsoft è corsa ai ripari rilasciando una patch che corregge il problema, straordinariamente anche per le versioni di Windows non più supportate. Si tratta di una circostanza veramente eccezionale a fronte di un problema gravissimo, poiché il supporto per le piattaforme in questione è terminato da molti anni.

Necessaria l'installazione manuale della patch

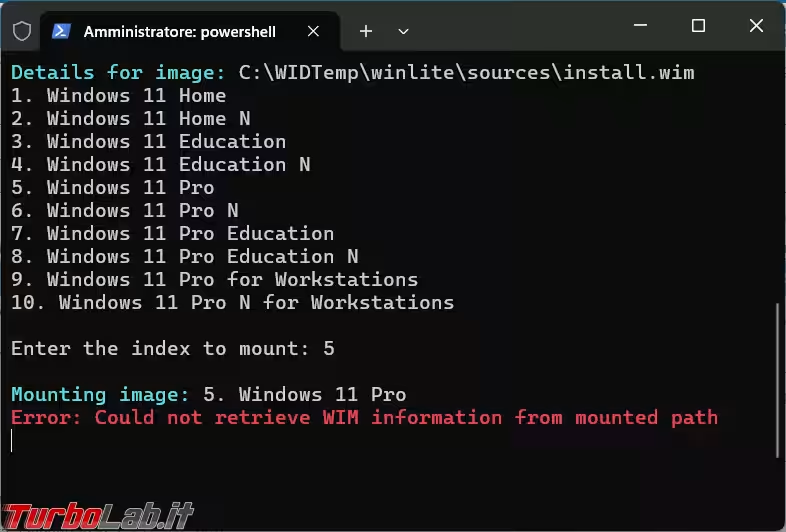

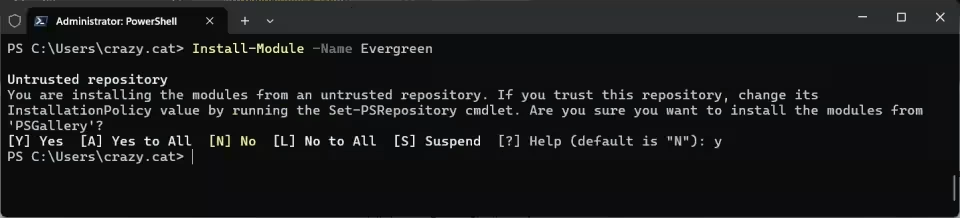

Al momento in cui scrivo, la patch per le varie declinazioni di Windows XP e per Windows Server 2003 non è disponibile tramite Windows Update e deve dunque essere scaricata e installata manualmente: il pacchetto è disponibile qui per Windows XP x86 oppure, partendo da qui, per tutti gli altri.

E' auspicabile, ma non certo garantito, che la situazione cambi al più presto: in attesa di un "push" tramite Windows Update è indubbio che moltissimi sistemi rimarranno non-patchati e, quindi, vulnerabili.

Per quanto riguarda Windows 7, Windows Server 2008 e Windows Server 2008 R2 l'aggiornamento viene invece distribuito automaticamente.

![[update: di nuovo!] TurboLab.it è sotto attacco (aggiornato: 19 febbraio 2026, ore 08:21)](https://turbolab.it/immagini/reg/6/ddos-attack-tli-26989.avif)