Negli ultimi tempi un metodo molto utilizzato per diffondere il virus cryptolocker è quello di allegare alle mail un file Word o Excel spacciandolo per una fattura o qualche documento importante da leggere. Vediamo di analizzare meglio il comportamento di questi "importanti" documenti.

Apriamo e analizziamo la mail

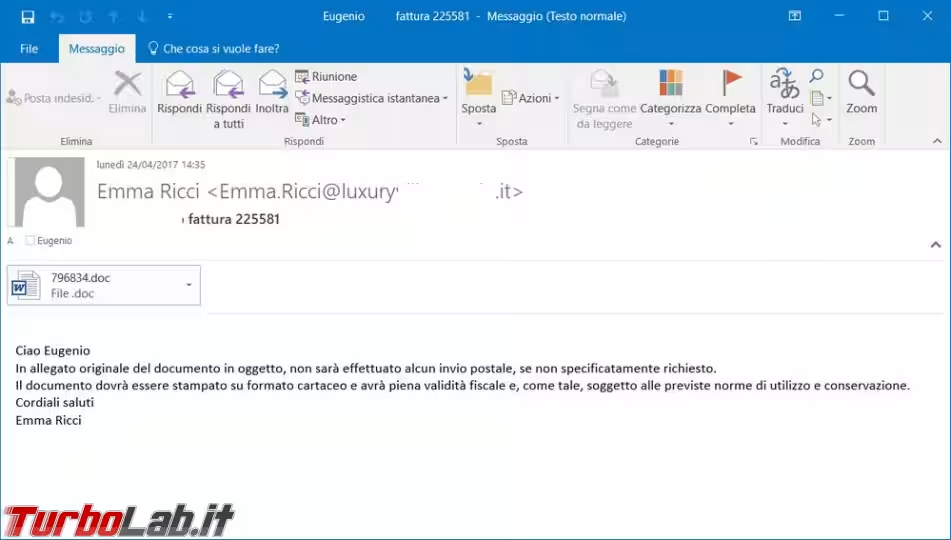

Un primo elemento che dovrebbe farvi capire che vi è qualcosa di sbagliato in questo tipo di messaggio è il testo. In genere l'italiano è abbastanza approssimativo, in questo caso bisogna dire che sono stati piuttosto bravi è una delle poche mail che mi sono capitate di vedere in un buon italiano.

Il mittente può sembrarvi essere il vostro miglior amico, un cliente che ben conoscete oppure un totale sconosciuto, in genere utilizzano nomi reali di ditte italiane, per esempio in questo caso era un hotel-casa vacanze siciliana.

Nel destinatario potrebbe esserci il vostro nome reale, magari unito a varie altre persone che forse non conoscete, l'idea che mi sono fatto, anche se non ne ho la certezza, è che da qualche computer infettato da un virus sia stata prelevata la rubrica dei contatti e che questa venga utilizzata per spedire i messaggi malevoli.

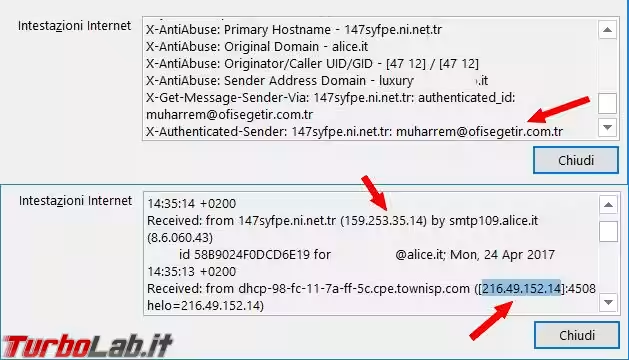

Se prorpio la mail vi dovesse sembrare vera, potete guardare nelle sue proprietà per trovare da dove realmente proviene, in questo caso ci sono degli indirizzi Ip turchi e americani, oltre a un nome chiaramente non siciliano come quello del mittente visualizzato nel corpo del messaggio.

Analizzare il file

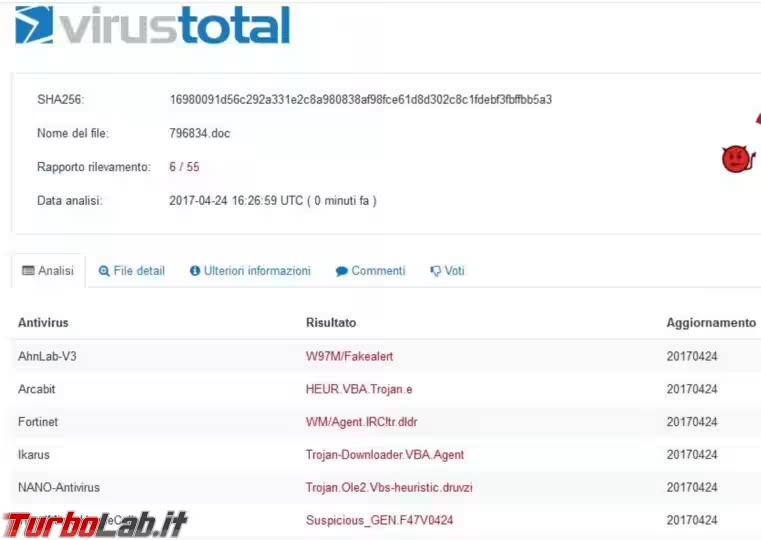

La cosa migliore rimane sempre quella di far analizzare l'allegato sul sito Virustotal.com per vedere di cosa si tratta. Il file dopo poche ore dall'arrivo era scarsamente riconosciuto, già al mattino dopo era più noto alle case antivirus.

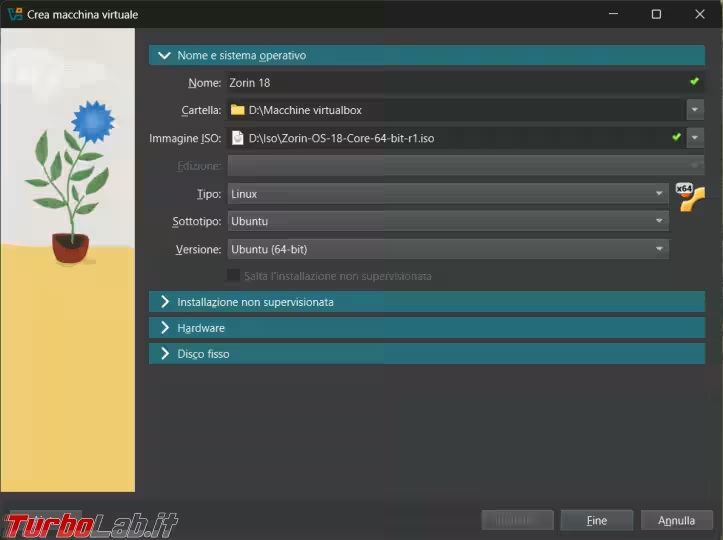

Potrebbero esserci dei casi zero-day dove il virus è talmente nuovo che non è ancora riconosciuto da nessun antivirus, basta aspettare qualche ora per veder cambiare i risultati.

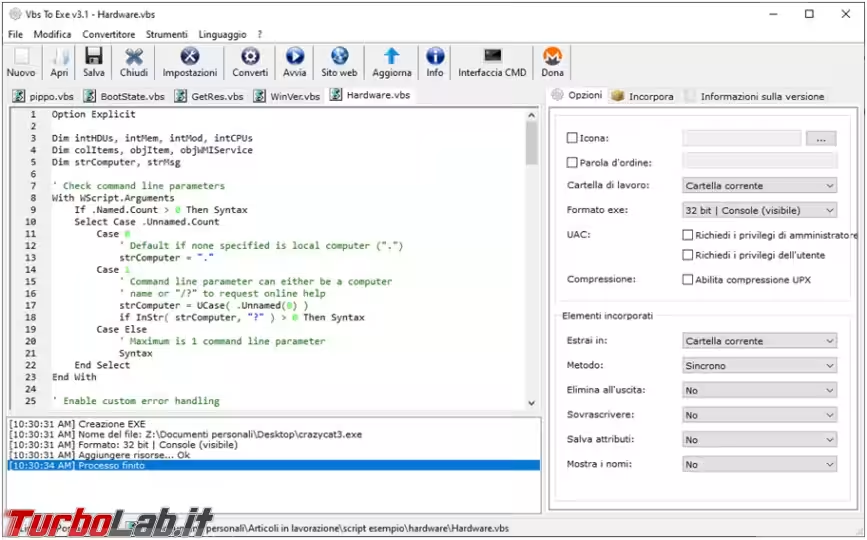

Il documento Word non è altro che un downloader che si occupa di scaricare il resto del malware.

Apriamo l'allegato

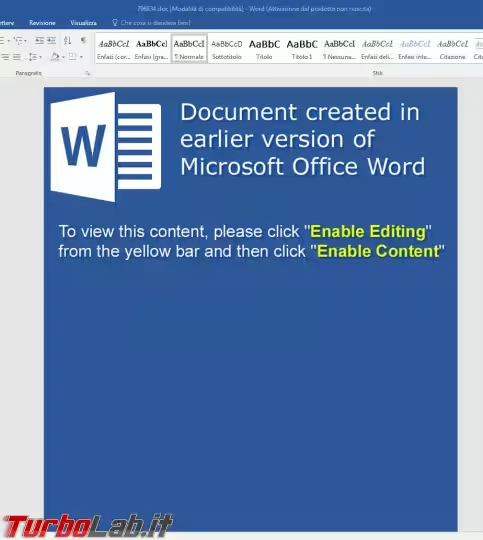

Nonostante tutto abbiamo aperto l'allegato, che contiene delle macro, se le abbiamo già attivate vanno in esecuzione automaticamente, altrimenti compare l'avviso di sbloccarle, se cadiamo nel tranello il virus comincia ad attivarsi.

In altri casi che mi è capitato di vedere il documento, Word o Excel, contiene delle vere e proprie fatture, oppure dei documenti con un pulsante del tipo "Clicca qui per calcolare l'importo", insomma l'importante e che voi apriate il file e, in qualche modo, attivate la macro al suo interno.

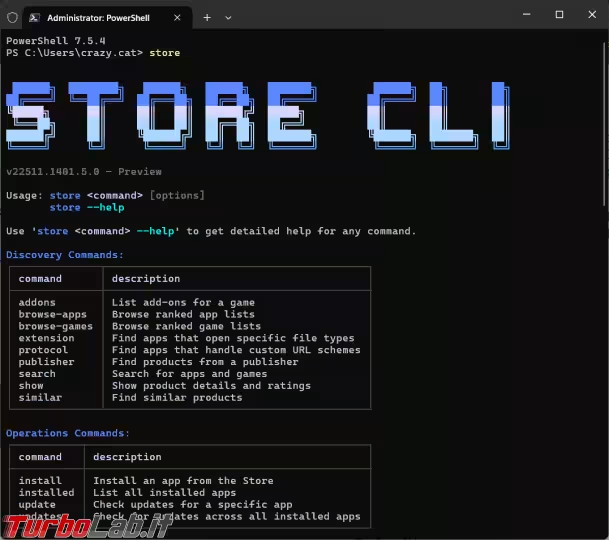

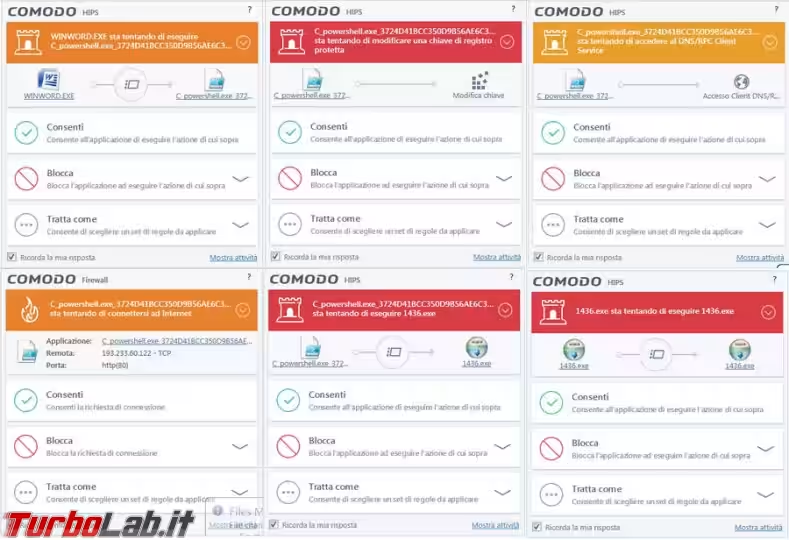

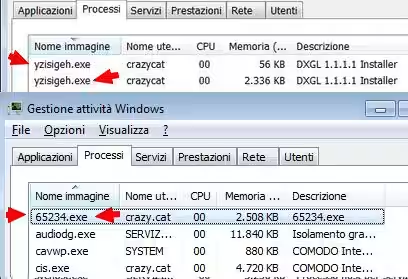

Il documento è aperto e ho abilitato l'esecuzione delle macro. Si apre Powershell e cominciano le modifiche alle chiavi di registro, subito dopo si apre il collegamento Internet per scaricare il resto dei malware, per concludere sempre Powershell manda in esecuzione il file principale che si occupa di avviare l'infezione e la criptazione dei vostri documenti.

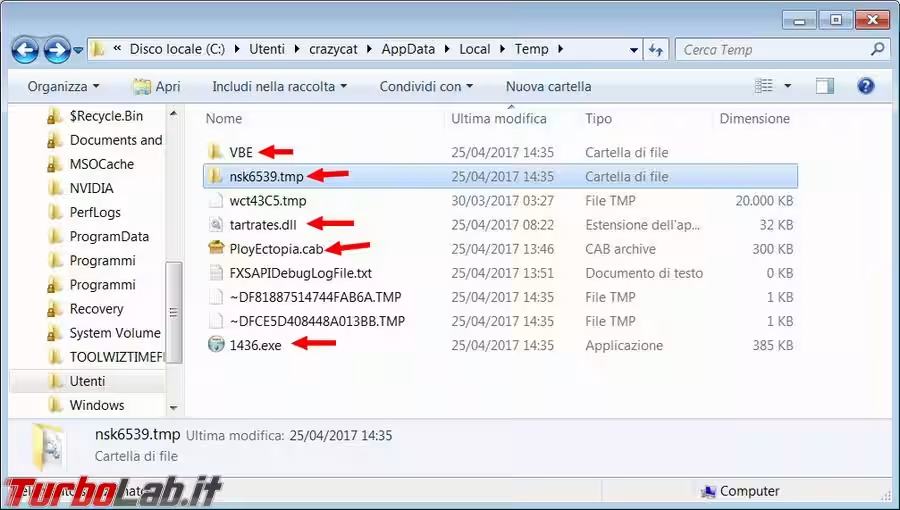

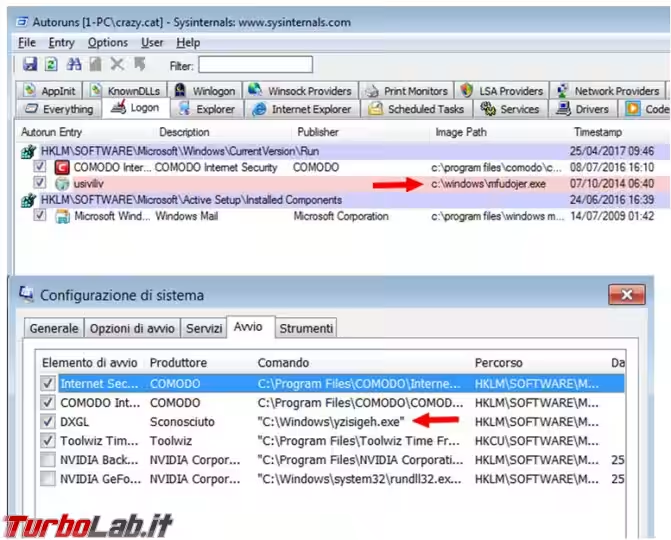

I file appena scaricati, o creati dallo stesso eseguibile infetto, li trovate all'interno della cartella Temp. Un secondo file eseguibile, che è la copia di quello della cartella Temp, lo trovo nella cartella Windows e si va a mettere in esecuzione automatica così da avviarsi con il sistema operativo.

Nelle prove fatte non sembra però fare altri danni o criptare eventuali nuovi file.

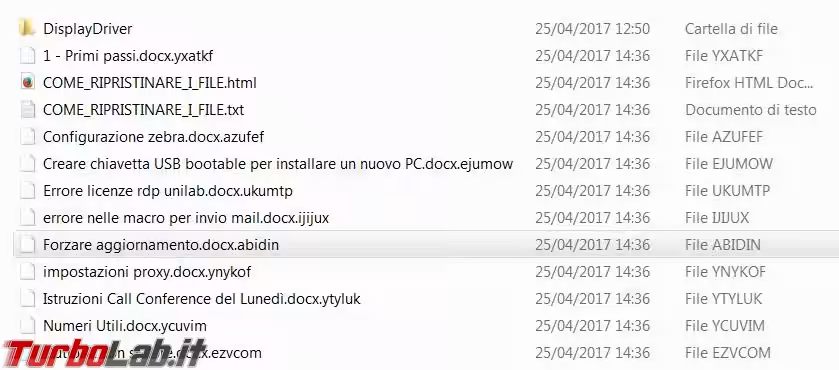

I file criptati prendono delle estensioni composte da lettere casuali, in alcuni casi vengono completamente stravolti così da rendere impossibile capire cosa era in origine.

A differenza dei primi virus Cryptolocker, che criptavano tutti i file documenti, immagini o archivi (oltre ad altri tipi di file importanti), che trovavano nel disco fisso, queste ultime copie di malware, mi è stato confermato anche da altri colleghi, sembrano lasciare integri una parte dei vostri file. Questa volta mi ha criptato anche un file .Tib contenente l'immagine di backup del muletto che utilizzo per questo genere di prove.

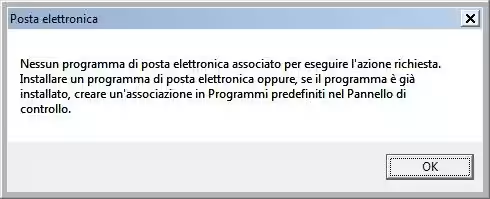

Si apriva sempre il tentativo di accedere a OneDrive e anche il programma di posta sembrava essere interessato, non ne avevo uno installato in quel computer quindi non ho idea di cosa volesse fare di preciso.

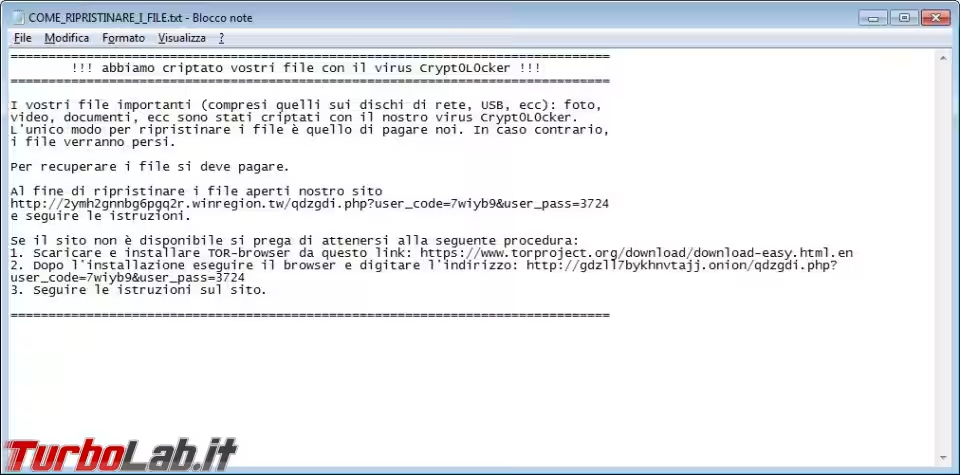

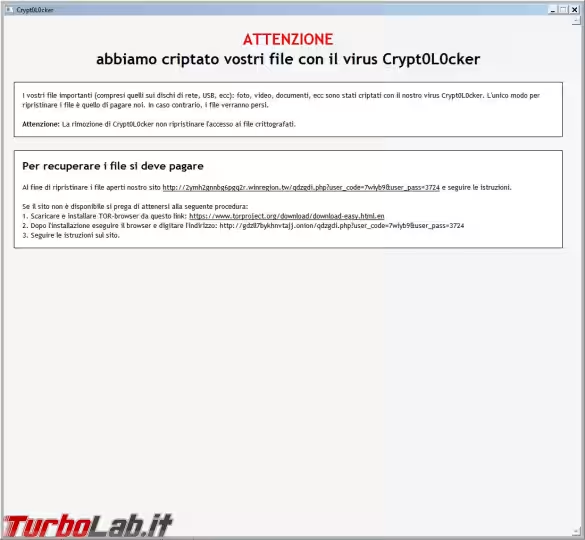

Al termine della criptazione troviamo i, già visti, file di testo, html o immagini, contenenti le istruzioni per il riscatto.

Il malware rimane attivo anche dopo il termine della criptazione.

Deve mostrare il minaccioso avviso.

Il file esegubiile lo trovate in esecuzione automatica così al riavvio del computer potrà mostrare nuovamente l'avviso del pagamento del riscatto.

Conclusioni

Cambia il tipo di allegato alle mail, il metodo d'infezione rimane abbastaza simile a quanto visto in passato, non cambia il pericolo di perdere, forse per sempre o per molto tempo, i vostri file più importanti.

Il metodo migliore, per proteggersi da questo tipo di virus, rimane quello del backup preventivo, e programmato, dei propri file in un disco esterno da tenere scollegato dal computer, quando non utilizzato, così da non correre il rischio di criptare pure questi file salvati.