Un SIM port attack è un attacco che viene compiuto in vari step e che consiste nell'ottenere il pieno controllo della linea telefonica della vittima, poi del suo account di posta elettronica e, con essi, accedere a tutti i servizi online gestiti tramite l'indirizzo e-mail del malcapitato (conti bancari e account sugli exchange di criptovalute compresi). Il presente articolo descrive passo per passo le modalità di questo attacco, prendendo spunto dalla tragica esperienza di Sean Coonce, un ingegnere che a causa di questa truffa ha visto evaporare 100.000 dollari dal suo account Coinbase in poco più di 24 ore.

Step 1: trasferire il numero di telefono della vittima su un'altra SIM

Per prima cosa, il malvivente si attiva per spostare il numero di telefono dell'ignaro malcapitato su un'altra scheda SIM, in modo da avere il pieno controllo della linea telefonica intestata alla vittima.

Trasferire un numero di telefono su un altro dispositivo è più semplice di quanto si possa immaginare e, purtroppo, chiunque può chiedere di procedere al trasferimento: il più delle volte, ai malfattori basta avere a disposizione qualche dato anagrafico della vittima (facilmente ricavabile dai social) e una storia abbastanza convincente da indurre l'operatore del call center a compiere il trasferimento richiesto. Ad esempio, il criminale potrebbe dire di aver smarrito il telefono o che la sua scheda si è danneggiata.

In teoria, l'operatore del call center a cui viene chiesto di trasferire un numero di telefono su un'altra SIM dovrebbe chiedere al cliente anche il codice IMEI (acronimo di International Mobile Equipment Identity), un codice composto da 15 cifre che consente di identificare in maniera univoca le schede SIM. In tal caso, per il criminale sarebbe molto difficile, se non addirittura impossibile, fornire tale codice e il suo tentativo di truffa si fermerebbe a questo punto.

Tuttavia, in assenza di questa specifica richiesta da parte dell'operatore, il malfattore potrebbe proseguire indisturbato, passando alla fase 2 del suo attacco.

Step 2: Reimpostare la password Della posta elettronica della vittima

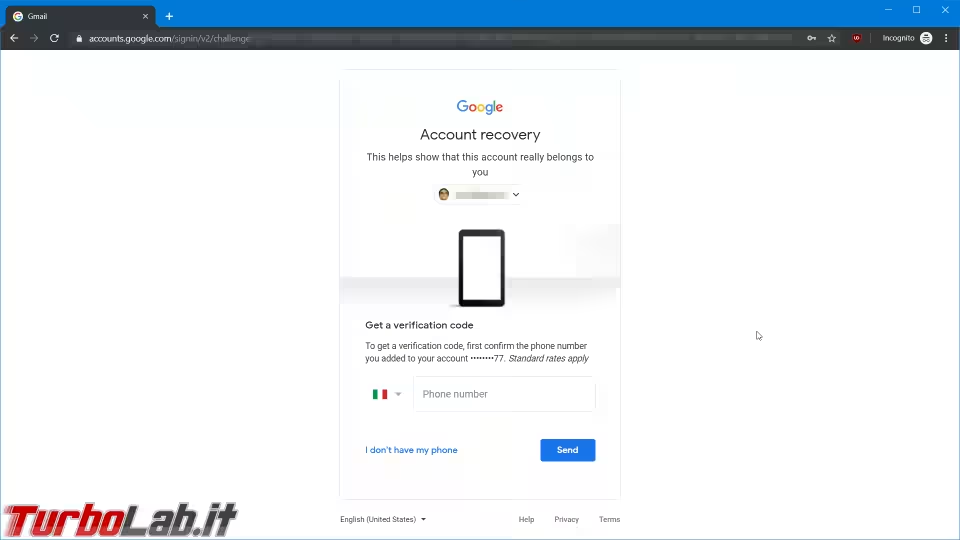

Il secondo step di questo perverso meccanismo truffaldino consiste nell'avviare il flusso di reimpostazione della password sull'account di posta elettronica dell'ignara vittima. Un codice di verifica viene inviato dal provider di posta elettronica al numero di telefono del truffato. E il malfattore, che ora ha il pieno controllo sul numero di telefono della vittima, è in grado di intercettare immediatamente il codice necessario per accedere alla posta elettronica del malcapitato.

A questo punto, l'aggressore ha il controllo sia del telefono, sia dell'account e-mail principale della vittima e può passare allo step successivo del suo piano d'attacco.

Step 3: accedere a qualsiasi servizio online della vittima

Una volta che l'utente malintenzionato controlla l'account e-mail principale della vittima, egli può iniziare a spostarsi lateralmente su qualsiasi servizio online, lucrativo o meno, gestito tramite quell'indirizzo e-mail (conti bancari, exchange di criptovalute, profili dei social media, ecc.).

A questo punto, è come se il malvivente avesse in mano le chiavi per aprire la cassaforte dove la vittima custodisce i suoi averi più preziosi. Potrà quindi svuotare conti correnti bancari o fare piazza pulita di tutte le criptovalute gelosamente conservate sui wallet. E potrà agire indisturbato perché nel frattempo il malcapitato non avrà avuto la minima percezione di essere caduto in una trappola tanto diabolica quanto ben architettata.

quali accorgimenti adottare per non cadere nella trappola

Al termine del suo articolo, intitolato "La lezione più costosa della mia vita", Sean Coonce mette in guardia il popolo di Internet, fornendo alcuni preziosi consigli da seguire per mettersi al riparo da un "SIM port attack" o, eventualmente, per sventare l'aggressione prima che sia troppo tardi.

-

Usare un portafoglio hardware per proteggere le proprie criptovalute: è indispensabile spostare le proprie monete virtuali su un portafoglio hardware, una memoria offline o un portafoglio multi-sig dopo aver effettuato eventuali transazioni. Non bisogna MAI lasciare i propri fondi inutilizzati sugli exchange o sulle rampe di servizio. Sean Coonce afferma di aver trattato Coinbase come un conto bancario, con la differenza che nel caso di un attacco come questo non si ha diritto ad alcun rimborso o risarcimento. Pur conoscendo i rischi meglio di altri, la vittima ha dichiarato che non avrebbe mai pensato che gli sarebbe potuto accadere quanto invece gli è capitato

-

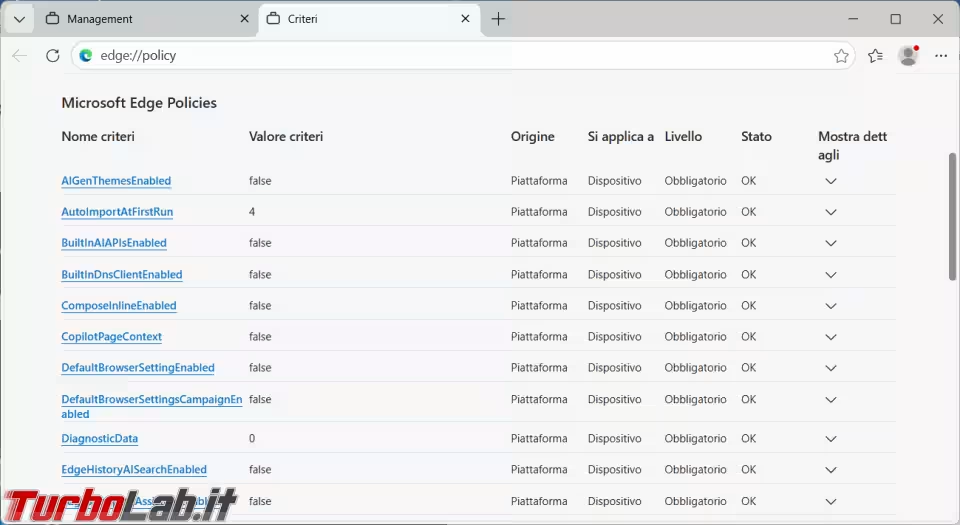

Servirsi di un YubiKey da controllare fisicamente e che non possa essere falsificato: a differenza di quanto si possa pensare, la verifica a due fattori (2FA) consistente in un SMS o in un prompt sul telefono non è sufficiente. Indipendentemente dalle risorse e/o dall'identità che si sta tentando di proteggere online, è sempre preferire una verifica attraverso dispositivi hardware pensati appositamente per ragioni di sicurezza, che l'utente ostile dovrebbe possedere fisicamente per poter eseguire un attacco

-

Sean Coonce suggerisce anche di attivare un numero di telefono Google Voice 2FA, un servizio di telefonia che però al momento in Italia non è disponibile.

-

Evitare di rendere disponibili on line i propri dati anagrafici e altre informazioni personali: si consiglia fortemente di ridurre al minimo la condivisione online dei propri dati anagrafici, come data e luogo di nascita, posizione, immagini con dati di geolocalizzazione incorporati, ecc. Tutte queste informazioni personali, infatti, possono trasformarsi un boomerang in caso di attacco

-

Creare un indirizzo email secondario: invece di collegare tutto a un solo indirizzo email, è altamente consigliato creare un secondo indirizzo da usare esclusivamente per i servizi online che meritano la massima protezione (conti bancari e exchange di criptovalute). Questo secondo indirizzo email non deve essere utilizzato per nient'altro e deve essere mantenuto privato. Si suggerisce inoltre di attivare su questo secondo indirizzo una qualche forma di verifica a due fattori mediante dispositivo hardware

-

Usare un gestore di password offline: si consiglia vivamente di utilizzare un gestore di password, meglio ancora se offline come Keepass

Attacchi di questo tipo vengono perpetrati in continuazione e, di volta in volta, i criminali informatici affinano le proprie tecniche con precisione sempre maggiore. Generalmente, l'utente medio è portato a pensare che fatti come questi a lui non capiteranno mai. Sarebbe invece il caso di essere meno supponenti e più attenti.

» Leggi anche: Balance: 0 - Così mi hanno rubato tutti gli IOTA (video)

Fino a che non si sperimenta un attacco di questa portata, non si prende mai in considerazione sul serio la propria sicurezza on line. Il rigore non è mai troppo e chiudere la stalla quando i buoi sono già scappati serve a ben poco.