Tor (The onion router) è una rete virtuale presente in internet che, come vedremo, è in grado di anonimizzare la navigazione di coloro che la utilizzano nel modo corretto e di aggirare la censura. Questa sottorete è stata sviluppata per prima dalla marina america che voleva un sistema di comunicazione resistente e sicuro attraverso internet, poi il progetto è stato reso pubblico ed è attualmente portato avanti dalla società senza scopo di lucro The Tor Project. Il progetto stesso però non potrebbe esistere senza l'aiuto di migliaia di volontari che cedono parte della loro banda di connessione per il funzionamento di questa rete!

» Leggi: [Tor] Dai il tuo contributo per aiutare gli altri utenti ad aggirare la censura!

Come funziona?

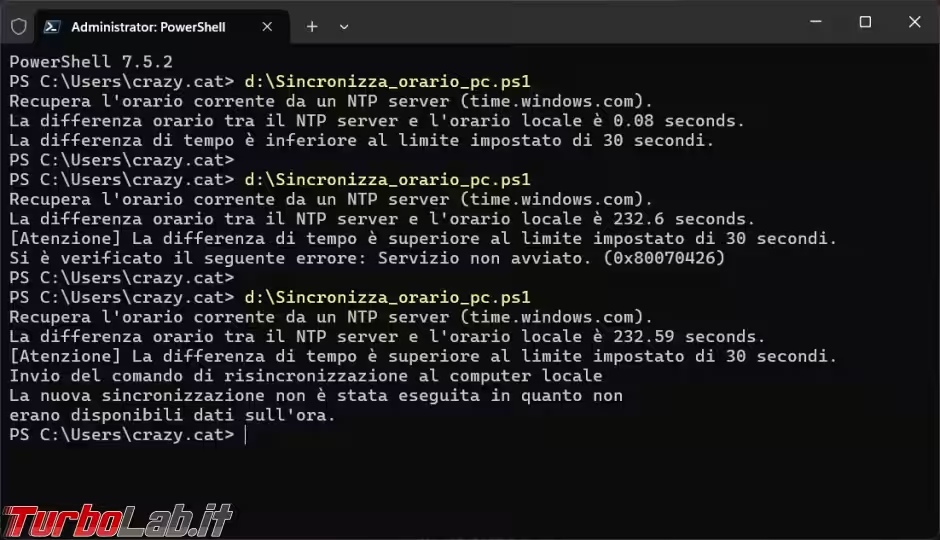

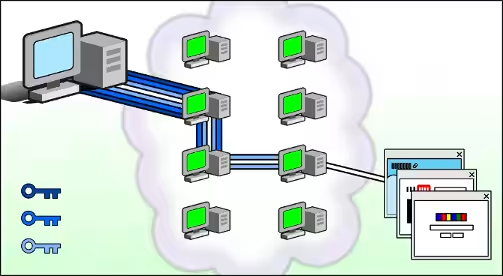

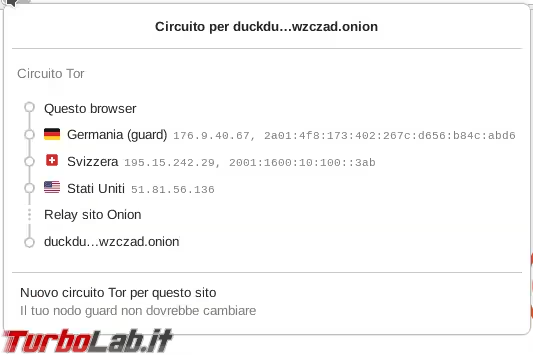

La rete Tor consente di veicolare il traffico dati attraverso diversi nodi, criptando la comunicazione tra ogni nodo, in questo modo la destinazione non potrà conoscere da dove questa richiesta venga fatta. Ovviamente nemmeno i nodi intermedi (generalmente 3) sono a conoscenza del traffico che gestiscono perché tutti i pacchetti dati sono criptati tante volte quanti sono i nodi che attraversa e ognuno di questi nodi ha una sola chiave di decriptazione che gli consente di liberare solo uno "strato".

Se prendiamo, ad esempio, la richiesta di visualizzazione di un sito, il primo nodo (detto nodo di ingresso) sa da dove viene la richiesta ma non sa quale sia la richiesta; il secondo nodo (detto relay) saprà che la richiesta viene da un qualsiasi nodo e che va ad altro nodo e anche questo non conoscerà il contenuto della richiesta... e così via fino all'ultimo nodo (detto nodo di uscita) che saprà che la richiesta viene da uno qualsiasi dei nodi intermedi e che sarà in grado di "togliere" l'ultimo strato di criptazione in modo da leggere la richiesta e indirizzarla al giusto sito. Il sito visitato quindi crederà che la richiesta venga dall'ultimo nodo (perché effittavamente è così!!). La risposta del sito seguirà la strada inversa

A questo punto si portebbe pensare "ma se segue la strada inversa, il percorso è tracciato e si può risalire alla fonte!!". In effetti il percorso è tracciato (e per impostazione predefinata cambia ogni 10 minuti) ma solo la fonte ne ha conoscenza perché deve sapere in anticipo le chiavi di criptazione dei nodi (che sono pubblici!) da utilizzare per creare il pacchetto dati "a cipolla". All'avvio del client Tor, questo si connette ad uno dei server principali (il cui indizzo è "hardcoded", cioè scritto nel codice del programma stesso) per avere la lista aggiornata dei nodi disponibili; poi contatta un nodo di ingresso che sceglie a quale altro nodo indirizzare la richiesta comunicandolo alla fonte e così via fino al nodo di uscita. Deciso il percorso da seguire, il client Tor, si occuperà di criptare i pacchetti dati con la chiave propria dei nodi scelti, creando gli strati della "cipolla", naturalmente seguendo l'ordine preciso. I nodi intermedi sono a conoscenza soltanto dell'ente (nodo, fonte o sito, che sia) che gli passa il pacchetto e dell'ente a cui dovranno passarlo e tengono traccia di questo scambio in modo da poter riconoscere il pacchetto dati di ritorno riferito a quel traffico (ogni nodo veicola moltissimi pacchetti che arrivano da vari altri nodi allo stesso tempo). Ovviamente anche il pacchetto di ritorno sarà criptato con la chiave propria di ogni nodo e quando tornerà alla fonte sarà il client Tor a rimuovere tutte gli strati di criptazione per poter essere letto.

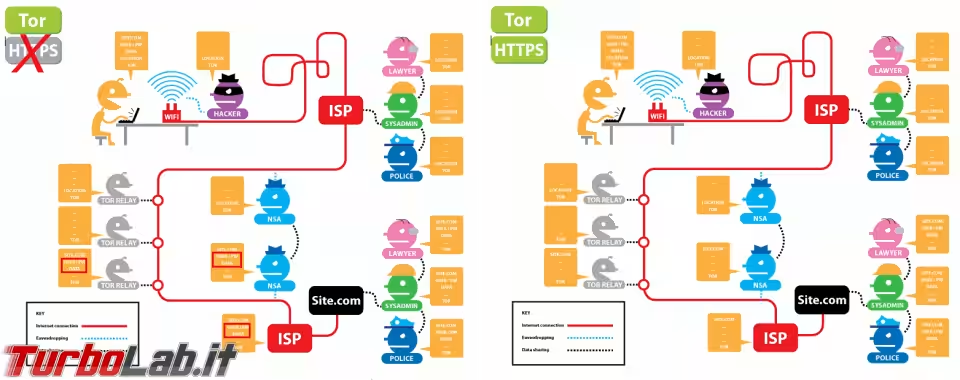

Il nodo di uscita merita un po' più di attenzione. Questo nodo infatti si trova nella posizione giusta per "sniffare" il traffico che gestisce ma solo se il sito, con cui stiamo comunicando attraverso Tor, non è servito dal sempre più diffuso protocollo HTTPS. Tale protocollo consente di stabilire una connessione sicura dalla fonte al sito per tutti i dati scambiati. Nella figura sotto (qui una versione interattiva) possiamo vedere come il protocollo HTTPS aumenti notevolmente la riservatezza della comunicazione.

A questo punto dovrebbe essere chiaro come Tor consente una navigazione anonima e, guardando attentamente l'immagine sopra (anche quella di sinistra, con solo Tor attivo) dovrebbe essere evidente anche come riesce ad aggirare la censura. Infatti è il nostro ISP (quello più in alto nell'immagine) che generalmente viene incaricato di censurare alcuni siti e può farlo in vari modi (intercettando le chiamate DNS o bloccando il traffico da e per determinati IP, per esempio). Ma, come possiamo vedere, utilizzando Tor, il nostro ISP non sa quale sito vogliamo visitare e quindi difficilmente potrà bloccarci l'accesso!!

E se il nostro ISP decidesse di bloccare tutte le connessioni alla rete Tor? Questo è il metodo utilizzato in alcuni stati (come Cina e Iran) ma non è molto efficace, rende solo un po' più difficile, ma non impossibile, collegarsi alla rete Tor. Se, come visto, i nodi della rete sono pubblici (e quindi facilmente bloccabili), non lo sono alcuni particolari nodi d'ingresso detti bridge che, come dice il nome, funzionano da ponte attraverso i firewall degli ISP.

Le tecniche di censura si sono però spinte oltre: anche se non possono conoscere tutti i nodi, c'è la possibilità, monitorando il traffico della rete con una tecnica detta Deep packet inspection, di riconoscere i pacchetti dati di Tor (attenzione: viene riconosciuto un pacchetto criptato, non il contenuto dello stesso!!) e quindi di bloccarli. Come spesso accade in questi casi, "fatta la legge, trovato l'inganno". Il progetto Tor è stato arricchito con diversi sistemi (detti Pluggable Transport) per mascherare il traffico Tor verso i bridge, rendendo quasi impossibile bloccare le connessioni alla rete "a cipolla".

La darknet

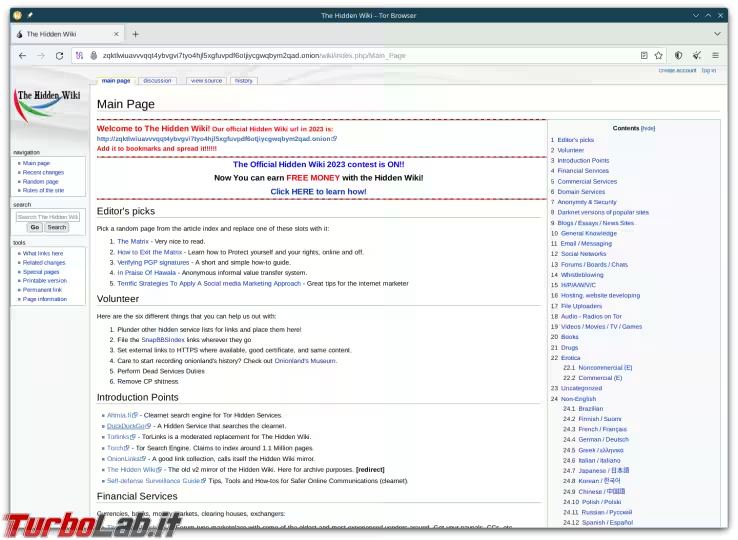

La rete Tor non si limita ad essere un semplice mezzo di trasporto per anonimizzare la nostra navigazione ma offre anche un "internet parallela", quella che spesso viene chiamata darknet. Ogni nodo infatti ha la possibilità di offrire un servizio (detto Onion Service) che può essere una chat, un forum, una board dove pubblicare contenuti di vario genere o un sito di e-commerce. Gli onion service si distinguono dal dominio di primo livello che è sempre .onion e generalmente hanno un "nome" (dominio di secondo livello) di 56 caratteri, generato casualmente, contente lettere e numeri. Quando si visita un onion service, i nodi intermedi arrivano fino a 6 (3 decisi e conosciuti solo dal client e 3 decisi e conosciuti solo dal nodo che ospita il servizio) questo per garantire l'assoluto anonimato ad entrambi e scongiurare attacchi mirati a de-anonimizzare il server.

Per quei servizi offerti tramite Tor che non hanno bisogno di anonimato perché ben conosciuti (come DuckDuckGo), è stato introdotto nell'ultima versione di Tor la possibilità di scegliere una connessione detta "single hop" che consente (se abilitata lato server) di ridurre il numero dei nodi a 3, consentendo al client di rimanere anonimo ma velocizzando la connessione. Ci sono alcuni servizi che, oltre al sito "regolare", offrono un onion service e, in caso si voglia utilizzare uno di questi servizi tramite Tor, scegliere di visitare il corrispettivo onion service consente di eliminare il, già visto, problema dello sniffing del nodo di uscita (a discapito però della velocità di connessione, nel caso il sito non abbia abilitato il "singel hop).

ATTENZIONE: avventurarsi nella darknet di Tor è un po' l'equivalente di addentrarsi nei quartieri più loschi e bui di una grande città. Qui si possono trovare cose utili e interessanti ma anche molti contenuti non adatti a persone sensibili (e se pensate di non esserlo, potreste anche trovare qualcosa che vi fa cambiare idea... ). Se decidete di visitare qualche onion service, questo è un buon punto di partenza ma vi consiglio di utilizzare solo ed esclusivamente Tor Browser con la configurazione predefinita e, mi raccomando: diffidate di chiunque e di qualunqe cosa!!

Come utilizzare Tor

Ci sono molti metodi per utilizzare Tor ufficiali e non, più semplici o più complessi, più sicuri e meno sicuri. Indicativamente qualsiasi applicazione che supporta un proxy SOCKS può essere utilizzata con Tor (e su Linux/Mac anche altre con l'utilizzo di torsocks) ma molto importante è non utilizzare client Torrent attraverso Tor e questo, non solo per non gravare l'infrastruttura messa su dai volontari con un carico che non può reggere e nemmeno perché questo tipo di traffico viene spesso filtrato dal nodo di uscita ma soprattutto perché si può essere de-anonimizzati facilmente!

» Leggi: Internet/BitTorrent anonimo: la Grande Guida alle VPN

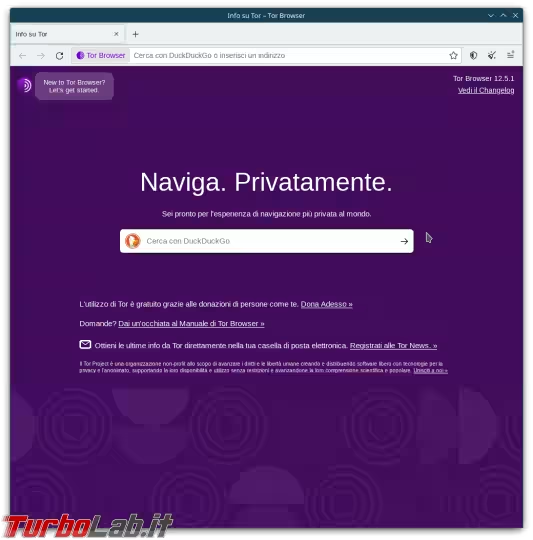

- Tor Browser -

Il metodo ufficiale, consigliato e più semplice per accedere a Tor è utilizzare Tor Browser, che altro non è che una versione leggermete modificata di Firefox che viene distribuita in un pacchetto con il client Tor che si occupa di creare e mantenere le connessioni con la rete.

Può essere scaricato da qui, nella lingua preferita, per Windows, MacOS, Linux e anche per Android. Molto importante è verificare la firma in modo da essere certi che il file scaricaro sia esattamente quello messo a disposizione da The Tor Project. Sono disponibili anche semplici instruzioni per l'installazione portable.

Per gli utenti Linux è disponibile anche una versione ufficialmente riconosciuta che funziona in una sandbox e quindi quanto più possibile isolata dal sisteam grazie a Flatpak

» Leggi: [LINUX] Guida completa a Flatpak

Gli obbiettivi che Tor Browser si impegna a raggiungere sono:

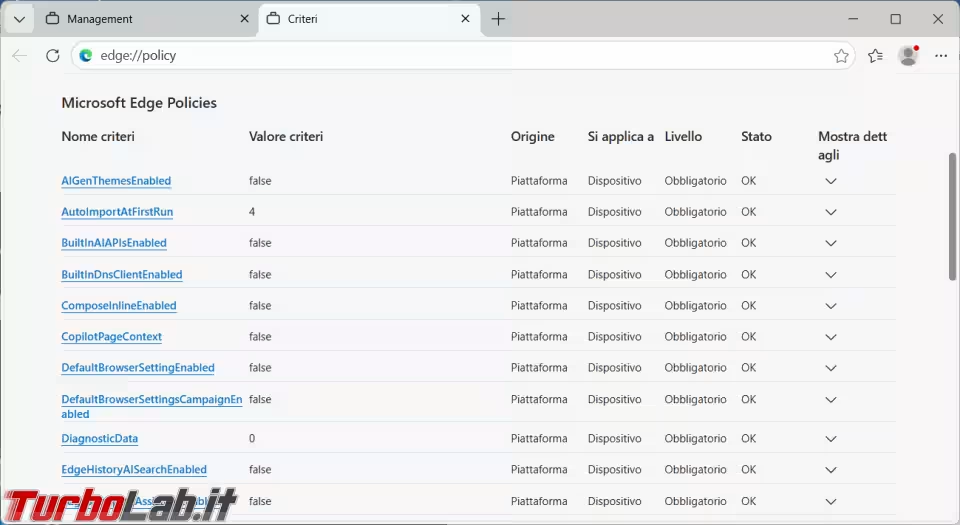

- tutte le connessioni del browser devono passare da Tor;

- la sessione deve essere completamente separata da qualunque altro browser attivo presente sul sistema (cosa non scontata in caso di plugin, motivo per cui su Tor Browser sono disabilitati per impostazione predefinita);

- evitare di scrivere su disco dettagli di navigazione (salvo impostazioni diverse scelte dall'utente);

- camuffare l'ambiente di esecuzione di Tor dal sistema (impostando diverse variabili di ambiente) e proteggere l'utente dalla possibilità di essere identificato tramite dati di navigazione o fingerprint.

Ma questo potrebbe non bastare a garantire l'anonimato se anche l'utente non fa la sua parte ed è quindi molto importante:

- non forzare l'abilitazione o l'installazione di plugin o componenti aggiuntivi;

- utilizzare sempre la versione HTTPS di un sito se disponibile (per questo Tor Browser ha già la

Modalità solo HTTPSimpostata suAttiva su tutte le finestre); - non aprire file scaricati attraverso Tor quando si è online (meglio eseguirli su una macchina virtuale offline)!!

- ovviamente, se utilizziamo Tor per l'anonimato, è altrettanto importarte non comunicare dati personali...

Qui potete trovare un pratico manuale per l'installazione e configurazione avanzata di Tor Browser.

- Tails -

Un altro modo per accedere a Tor, più sicuro ma anche leggermente più complesso rispetto a Tor Browser è utilizzare Tails.

Acronimo di The Amnesic Incognito Live System, Tails è un progetto indipendente sviluppato da un gruppo di attivisti socio-politici francese, ma riconsciuto da The Tor Project tanto da essere consigliato in alcuni casi al posto di Tor Browser.

Trattasi di una distribuzione Linux, basata su Debian, studiata per funzionare come sistema Live da DVD o USB (in modo da non lasciare traccia sui computer dove viene utilizzata: Amnesic) e che, per impostazione predefinata, veicola tutto il traffico generato attraverso la rete Tor (Incognito) utilizzando un set di regole per iptables. Tails ha un'ottima documentazione anche in italiano e una guida interattiva per l' "installazione" da ogni sistema. La complessità rispetto a Tor Brower è evidente (avvio di un sistema Live contro avvio di un programma) ma, come detto, è l'altra faccia della medaglia per la maggior sicurezza offerta. Infatti da Tails è possibile utilizzare qualunque programma senza che questo possa rivelare il vero IP della macchina dove Tails è in esecuzione (questo vale anche per i plugin del browser anche se è sempre meglio non utilizzarli). Per lo stesso motivo, si possono aprire i file scaricati senza timore di essere de-anonimizzati.

- Orbot -

Su Android è il perfetto complemento a Tor Browsr e consente di veicolare il traffico di tutte o alcune app attraverso la rete Tor: ecco a voi Orbot.

Anche questo è un progetto indipendente realizzato da The Guardian Project, gruppo nato per portare e promuovere app per la sicurezza delle comunicazioni e dei dati personali su Android, e anche questo progetto è supportato da The Tor Project.

Le ultime versioni di Orbot non necessitano di root perché sfruttano la possibilità offerta da Android di creare una VPN locale per riuscire a incanalare tutte le connessioni (o solo quelle di alcune app scelte) attraverso Tor. Anche in questo caso è disponibile una guida interattiva per l'installazione e la configurazione iniziale di Orbot.

- Onion Browser -

Anche gli utenti iOS possono navigare attraverso Tor con Onion Browser.

Altro progetto indipendete, ma consigliato da The Tor Project, per chi ha necessità di accedere alla rete Tor da questa piattaforma. Progetto fondato da uno sviluppatore e giornalista di ProPubblica, ha un unico limite, imposto da Apple e quindi comune a tutti i browser che si possono utilizzare su questo sistema: alla base di questo browser non c'è Firefox (come nel caso di Tor Browser) ma Safari (il browser di default di iOS) perché la casa con la mela morsicata non consente l'utilizzo di motori per il rendering HTML diversi dal suo.

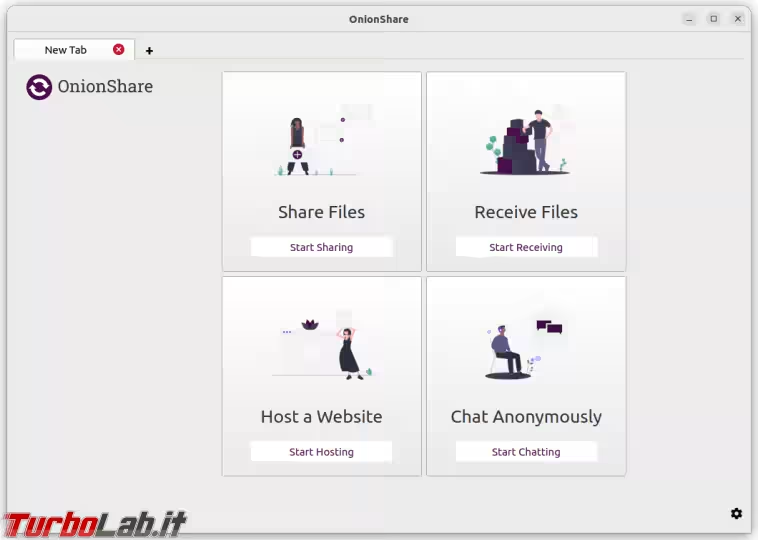

- Onionshare -

Onionshare è un pratico sistema per creare un Onion Service con connessione sicura HTTPS, permette facilmente di creare un servizio di chat, un sistema di scambio file (inviare o ricevere) e ospitare un sito.

Anche questo progetto non direttamente collegato a The Tor Project ma supportato da questo, è stato fondato da un dipendente di un'altra testata giornalistica, The Intercept. Con un semplice click è possibile creare uno dei suddetti servizi, accessibile tramite Tor Browser e protetti da password.

Disponibili versioni limitate (non si può ospitare siti web!) anche per Android (attualmente in versione alpha) e iOS.

- Whonix -

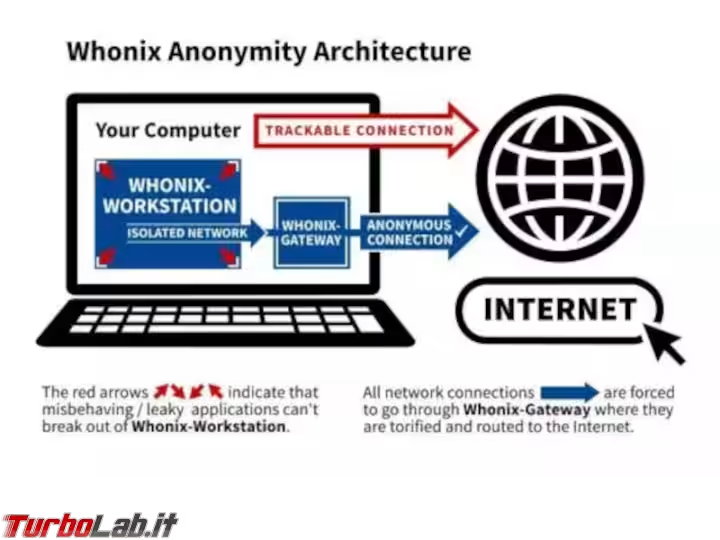

Un altro interessantissimo progetto, non ufficialmente supportato per motivi importanti ma diversi dalla qualità tecnica del progetto, è Whonix.

Questo è un sistema che prevede l'isolamento della parte relativa al client Tor (detta Gateway), responsabile di stabilire e mantenere le connessioni con la rete Tor e la parte relativa alle applicazioni utente (detta Workstation), che può collegarsi solo al Gateway. Entrambe le parti sono basati sulla distro Linux Debian.

Anche se l'utilizzo migliore di questo sistema sarebbe l'isolamento fisico delle parti (Gateway e Workstation eseguiti nativamente su due distinti computer) è possibile utilizzarle entrambe su una stesso computer ovviamente ricorrendo a macchine virtuali (per VirtualBox si trovano già pronte da scaricare). I vantaggi di questo metodo rispetto agli altri già visti dovrebbero essere evidenti, uno su tutti, nemmeno un programma malevolo in esecuzione con privilegi di root sulla Workstation riesce a risalire al vero IP di connessione.

» Leggi: La virtualizzazione dei sistemi operativi non sarà più un problema: guida a VirtualBox

Ma Tor è davvero anonimo??

Tor è davvero sicuro per l'anonimato? C'è chi lo garantisce anche contro le agenzie di sicurezza americane eppure di tanto in tanto si vedono ricerche e concept di attacchi per la de-anonimizzazione degli utenti Tor (giusto un paio di esempi [-1-], [-2-]).

Qual'è la verità? Entrambe.

I concept di attacchi a Tor, possono funzionare e quindi sono veri, ma spesso sono molto difficili (ultrasuoni intercettati da un app sul telefono tenuto vicio al computer) se non impossibili (controllo di tutti i nodi di ingresso) da mettere in atto e, ad oggi, non si ha notizia di deanonimizzazione su ampia scala degli utenti Tor. Se anche questi metodi fossero messi in atto in maniera diffusa, non sarebbe comunque possibile fare un attacco mirato ad ogni singolo client Tor, ma sarebbe l'equivalente di una pesca a strascico e nella rete finirebbero solo coloro che non rispettano le indicazioni per il corretto utilizzo di Tor. Ad ulteriore prova di quanto detto, possiamo aggiungere i particolari casi degli arresti, per vari reati, di criminali (già indiziati) che sono stati scoperti pur utilizzando la rete Tor!

In conclusione possiamo quindi affermare che, se utilizzato con opportune precauzioni, Tor è attualmente una delle migliori alternative liberamente utilizzabili per l'anonimato e contro la censura in rete.