Quando tecnici e aziende ci raccomandano di tenere i nostri sistemi operativi aggiornati non lo fanno per perdere tempo: purtroppo la dimostrazione è arrivata nel modo peggiore possibile, con un attacco informatico dai risvolti a dir poco disastrosi e che, in breve tempo, ha messo in difficoltà il mondo intero.

WannaCry è un ransomware, qualcosa a cui purtroppo abbiamo imparato ad abituarci, eppure questa volta qualcosa è andato più storto del solito: in pochissimo tempo è riuscito a mettere in ginocchio ospedali ed infrastrutture in molti Paesi del Mondo - Russia, Taiwan, Spagna e Regno Unito, tanto per citarne 4 su 74 - Italia inclusa.

Gli ultimi aggiornamenti ci dicono che Wannacry ha colpito anche un noto Ateneo nel Milanese, oltre che il British National Health Service, il servizio FedEx, la Deutsche Bahn, la compagnia spagnola Telefònica, la compagnia russa MegaFon ed il Ministro dell'Interno Russo. Insomma, un disastro.

Ma come ha fatto un ransomware, il cui unico "scopo" è criptare i dati e renderli inusabili con la promessa di rimetterli a posto dopo aver pagato un riscatto, a diffondersi in modo così rapido? Perché i danni di Wannacry sono sulla bocca di tutti, autorevoli testate e telegiornali inclusi? Il vettore di diffusione sembra essere sempre lo stesso: un'email falsa o un sito web ad-hoc, ed un'applicazione con nascosto il ransomware che un utente imprudente finisce per aprire. Nulla più nulla meno di quanto abbiamo visto in passato.

Ma il vero punto di forza di WannaCry, quello che ne ha determinato il fattore "velocità", è il suo lato "worm": un computer infetto, per colpa di un aggiornamento di Windows mancato, passa Wannacry ad altri computer della rete e li infetta a sua volta senza che nessuno se ne renda conto. Senza questa caratteristica, Wannacry sarebbe stato "al pari" di tutti gli altri ransomware che abbiamo visto nel tempo.

Ma di questo riparleremo tra breve.

AGGIORNAMENTO: per contrastare la diffusione di Wannacry e in via del tutto eccezionale, Microsoft ha rilasciato una patch per Samba dedicata a Windows XP, Windows Vista e Windows 8, sebbene i sistemi operativi siano fuori supporto. La patch per tali sistemi operativi può essere scaricata da qui.

AGGIORNAMENTO x2: è stato recentemente rilasciato uno strumento per decriptare i file cifrati da WannaCry, ma ha delle limitazioni: funziona sui sistemi operativi da XP a Windows 7 che non sono stati riavviati dopo l'infezione, poiché genera la chiave di decifratura a partire da alcune informazioni che il ransomware memorizza in RAM. E' possibile trovare il tool WannaKiwi a questo indirizzo.

Chi è a rischio di infezione?

Wannacry coinvolge tutti i sistemi operativi Windows supportati, per la precisione:

- Windows Server 2008;

- Windows 7;

- Windows Server 2008 R2;

- Windows 8,1;

- Windows Server 2012;

- Windows Server 2012 R2;

- Windows RT 8.1;

- Windows 10;

- Windows Server 2016;

- Microsoft Server Core.

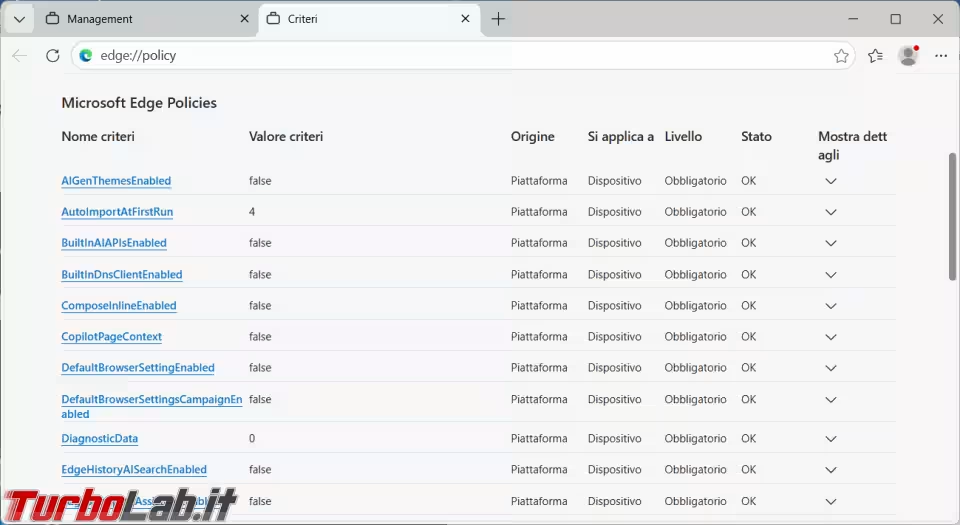

La vulnerabilità è stata pubblicata da Windows sotto il nome di CVE-2017-0147, nel bollettino MS17-010, ed è contrassegnata come critica.

Tutti gli altri sistemi operativi - Linux e le sue distribuzioni, macOS, Windows Phone, Android, iOS, Chrome OS e via discorrendo - sono immuni da Wannacry.

Come ha fatto il ransomware Wannacry a diffondersi?

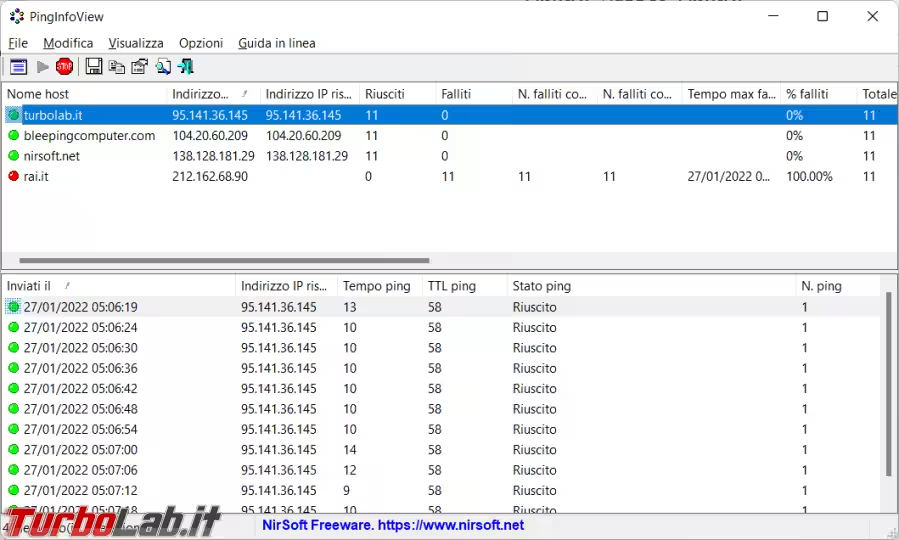

Ricordate il discorsetto che abbiamo fatto poc'anzi? Bene, il senso è esattamente quello: Wannacry è un malware/worm che si diffonde da solo attraverso la condivisione di rete Windows, che tutti noi conosciamo anche come "Samba", sfruttando una vulnerabilità nel protocollo SMB che gli hacker hanno chiamato all'epoca "EternalBlue". Dunque se un computer viene infettato con Wannacry, questo si diffonde anche ad altri computer in modo completamente automatico tramite la condivisione di rete, sfruttando la vulnerabilità.

Si dice che questa fosse una backdoor infilata di proposito nei sistemi operativi di Microsoft dalla NSA, ma si tratta soltanto di teorie che al momento poco contano.

EternalBlue colpisce tutti i sistemi operativi Windows supportati (versioni Server incluse) ma NON è uno zero-day da almeno due mesi, anzi: Microsoft ha ha rilasciato un correttivo con il Patch Tuesday lo scorso Marzo e lo ha fatto per tutti i canali di aggiornamento e per tutti gli OS coinvolti. Quindi se i computer fossero stati aggiornati per tempo, la vulnerabilità in SMB sarebbe stata chiusa e questo disastro non sarebbe avvenuto - o, almeno, avrebbe avuto portata minore.

Quali sono gli effetti di Wannacry?

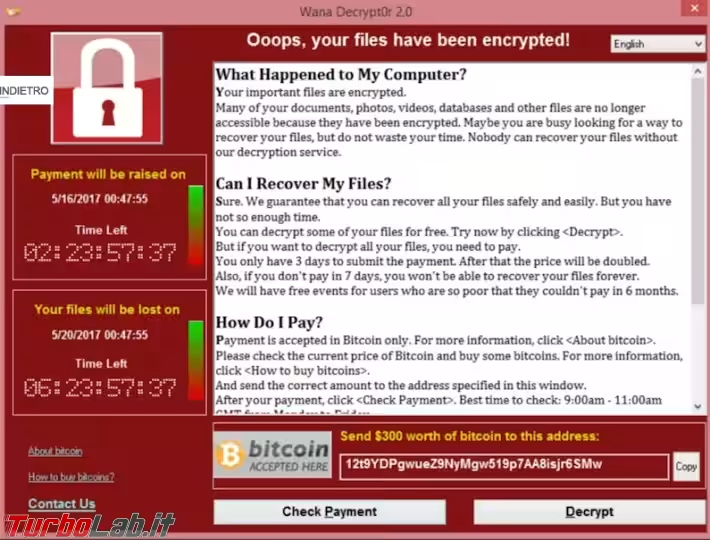

Le conseguenze sono pari a quelle di qualsiasi altro ransomware: i file presenti sul computer su cui viene eseguito il ransomware, e su tutti i dispositivi ad esso connessi, vengono criptati con un forte algoritmo di cifratura. A cifratura completata viene mostrato un messaggio (che vedete in basso) con le istruzioni per eseguire il pagamento ed ottenere la chiave per decifrare i file.

Inoltre, come abbiamo spiegato poc'anzi, Wannacry si diffonde a tutti gli altri computer della rete (e con condivisione di rete attivata) sfruttando la vulnerabilità EternalBlue. In questo momento, i criminali alle spalle di Wannacry chiedono come riscatto circa 300 dollari in BitCoin.

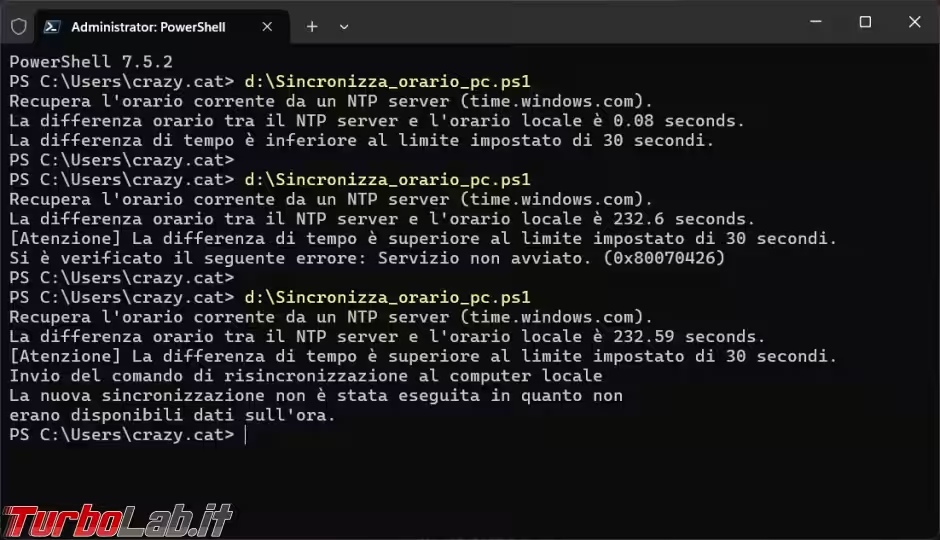

Come posso difendermi da Wannacry?

In questo caso la risposta è oltremodo semplice: basta effettuare gli aggiornamenti del sistema operativo Windows. Per la precisione, l'aggiornamenti in questione risponde al nome di "Security Update for Microsoft Windows SMB Server (MS17-010)" ed è presente nel Patch Tuesday di Marzo 2017.

Per quanto riguarda gli ambienti business, è sufficiente effettuare tutti gli aggiornamenti di sicurezza proposti tramite WSUS o usando il ramo di update LTSB. Altra buona norma di sicurezza è quella di tenere aggiornate le definizioni dell'antivirus. Se non è possibile effettuare subito gli aggiornamenti per qualche motivo, nell'attesa che questi possano essere installati vi consigliamo di disattivare Samba: in questo modo non potrete provvisoriamente usare la condivisione di rete, ma starete al sicuro.

COME DISATTIVARE SAMBA E LA CONDIVISIONE DEI FILE

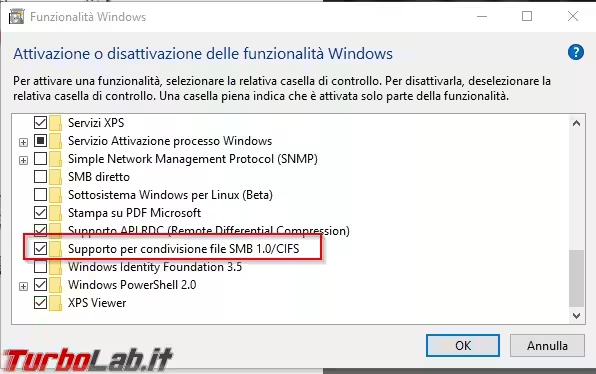

Per disattivare Samba da Windows premete la combinazione di tasti WIN+R e, al suo interno, date il comando

optionalfeatures

seguito da Invio.

Nella finestra che compare togliete il segno di spunta da "Supporto per condivisione file SMB 1.0/CIFS" e date OK. Una volta fatti gli aggiornamenti, potrete riattivare la condivisione di rete usando la stessa procedura.

Occhio, però: intervenendo su aggiornamenti e Samba disattiverete la possibilità di contrarre WannaCry per diffusione - dunque la parte "worm"; se sarete voi ad aprire il file incriminato, il ransomware funzionerà comunque e cifrerà tutti i vostri file. Per evitare anche questo valgono sempre le stesse regole dettate dal buon senso: non eseguire file di dubbia provenienza, fare molta attenzione agli allegati email, agli script sulle pagine web e alle macro di alcuni programmi, ed aggiornare sempre le definizioni dell'antivirus.

Se invece avete già contratto l'infezione c'è poco da fare: non sono stati messi a punto strumenti per decifrare i file, dunque dovrete affidarvi a un backup per recuperarli. Vi sconsigliamo di pagare il riscatto: i criminali vogliono esattamente ciò, e tra l'altro non c'è nessuna garanzia che vi consegnino la chiave.