Presso uno dei clienti dove lavoro ho un indirizzo email che riceve ogni giorno qualche decina di mail con allegati predisposti per infettare il sistema operativo con varianti del virus cryptolocker. Le mail erano più o meno sempre le stesse, richieste di consultare qualche documento urgente, debiti o crediti da saldare, testi in inglese sempre piuttosto brevi, da qualche giorno gli allegati erano però cambiati, dimensioni non elevate ma più grandi dei soliti 10 - 20 Kb e all'interno dei file dall'estensione .Wsf oltre ai soliti .Js. Dal ransomware variante Tesla siamo passati a Locky.

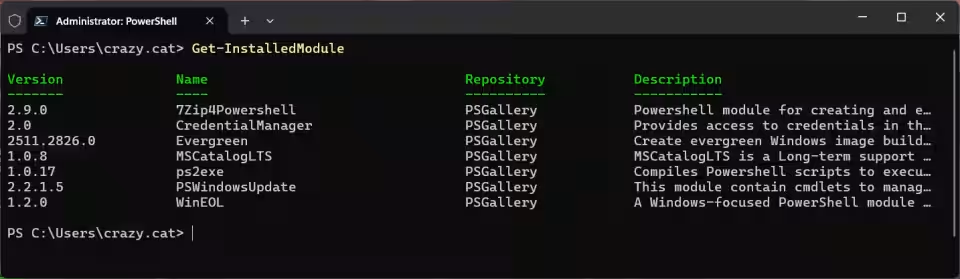

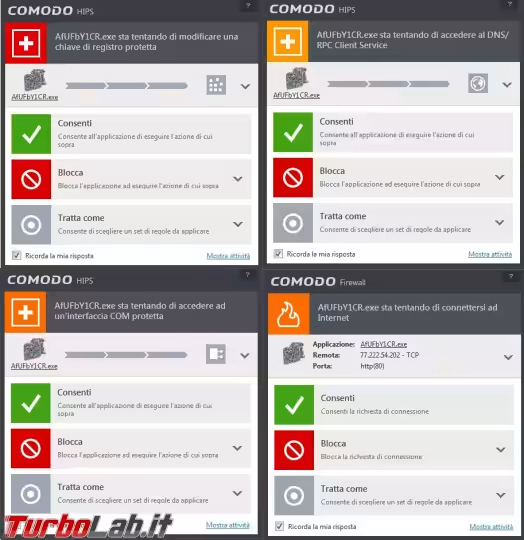

Vediamo come procede l'infezione del computer se attiviamo uno di questi allegati su un sistema operativo Windows 7, senza antivirus e solo con Comodo Firewall per studiarne il comportamento.

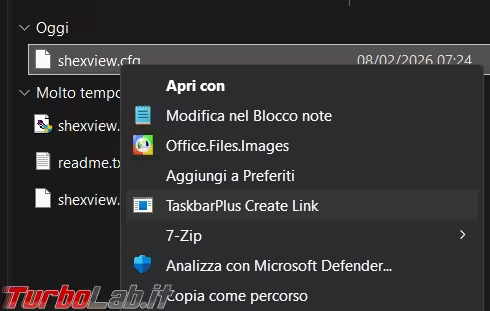

Il file wsf

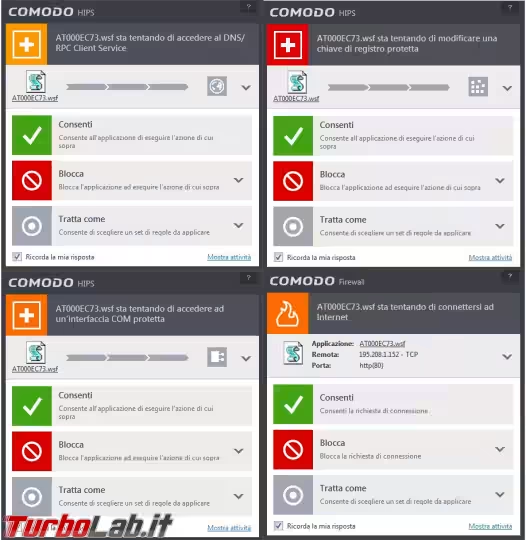

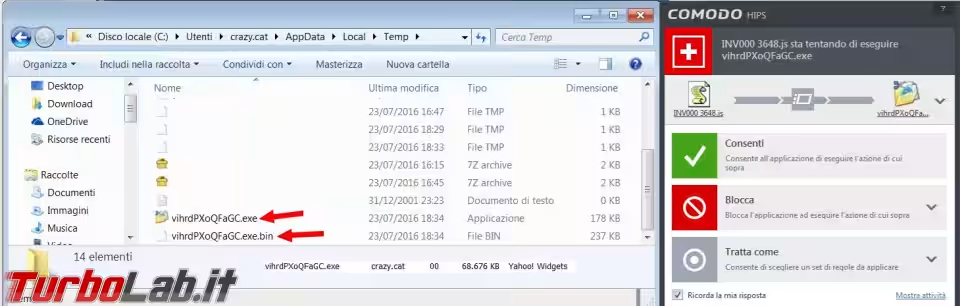

Qualche rapida modifica al sistema e in pochi attimi si avvia il collegamento a Internet per scaricare la vera e propria infezione, l'allegato alla mail è solo un downloader che da inizio al procedimento.

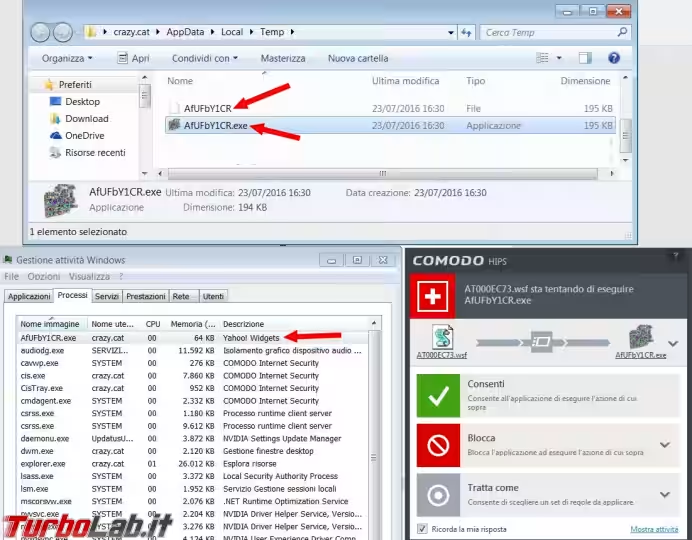

Subito dopo il collegamento a Internet compaiono nella cartella Temp del vostro account un paio di file, il nostro allegato iniziale manda in esecuzione un fantomatico Yahoo! Widgets.

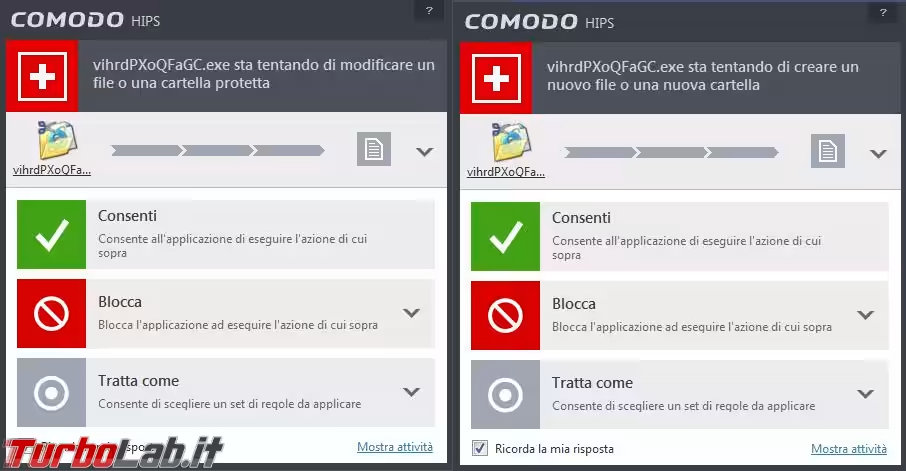

L'eseguibile tiene un comportamento simile a quello dello script iniziale allegato alla mail, alcune modifiche, veloce collegamento a Internet, suppongo per trasmettere le chiavi di criptazione agli autori del virus.

Subito dopo inizia la criptazione dei file, il tutto è stato estremamente rapido.

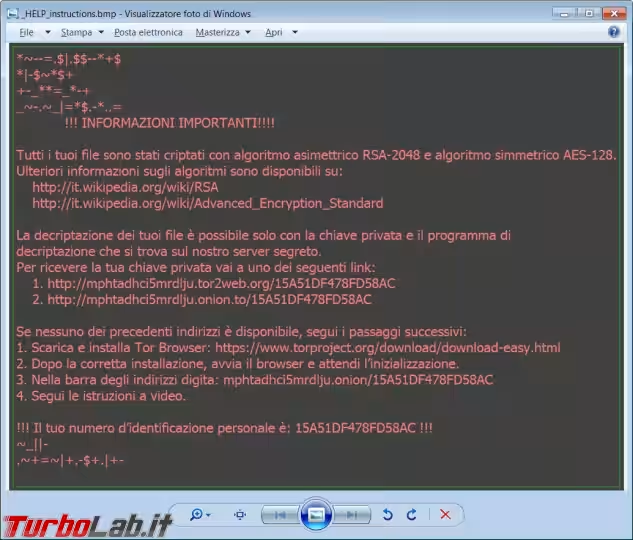

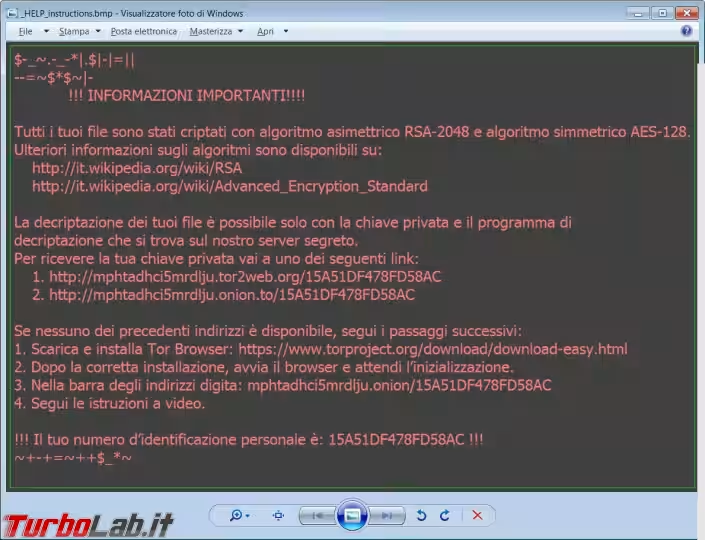

E cominciano ad aprirsi le richieste di riscatto, cambia anche lo sfondo del desktop e mostra le stesse informazioni.

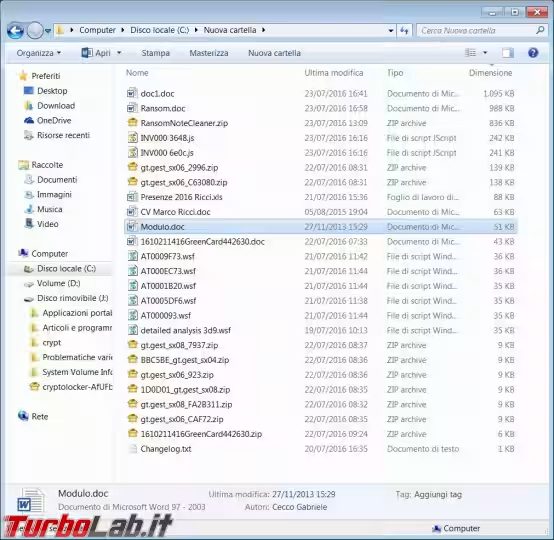

Questi erano i file originali, prima della criptazione.

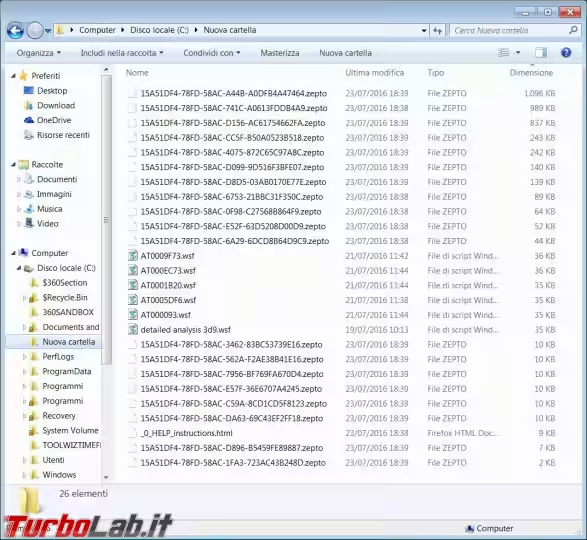

Questi sono i file post migrazione, come vedete i nomi sono completamente stati stravolti, l'estensione è cambiata e le dimensioni sono leggermente aumentate. Se dovete andare alla ricerca di un file importante, per cercare di farlo decriptare, la cosa risulterebbe decisamente complessa.

Il file Js

Provo adesso a utilizzare uno dei file Js che avevo a disposizione, la loro dimensione è cresciuta rispetto ai pochi kb a cui ero abituato, erano di circa 240 kb l'uno.

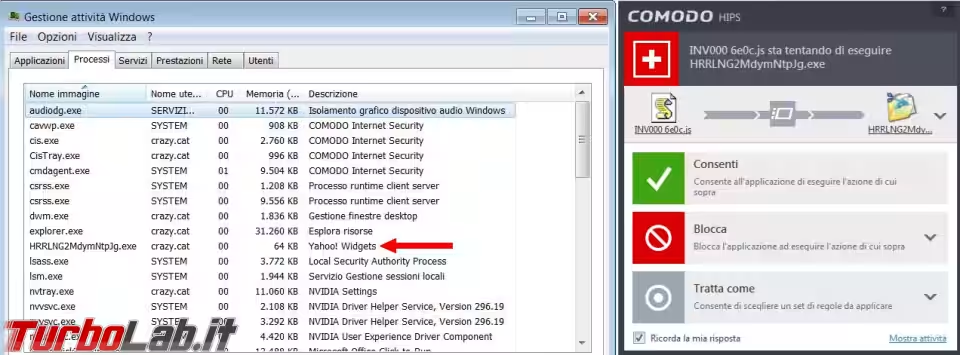

Non ci sono le fasi iniziali viste con l'allegato precedente, una volta avviato il file Js, l'eseguibile compare nella cartella Temp del vostro account e viene mandato in esecuzione, anche questa volta è un Yahoo! Widgets come il precedente.

L'eseguibile invece mantiene lo stesso comportamento visto in precedenza.

Anche nella criptazione dei file.

O nelle richieste di riscatto.

Incuriosito dal comportamento iniziale del file Js provo ad avviare l'infezione senza collegamento Internet attivo.

Compare il file eseguibile nella cartella Temp e si avvia, non ci sono però modifiche al sistema ne altri avvisi da parte di Comodo, nel giro di pochi secondi, penso non sentendo il collegamento a Internet attivo, si chiude subito e si cancella il file eseguibile.

Conclusioni

Avevo alcune altre varianti di file Wsf e Js, hanno tenuto tutti lo stesso comportamento.

Il metodo d'infezione non è cambiato molto, solo i file allegati sono diversi, il tutto mi è però sembrato più rapido ed efficiente, anche il cancellare le tracce dalla cartella Temp non sempre avveniva le altre volte che ho provato il virus.

Come sempre prestate molta attenzione nell'aprire gli allegati di queste mail, il vostro antivirus, nel momento in cui vi è arrivato il messaggio difficilmente riconoscerà il file infetto o l'eseguibile scaricato perché saranno degli zero-day nuovi di zecca.

![[update: di nuovo!] TurboLab.it è sotto attacco (aggiornato: 19 febbraio 2026, ore 08:21)](https://turbolab.it/immagini/reg/6/ddos-attack-tli-26989.avif)