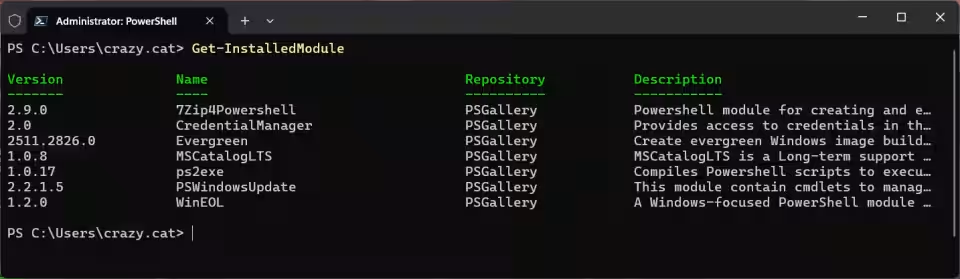

https://panopticlick.eff.org, https://amiunique.org, http://uniquemachine.org, https://hidester.com/browser-fingerprint/, sono alcuni dei siti utilizzati da molti (anche io, confesso, ne ho fatto largo utilizzo in passato) alla ricerca della combinazione perfetta di parametri di configurazione del browser e dell'insieme di componenti aggiuntivi per non essere tracciabili, ma c'è davvero da preoccuparsi se risultiamo unici dopo questi test? Tutti questi siti lasciano velatamente intendere di sì, ma è davvero così?

Chiariamo subito una cosa: il browser fingerprint è una tecnica di tracciamento reale, già utilizzata da diverso tempo e, per chi ha reale necessità di anonimato, potrebbe risultare addirittura pericolosa.

» Leggi: Tutela della privacy: guida per impedire il tracciamento da parte dei siti Web

La sua diffusione è veramente capillare, uno studio piuttosto recente rivela che è presente su circa 2/3 dei 10.000 siti internet più popolari e potete testare voi stessi quanto e dove sia presente con JShelter; assicuratevi però di disattivare qualunque adblock o altra protezione avete installato sul browser...

Infatti utilizzare questa tecnica risulta conveniente e ha senso solo per i "terzi" che sono presenti in molti siti o ai grandi network che racchiudono sotto di loro molti siti magari di diversa natura. Nel primo caso, questi "terzi", sono bloccati agevolmente dai vari adblock disponibili o dalle protezioni integrate dei browser come Firefox (che però non hanno effetto sui siti sopra citati, semplicemente perché non sono "programmati" per farlo) e nel secondo caso, se decidiamo volontariamente di visitare un sito, non è detto che sia poi un grosso problema essere tracciati da questo...

Infine non dimentichiamoci il motivo per cui questa tecnica viene utilizzata: in alcuni casi il rilevamento del fingerprint è utilizzato come protezione per i siti stessi ma molto spesso è utilizzato per profilare l'utente al fine di proporre pubblicità mirata, problema facilmente risolvibile ancora una volta con un semplice adblock!

Ciò detto, questi test sono affidabili? Dobbiamo preoccuparci di risultare unici? C'è un modo per superarli tutti con un unica configurazione?

Se saltiamo alle conclusioni possiamo affermare che questi test sono affidabili perché basati su tecniche realmente utilizzate ma non c'è troppo da preoccuparsi.

Questo non solo perché, come detto, non vengono presi in considerazione dagli adblock né dalle protezioni antitracciamento proprie dei browser ma anche perché il campione preso in esame da questi test non rappresenta l'intera "popolazione" che naviga su internet e nemmeno un piccolo campione eterogeneo e in questo modo si falsa la statistica finale. Infatti coloro i quali andranno a fare questo test, lasciando perdere una misera percentuale di semplici curiosi, saranno coloro che hanno interesse alla propria privacy e anche capacità tecniche superiori alla norma (necessarie per apportare modifiche alla configurazione del browser e installare componenti aggiuntivi). In questo senso il campione analizzato da questi siti sarà molto omogeneo e non rispecchia in nessun modo la maggioranza degli utenti di internet che, a mala pena, sa cos'è un browser. In questo ristretto campione di "smanettoni" è anche facile individuare dettagli, sfumature che possono rendere unico un utente.

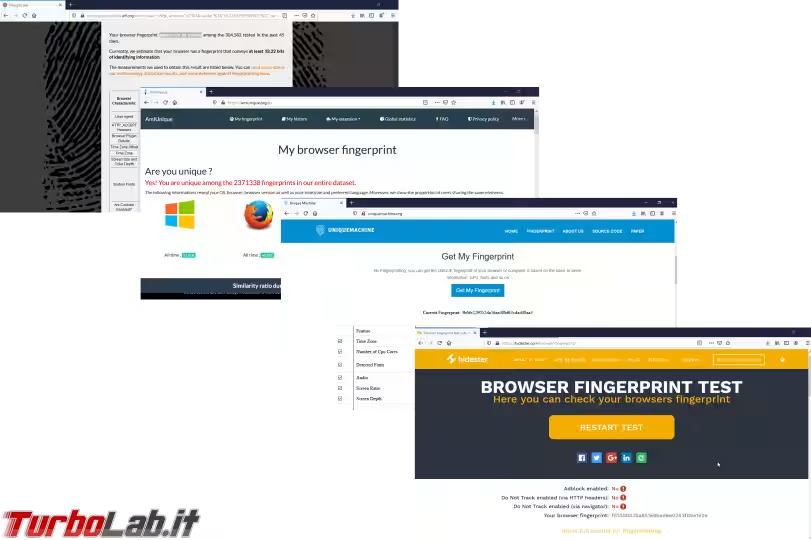

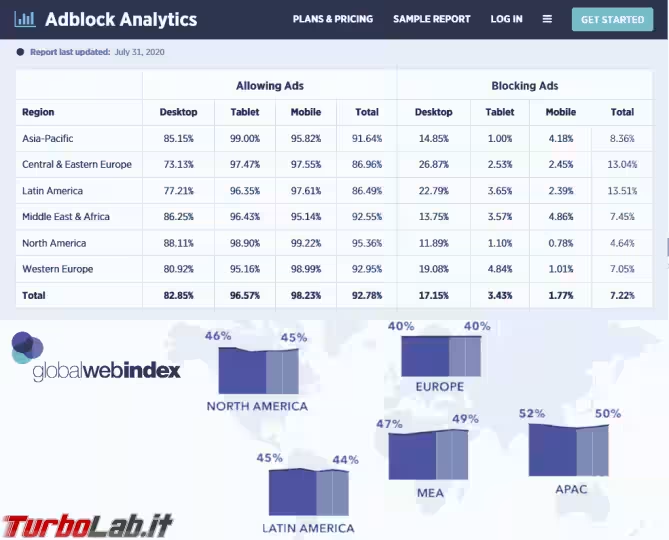

In realtà, se analizziamo i dati statistici, possiamo vedere come la maggior parte dei "naviganti" utilizzi come browser Google Chrome e come sistema operativo Windows (e in particolare Windows 10). Mentre non si trovano statistiche certe per l'utilizzo di almeno un adblock: si va dal 47% citato da GlobalWebIndex al 17% di Adblock Analytics.

Va da se che utilizzando il sistema operativo e il browser più comuni, adblock o no, dovrei riuscire a superare tutti i test non risultando unico. Ma così non è.

Questo, non solo, perché come già detto questi siti analizzano un campione ristretto e non eterogeneo ma anche perché alcuni dati raccolti per la creazione dell'impronta, sono legati all'hardware del computer e, in alcuni casi, al nostro personale modo di interagire con mouse e tastiera (vedete da soli come un sito può monitore il comportamento di un utente). Inoltre, un'altra cosa di cui non si tiene conto in questi test è che il fingerprint varia naturalmente nel corso del tempo. Quando si esegue il test, il risultato del fingerprint viene comparato con quelli precedentemente ottenuti anche da altri utenti e raggruppati in database; ma questi database, raggruppano dati di un arco di tempo molto ampio (in alcuni casi arrivando addirittura a oltre 2 anni) senza tener conto che, in questo periodo di tempo i browser si sono aggiornati molte volte ed è, di conseguenze, anche cambiato almeno uno dei dati utilizzati per la generazione del fingerprint, l'useragent. Estremizzando il concetto, il risultato unico che ottengo oggi, non è necessariamente uguale a quello che ho ottenuto, pur sempre unico, ad esempio, la settimana scorsa o, addirittura, ieri. Infatti in questo pur breve, brevissimo, lasso di tempo, non solo il mio browser potrebbe essersi aggiornato, ma potrei aver aggiunto/rimosso un plugin o aver installato/disinstallato font aggiuntivi dal sistema operativo e perfino cambiato la scheda grafica o semplicemente aggiornato i driver di questa (entrambi possono influire su un altro dato utilizzato per il fingerprint, il rendering del canvas)!

Voglio essere sicuro al 100% di non essere tracciato con il fingerprint, come posso fare??

Adesso dovrebbe essere chiaro che non c'è molto da preoccuparsi se questi test ci dicono che siamo unici in quanto il tracciamento della navigazione tramite questo metodo è affidabile solo in tempi brevissimi (durante una sessione di navigazione o, al massimo, durante pochi giorni) ma, se volessimo esseri sicuri al 100% di non essere tracciati nemmeno per un momento tramite questa tecnica, un modo c'è.

La maggior parte dei dati raccolti per la creazione del fingerprint fa largo uso dei javascript. Questi altri non sono che liste di comandi eseguiti dal browser al loro caricamento (da non confondere con i java applet, veri e propri programmi che vengono eseguiti dentro al browser). Per evitare quindi di fornire dati essenziali alla creazione del fingerprint sarebbe sufficiente bloccare il caricamento di questi javascript ma, purtroppo, non è possibile bloccarli tutti indiscriminatamente (pena l'impossibilità di utilizzare molti siti) ed è difficile anche riconoscere e bloccare selettivamente solo quelli che ci tracciano (anche se possiamo affidarci alle liste precompilate disponibili per gli adblock che per loro natura non garantisco una copertura al 100%).

TorBrowser, ad esempio, utilizza un metodo di protezione che consiste nell'uniformare il fingerprint di tutti i propri utenti in modo che siano indistinguibili gli uni dagli altri. È sicuramente un sistema molto efficace ma non è possibile metterlo in atto con tutti gli altri browser e nemmeno su browser della stessa famiglia (così come in TorBrowser si dovrebbero limitare o eliminare molte funzioni dei browser moderni, impostare un dimensione fissa della finestra del browser, non installare plugin o componenti aggiuntivi, ...).

» Leggi: La Grande Guida a Tor: navigazione anonima gratuita, senza censura o VPN

Se proprio vogliamo sfuggire a questo metodo di tracciamento, il modo migliore è mentire.

Possiamo infatti utilizzare la raccolta dati che viene fatta per la creazione del fingerprint a nostro vantaggio, creando profili temporanei che cambiano nel tempo, spacciandoci tutte le volte per un browser diverso che gira su un sistema operativo diverso, e generare altri dati casualmente. In questo modo, se effettuiamo i test precedentemente detti, risulteremo con molta probabilità unici ma questo non è un problema perché il nostro fingerprint tra non molto varierà (risultando magari ancora unico ma diverso e quindi non riconducibile al precedente!). In questo modo è possibile battere anche questo test.

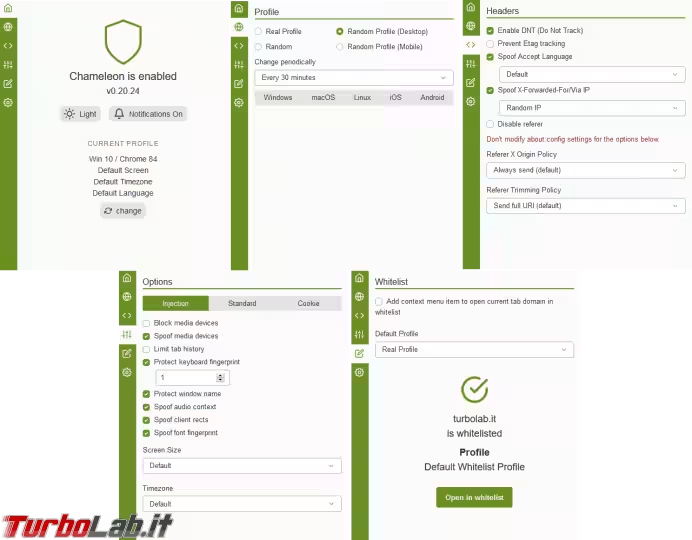

Fin qui la teoria; la pratica, almeno per Firefox (il mio browser preferito) si chiama Chameleon, una estensione che si occupa di generare periodicamente (la lunghezza del periodo è personalizzabile) diversi profili con dati fittizi da dare in pasto a chi li richiede.

L'impatto sulla navigazione è veramente minimo, quasi non si nota, e una volta fatta la configurazione iniziale (molto semplice anche senza fare riferimento alla Wiki ufficiale), si deve fare solo l'abitudine a venir scambiati di tanto in tanto per utenti Mac piuttosto che Windows o Linux. È anche possibile inserire qualche sito in whitelist, in modo che vengano passati i dati reali del nostro browser e sistema operativo, funzione indispensabile per tutti quei siti dove abbiamo abilitato l'autenticazione a due fattori (pena, non essere riconosciuti!). Chameleon può essere affiancato ed è, anzi, consigliabile farlo ad altre estensioni come uBlock Origin.

» Leggi: Avete già attivato l'autenticazione a due fattori su ogni vostro account? Fatelo subito!

Ma è meglio chiarire che Chameleon non rende anonimi, è solo una sistema per rendere più difficile il tracciamento tramite fingerprint. Per essere anonimi Chameleon è un ottima integrazione all'utilizzo di una VPN.

![[update: di nuovo!] TurboLab.it è sotto attacco (aggiornato: 19 febbraio 2026, ore 08:21)](https://turbolab.it/immagini/reg/6/ddos-attack-tli-26989.avif)