Questo articolo è riferito alla sola navigazione Internet, è generico e senza far riferimento a nessun particolare browser o sistema (vale quindi anche per la navigazione da smartphone); ha il solo scopo di rendere più consapevoli gli internauti totalmente digiuni da questo argomento ed è quindi intenzionalmente scritto in maniera semplice, senza tecnicismi difficili da capire (se ho fatto qualche semplificazione troppo azzardata è esclusivamente per favorirne la comprensione)

Aggiornamento: Favicon Supercookie

Metodi DI TRACCIAMENTO:

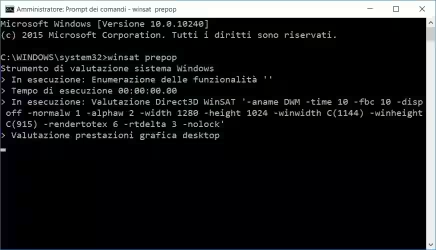

0. DNS

Come probabilmente molti di voi sapranno, il nome di un sito internet (es. www.google.it) deve essere tradotto in IP (nell'esempio: 216.58.209.131) che è qualcosa di più comprensibile per un computer e che permette al nostro browser di poter caricare la pagina che ci interessa. Questa "traduzione" viene fatta dal sistema dei nomi di dominio (Domain Name System o DNS). Colui il quale gestisce questo "traduttore" conosce quindi tutti i siti che andiamo a visitare. Normalmente è il nostro fornitore di connessione Internet (Internet Service Provider o ISP). Questo non è un metodo che i siti web utilizzano per tracciarci, allora perché parlarne? Perché sarebbe inutile prendere tutte le precauzioni che vedremo di seguito se poi abbiamo configurato il nostro computer o il nostro router per utilizzare i DNS di Google!!

Se siete curiosi di sapere come funziona esattamente la traduzione da "www.google.it" a "216.58.209.131", vi consiglio di dare un'occhiata a questo sito: https://howdns.works.

- Come difendersi -

Difendersi da questo tipo di tracciamento è semplice: basta scegliere servizi DNS che non tengono registri delle richieste (qua potete trovarne qualcuno https://www.opennicproject.org/; da notare, però, che le politiche per il trattamento dei dati non sono verificabili né hanno valenza legale). Un'ulteriore auspicabile difesa, visto che queste "richieste di traduzione" vengono trasmesse in chiaro e possono venire facilmente intercettate e modificate dal nostro ISP; sarebbe quella di adottare un sistema di DNS criptati (vedi: http://dnscrypt.org/).

1. IP

L'indirizzo di protocollo Internet (Internet Protocol address o IP) è sicuramente il sistema più facile per un sito web per tenere traccia delle visite degli utenti ma (per nostra fortuna) non è un sistema molto affidabile (se utilizzato da solo... ) perché ad un solo IP possono connettersi moltissime persone (pensate ad un Wi-Fi pubblico o anche solo al vostro router di casa) e anche perché l'IP spesso cambia.

- Come difendersi -

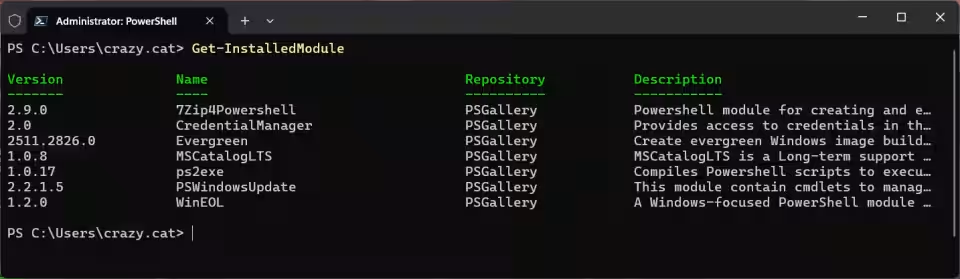

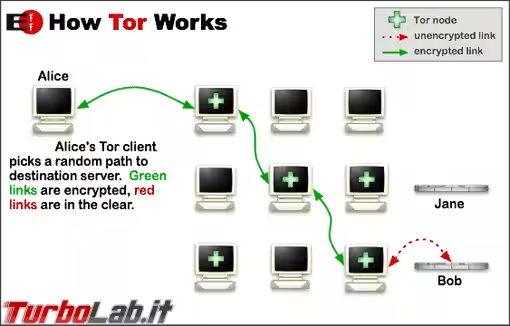

La via più facile per navigare in internet nascondendo il proprio IP è l'utilizzo di un particolare browser: Tor Browser (https://www.torproject.org/). Questo browser ha la particolarità di veicolare le connessioni attraverso la "rete a cipolla" (The Onion Router o Tor), presentando al sito che andiamo a visitare, non il nostro reale IP (il "cuore della cipolla" per così dire) ma, dopo aver attraversato tutti i vari strati, l'IP dell'ultimo "strato della cipolla".

In alternativa si possono utilizzare servizi che funzionano da intermediari tra noi e i siti che andiamo a visitare; questi possono essere proxy oppure reti virtuali private (Virtual Private Network o VPN) ma fate attenzione che siano affidabili e soprattutto diffidate da quelli gratuiti! Infatti, la posizione di intermediario del nostro traffico internet che occupano questi servizi gli consente, non solo di vedere tutto il traffico verso connessioni non cifrate (HTTP), ma anche di modificarlo a loro piacimento (per esempio, aggiungendo banner pubblicitari)!! La differenza tra proxy e VPN va oltre lo scopo di questo articolo, ma per comprensione, diciamo che i primi sono sistemi più semplici dei secondi.

» Leggi: Internet/BitTorrent anonimo: la Grande Guida alle VPN

2. Login

Questo è il metodo di tracciamento migliore in assoluto per un sito perché, indipendentemente dalla configurazione o personalizzazione del nostro browser, dall'accesso al sito tramite Tor, VPN o proxy, ci riconosce in maniera certa grazie a delle informazioni che solo noi dovremmo conoscere: lo username e la password! C'è da dire che, con questo metodo, siamo noi, consapevolmente, che ci rendiamo riconoscibili (spesso inserendo in fase di registrazione anche dati "sensibili" come nome, cognome ed email).

- Come difendersi -

È possibile difendersi da questo metodo di tracciamento? Difficile, ma si possono prendere delle precauzioni che ci consentono di essere tracciati per il minimo indispensabile. Possiamo, ad esempio, iscriverci solo ai siti che riteniamo più sicuri e affidabili e che pensiamo di utilizzare per un lungo periodo. Se dobbiamo iscriverci ad un sito che non ci interessa tanto o di cui non siamo sicuri se sia affidabile o meno, possiamo evitare di usare i nostri veri dati in fase di registrazione e/o utilizzare servizi come www.bugmenot.com che fornisce dati di accesso condivisi da chi si è precedentemente iscritto con dati fittizi. Un'altra importante precauzione è quella di tenere l'accesso attivo sul sito solo per il tempo necessario e ricordarsi di fare il "logout" appena possibile. Meglio ancora: si possono utilizzare due (o più) distinti browser (o due o più distinti profili di uno stesso browser), uno per navigare su ognuno dei siti dove accediamo con login (per esempio: uno per Facebook, uno per Google, uno per .... ) e infine un altro per navigare su tutti gli altri siti.

3. Cookie, Cookie e ancora Cookie

-- Cookie "classico" --

Il "cookie" è fondamentalmente un piccolo file di testo che i siti che visitiamo salvano sul nostro computer e che ha anche delle funzioni utili come, per esempio: salvare il nostro stato di "accesso effettuato" su questo forum (cosa che ci evita di reinserire username e password ogni volta che visitiamo una pagina diversa) oppure salvare le nostre preferenze su un sito. Questo piccolo file, in pratica, ci rende riconoscibili in maniera univoca quasi come fare il Login (senza però conoscere i nostri dati sensibili)!

- Come difendersi -

Diciamo subito che i cookie sono necessari per non avere problemi durante la navigazione e quindi è sconsigliabile bloccarli totalmente. Possiamo però prendere alcuni accorgimenti per limitare i danni. La prima cosa da fare è senza dubbio bloccare i cookie di "terze parti" (cosa sono queste "terze parti" lo vedremo più avanti): questo non dovrebbe dare grossi problemi durante la navigazione (tanto è vero che alcuni browser hanno attiva questa funzione come impostazione predefinita) e ci mette al riparo da tanti curiosi. La seconda cosa da fare è impostare il nostro programma di navigazione affinché conservi i cookie per il solo tempo strettamente necessario a sfruttarli come supporto alla navigazione anziché alla loro naturale scadenza (si, anche questi "biscottini" hanno una scadenza ma è generalmente molto lunga). Questo si può fare modificando le impostazioni di privacy per eliminare i cookie alla chiusura del browser. Molti browser offrono anche la possibilità di richiedere ai siti di non tenere traccia della navigazione attivando l'opzione Do-Not-Track (DNT). Questa funzione, sebbene dal nome sia molto promettente, in realtà non fa molto per proteggerci dal tracciamento selvaggio di alcuni siti senza scrupoli [qualcuno ha detto Facebook??]. Infatti l'unica cosa che si ottiene attivando questa funzione è inviare una semplice richiesta di non essere tracciati ma è facoltà dei siti visitati scegliere se accettare o meno questa richiesta. Vedremo poi come attivare questa opzione sia in alcuni casi addirittura controproducente...

-- Flash Cookie --

Questo particolare tipo di cookie, conosciuto anche come LSO (Local Shared Objects), utilizza la tecnologia del Flash Player per salvare sempre sul nostro computer un file che funziona come un cookie "classico". La principale differenza è la grandezza di questo file: mentre i cookie normali sono limitati a 4Kb, i flash cookie possono arrivare fino a 100Kb!! Questo si traduce in una quantità di informazioni raccolte sulla nostra navigazione ben 25 volte più grande di quella di un semplice cookie!

- Come difendersi -

Molti browser oggi riescono a gestire i flash cookie come fossero quelli "classici" e quindi una volta impostato il nostro browser per eliminare i cookie all'uscita anche i flash cookie verranno cancellati. Possiamo però fare qualcosa di più: impedire a questi cookie di essere salvati sul nostro computer tramite il pannello di controllo di Flash Player sul sito di Adobe. Il sito spiega in maniera molto chiara la funzione di ogni singola impostazione ed è bene perdere qualche minuto a leggerlo attentamente.

-- Supercookie/Evercookie/Zombie cookie --

Tre nomi che, sebbene rappresentino tre diversi tipi di cookie, hanno in comune una cosa: sopravvivere anche alla rimozione dei dati di navigazione del browser!! Com'è possibile? Utilizzando tutte le caratteristiche del browser (cache, cookie, html5, javascript,... ) e dei plugin eventualmente installati (Java, Flash Player, Silverlight, ... ) per salvare un identificativo univoco o ID. Se anche uno solo di questi ID non viene cancellato alla chiusura del browser, al successivo riavvio è possibile, per un sito che fa uso di questa tecnologia, riconoscere un browser che si era già presentato in precedenza. Vediamo brevemente quali sono le principali differenze:

Supercookie - Utilizza principalmene due sistemi: l'assegnazione di un ID al computer tramite l'utilizzo di flash cookie e una particolare richiesta per la validazione dei contenuti nella cache del browser. Con questo metodo è possibile ricreare i normali cookie cancellati dall'utente.

- Come difendersi -

Questo è un sistema piuttosto vecchio e sfruttava principalmente la caratteristica dei vecchi browser che non riuscivano ad eliminare i flash cookie. Per difendersi dal Supercookie è sufficiente impostare il browser affinché all'uscita rimuova, oltre ai cookie, anche la cache e i dati salvati dai siti.

Evercookie - È un'evoluzione del Supercookie che fa ampio utilizzo dei javascript per salvare un ID in tutti questi posti:

- Standard HTTP Cookies

- Flash Local Shared Objects

- Silverlight Isolated Storage

- CSS History Knocking

- Storing cookies in HTTP ETags

- Storing cookies in Web cache

- HTTP Strict Transport Security (HSTS) Pinning

- window.name caching

- Internet Explorer user Data storage

- HTML5 Session Storage

- HTML5 Local Storage

- HTML5 Global Storage

- HTML5 Database Storage via SQLite

- HTML5 Canvas - Cookie values stored in RGB data of auto-generated, force-cached PNG images

- HTML5 IndexedDB

- Java JNLP PersistenceService

Sono veramente tante le cose da ricordarsi di cancellare all'uscita dal browser perché se anche solo uno di questi dati non viene cancellato, ecco che Evercookie risorge e ci rende riconoscibili!!

- Come difendersi -

Per difendersi bisogna limitare la scrittura di questi dati e avere la certezza di cancellare tutti quei dati che non abbiamo limitato, alla chiusura del browser. Un primo passo potrebbe essere eliminare i plugin che non servono e/o attivare almeno la funzione che ormai si trova su quasi tutti i browser click-to-play che attiva un plugin (sia esso Silverlight, Flash Player, Java applet... ) solo dopo un nostro click anziché in maniera del tutto automatica al caricamento di una pagina. Un secondo passo potrebbe essere quello, se il browser lo consente (Firefox, per esempio sì, impostando la grandezza della cache a 0), di impedire la scrittura della cache su disco. Ma la via migliore, però, è sicuramente quella di utilizzare sempre la modalità Incognito del nostro browser: in questa modalità non si impedisce ai siti di salvare i dati ma si crea un contenitore apposito per salvarli; alla chiusura del browser siamo sicuri che tutti i dati nel contenitore verranno cancellati. Se volete fare un po' di esperimenti con Evercookie potete visitare questo sito: http://samy.pl/evercookie/.

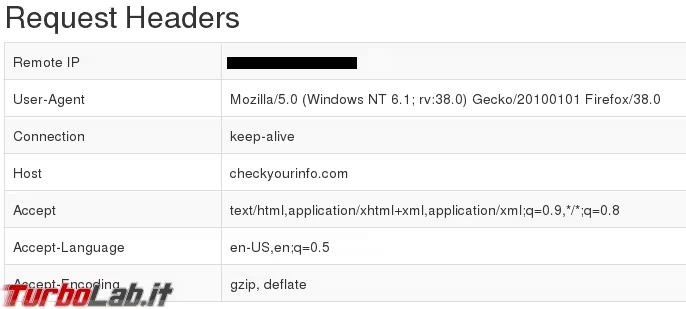

Zombie cookie - Questo è un metodo di tracciamento che, per adesso, interessa solo la navigazione da telefoni cellulari con alcuni operatori e non in tutte le nazioni. Merita comunque un po' di attenzione perché non è detto che non possa essere adottato su larga scala anche da altri provider. La particolarità di questo cookie è che non risiede sul nostro computer e per questo è impossibile da uccidere, proprio come uno zombie!! Viene assegnato dal fornitore di connessione internet che marca con un ID tutto il nostro traffico. Questo è un grosso problema per 2 motivi: il primo è che questo ID è visibile anche a tutti i siti che andiamo a visitare (rendendo di fatto inutile tutte le precauzioni che abbiamo visto fin qui) e il secondo è che, non essendo salvato sul nostro computer, non possiamo eliminarlo!! Se volete fare un test per questo tipo di cookie (anche se come ho detto, per ora, non ci riguarda): http://checkyourinfo.com/. In condizioni normali (nessuna particolare configurazione, nessun componente aggiuntivo, ... ), non dovreste avere nessuna voce che comincia per "x-" nella colonna di sinistra.

Se volete sapere di più su questo Zombie cookie, eccovi qualcosa da leggere.

- Come difendersi - Fortunatamente, questo tipo di cookie non funziona su connessioni sicure HTTPS! Quindi il sistema più facile per prevenire questo metodo di tracciamento è usare un proxy HTTPS, una VPN o Tor. Si può limitare i danni anche nella normale navigazione preferendo, per quei siti che le offrono, le connessioni sicure HTTPS (questo componente aggiuntivo potrebbe esserci di aiuto: https://www.eff.org/https-everywhere).

Supercookie HSTS - Abbiamo appena detto di preferire le connessioni sicure HTTPS ed ecco nascere un particolare supercookie che fa uso di una tecnologia creata per aumentare la sicurezza della navigazione sui siti che utilizzano HTTPS. La tecnologia detta HSTS (HTTP Strict Transport Security o Sicurezza Rigida per il Trasporto HTTP) è in grado di memorizzare sul nostro computer un'informazione che consente al browser di riconoscere che quel particolare sito che stiamo visitando vuole comunicare solo tramite connessione sicura HTTPS. Bene (no, anzi: male!) c'è chi ha trovato il sistema di utilizzare questa informazione per tracciare, non solo uno stesso browser su un determinato computer ma, se attiva la sincronizzazione dei dispositivi iOS con iCloud, anche un determinato utente su tutti i suoi dispositivi!! Se volete provare questo supercookie: http://www.radicalresearch.co.uk/lab/hstssupercookies. C'è di più: molti browser salvano le informazioni dai siti che utilizzano HSTS in chiaro e sono quindi leggibili da qualunque sito visitiamo!! Questo consente un tracciamento "indiretto" dell'utente: qualunque sito può vedere quali altri siti (che utilizzano questa tecnologia) abbiamo visitato!!! Voi quali siti HTTPS avete avete visitato??

- Come difendersi -

Anche in questo caso, fortunatamente, il sistema più semplice è utilizzare sempre la modalità Incognito del browser.

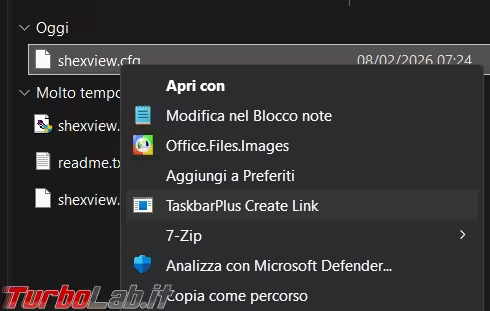

Favicon Supercookie - Anche se non tutti i browser risultano vulnerabili, vediamo anche questo nuovo metodo di tracciamento, che rientra nella categoria dei supercookie e che sfrutta le favicon. Queste sono piccole icone che possono contraddistinguere un sito in modo da rendere un collegamento nel browser (per esempio nei preferiti o nella cronologia) identificabile a colpo d'occhio, senza quasi dover leggere l'indirizzo. Questa piccola icona viene caricata la prima volta che visitiamo un sito e poi viene salvata in un cache separata da quella dei dati di navigazione perché deve essere subito disponibile per il browser. Con qualche artificio (spiegato qui in dettaglio) è possibile per un sito assegnare un ID univoco ad un visitatore tramite il caricamento delle favicon e in seguito riconoscere lo stesso ad una successiva visita. Naturalmente non può mancare un test: https://demo.supercookie.me/

- Come difendersi -

Come detto non tutti i browser risultano vulnerabili e quindi è sufficiente utilizzarne uno che sia immune. In questo caso il già più volte citato TorBrowser, essendo basato su Firefox, ha le stesse limitazioni di quest'ultimo (che è vulnerabile ma solo su alcune piattaforme) mentre risulta del tutto immune il browser Brave. In alternativa, come suggerito dall'autore della ricerca, si può cancellare manualmente dopo ogni sessione di navigazione le favicon salvate in cache.

» Leggi: Il browser web "Brave 1.0" è disponibile per il download

4. Http Referrer (o HTTP referer)

Tecnica che consente ad un sito che andiamo a visitare di sapere da quale sito proveniamo. Questa tecnica è ampiamente utilizzata, per esempio, nei risultati di ricerca di Google: quando clickiamo su un risultato di una ricerca, informiamo il sito che andiamo a visitare che proveniamo da Google. Non solo: HTTP referer può essere inviato anche al caricamento dei contenuti di terze parti. Ma cosa sono queste "terze parti"?? Pensate ad un sito (ma anche solo una pagina web) come ad un contenitore che, al suo interno, ha tanti oggetti (immagini, video, fogli di stile, testi, font, banner pubblicitari, javascript, frame, ... ); questi oggetti, a volte, non si trovano "fisicamente" sul sito che stiamo visitando (dentro al contenitore, per intenderci) ma sono caricati da altri siti. Questi altri siti sono le così dette "terze parti". Ogni volta che visitiamo un sito che ha oggetti provenienti da "terze parti", informiamo queste "terze parti" che sito stiamo visitando. Sempre prendendo come esempio Google, è possibile capire che è veramente difficile non essere tracciati dal gigante della ricerca perché possiede, non solo la maggior parte dei banner pubblicitari, ma anche tantissimi altri siti che offrono, per esempio, avatar, font, javascript, immagini, video, ... .

- Come difendersi -

Così come per i cookie, l'invio dell'HTTP referrer può essere necessario per non avere problemi durante la navigazione ma si può tranquillamente bloccarne l'invio per i siti "terze parti". Purtroppo però non c'è nessun browser che abbia un metodo facile e diretto per farlo (anche se Firefox e Chrome hanno delle impostazioni avanzate ad-hoc). Se il nostro browser li supporta, possiamo sempre fare affidamento su qualche componente aggiuntivo.

NOTA BENE: Adesso che abbiamo visto cosa sono le "terze parti" potete ripensare e riconsiderare in questa ottica tutti i metodi di tracciamento visti finora... !!! Se in una pagina web ci sono vari contenuti provenienti da 10 siti "terze parti", ognuno di questi potrebbe tracciarci utilizzando ogni metodo di cui abbiamo parlato fin qui!! Inoltre trovo sia molto interessante vedere quante sono queste "terze parti" e quanto sono presenti nei siti web che visitiamo ogni giorno! Per questo vi consiglio di provare Firefox (anche in versione senza necessità di installazione) con Lightbeam come solo componente aggiuntivo attivo e visitare i vostri siti preferiti...

5. Panopticlick

Abbiamo visto che con qualche configurazione e con qualche componente aggiuntivo possiamo metterci al riparo dai principali metodi di tracciamento ma... siamo davvero sicuri?? Panopticlick ci dice di no!! Ogni configurazione, personalizzazione o modifica alle impostazioni di default che facciamo al nostro browser ci rende in qualche modo più o meno riconoscibili (ecco perché attivare l'opzione DNT può essere controproducente!!). Questo associato al solo IP (o ad un range di IP) può farci riconoscere in maniera quasi certa!! Quante informazioni trasmette il vostro browser ad un sito web?? Potete controllarlo qui: https://www.browserleaks.com/. E quanto è unica la configurazione del vostro browser?? Scopritelo qui: https://panopticlick.eff.org/.

- Come difendersi -

Utilizzando i browser più comuni con le impostazioni di default (che però non ci mettono al riparo dagli altri metodi di tracciamento visti fin ora... ). Oppure ancora utilizzando Tor Browser.

6. Fingerprinting avanzato

-- AudioContext Fingerprint --

Panopticlick esamina l'impronta digitale (o fingerprint) del nostro browser ma la sua analisi si basa su solo su alcuni punti dei tanti possibili. Un recente studio dell'Università di Princeton, analizzando 1.000.000 di siti web, ha messo in evidenza come, già adesso, alcuni siti utilizzano tecniche come quelle di Panopticlick ma più avanzate, per identificare coloro che li visitano.In particolare c'è una tecnica (fortunatamente ancora poco diffusa) su cui vale la pena spendere due parole perché, al momento, è molto difficile sfuggirgli: trattasi dell'AudioContext fingerprint. Semplificando, si tratta di far eleaborare al browser un segnale audio e poiché questa elaborazione dipende dal software utilizzato (il browser, appunto), dal sistema operativo (o meglio dal tipo di kernel alla base di questo) e dell'hardware (il computer in uso), questa impronta digitale sarà sempre uguale per uno stesso browser, indipendentemente dalla configurazione, se eseguito su una stessa macchina. Qui trovate un test per l'audio fingerprinting: https://audiofingerprint.openwpm.com/. Se volete fare un test più approfondito dell'impronta digitale del vostro browser, potete visitare questo sito: https://browserprint.info (fatemi sapere se non risultate UNICI!!).

- Come difendersi -

Dalla versione 7, TorBrowser riesce a bloccare anche questo tipo di tracciamento. Un altro modo per difendersi è quello di utilizzare diversi tipi di browser (non serve cambiare l'useragent!) sulla nostra macchina ma anche su macchine virtuali con sistemi operativi differenti da quello in uso.

-- Cross-browser fingerprint --

Un'altra tecnica di fingerprint avanzato consente ai siti che ne fanno uso di riconoscere una stessa macchina (e verosimilmente lo stesso utente) indipendentemente dal fatto di accedere allo stesso sito utilizzando browser diversi. Il cross-browser fngerprint è un tipo di impronta digitale ricavata facendo largo uso delle librerie WebGL utilizzate dai browser per il rendering delle immagini 3D. In maniera simile a quanto già visto per l'AudioContext fingerprint, questa tecnica di tracciamento sfrutta le caratteristiche di sistema operativo e hardware e, secondo quanto dichiarato dai ricercatori che hanno messo a punto questa tecnica, è in grado di identificare con successo un utente nel 99.24% dei casi (contro il 90.84% degli altri evoluti metodi di tracciamento)!! Ovviamente non poteva mancare un sito per eseguire un test; se avete più browser installati provate ad eseguire un test con ogni browser...

- Come difendersi -

Anche se questo sembra il metodo di tracciamento peggiore è molto facile sfuggirgli. È, infatti, sufficiente bloccare o disabilitare il supporto alle librerie WebGL e questo può essere fatto dalle impostazioni del browser o con componenti aggiuntivi adatti allo scopo. Ancora una volta, Tor Browser risulta immune a questa tecnica perché ha disabilitato WebGL per impostazione predefinita.

» Leggi: Test del browser fingerprint: c'è davvero da preoccuparsi?

Ma allora come difendersi?

Come possiamo difenderci se ogni tentativo che facciamo ci rende più riconoscibili, se ogni volta che tentiamo di nasconderci risultiamo essere sempre più esposti?? È possibile o no difendersi dal tracciamento?? È difficile dirlo così in generale senza entrare nello specifico (quale browser utilizzare, come configurarlo, quale componenti aggiuntivi, come configurarli, quali servizi scegliere, ... ). Diciamo subito che se non volete essere tracciati da nessuno, mai, nemmeno per un momento, l'unica possibilità che avete è quella di spegnere il computer, gettare lontano il cellulare e andare a farvi una bella passeggiata (in un posto dove non ci sono telecamere... ). D'altra parte, però, se navigare in internet, socializzare su forum o social network, cercare notizie in rete, ... vi piace, non dovete necessariamente rassegnarvi ad essere tracciati sempre in qualunque momento. Se acquisite un po' di consapevolezza sui metodi di tracciamento, potrete crearvi con poco sforzo un sistema, più o meno complesso, che vi consenta di fare più o meno tutto quello che fate adesso su internet, ma vi metta al riparo il più possibile dagli spioni a caccia di dati. Tenete presente, però, che alcune volte dovrete scendere a compromessi: preferire l'usabilità o la privacy?

Per i più pigri c'è sempre Tor Browser, ma attenzione: oltre ad alcuni limiti nell'usabilità (velocità ridotta, nessun plugin, nessun componente aggiuntivo, dimensione della finestra, alcuni siti irraggiungibili ... ), ci sono altri problemi riguardo all'utilizzo di questo programma per la navigazione di tutti i giorni; meglio quindi leggere bene tutta la documentazione!!

Ma in fondo, perché preoccuparsi??

A questo punto qualcuno potrebbe dire: "perché dovrei preoccuparmi di essere identificato e tracciato dai siti che visito??" Domanda più che legittima! Ma i motivi per cui dovremmo prestare almeno un po' di attenzione sono molti, li elenco velocemente solo perché servano come spunto di riflessione:

- i nostri dati di navigazione rivelano su di noi molto più di quanto saremmo portati a pensare;

- i dati sono raccolti da società che spesso non hanno sede in Italia e nemmeno in Europa ed è quindi difficile controllare il modo in cui vengono usati;

- non sappiamo come questi dati verranno utilizzati in futuro, dato che praticamente ogni sito, nelle condizioni per il trattamento dei dati, ha una clausola che dice che quelle condizioni possono cambiare quando e quanto vogliono loro;

- la bolla filtrante;

- il tracciamento degli utenti è utilizzato per modificare il prezzo di un bene (alcune fonti: qui, qui e qui.)

» Leggi: La Grande Guida a Tor: navigazione anonima gratuita, senza censura o VPN

» Leggi: Internet/BitTorrent anonimo: la Grande Guida alle VPN

![[update: di nuovo!] TurboLab.it è sotto attacco (aggiornato: 19 febbraio 2026, ore 08:21)](https://turbolab.it/immagini/reg/6/ddos-attack-tli-26989.avif)