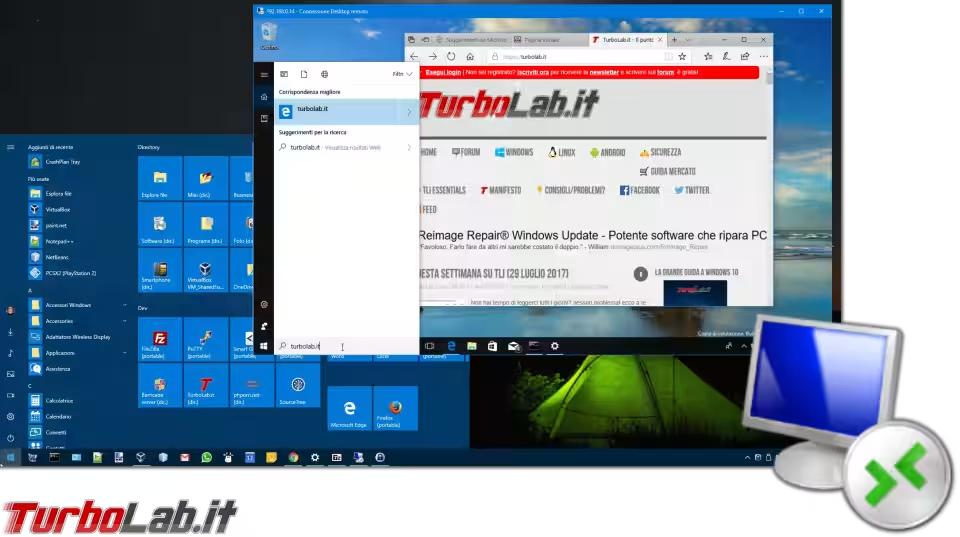

Il comunicato pubblicato oggi da Microsoft suona come un vero e proprio allarme. E non si tratta di un'esagerazione: due nuove vulnerabilità scoperte in Desktop remoto consentono ai malintenzionati di guadagnare il pieno controllo di un PC attraverso Internet. Sono interessate tutte le versioni del sistema operativo, anche se dotate dei più recenti aggiornamenti: da Windows 10, passando per Windows 8.1, sino a Windows 7

Il problema ricorda da vicino "BlueKeep", ovvero il difetto che interessava lo stesso Desktop remoto emerso a maggio 2019. Ma c'è una sostanziale differenza: questa volta, anche Windows 10 è in pericolo.

Oggi come allora, il pericolo è davvero elevatissimo per tutti i PC che abbiano attivato il servizio di connessione tramite Desktop remoto. Un aggressore può infatti eseguire codice a proprio piacimento sul sistema-bersaglio, e quindi, prenderne pieno controllo. Non è necessario che l'attaccante conosca le credenziali di accesso, ma solo che invii un pacchetto malformato e l'"hack" è terminato: non è necessario che il proprietario del PC colpito confermi o clicchi alcunché.

I difetti sono potenzialmente sfruttabili anche tramite worm. Questo significa che non è necessario che l'aggressore prenda di mira uno specifico obbiettivo, ma può semplicemente pacchettizzare l'assalto in un codice auto-replicante capace di trasmettersi automaticamente da una macchina infettata all'altra.

Le versioni di Windows esposte

Per quanto riguarda le edizioni per PC, i sistemi operativi interessati dal difetto sono:

- Windows 10

- Windows 8.1

- Windows 7

Per quanto riguarda i server:

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

Sono invece al sicuro i vecchi sistemi con Windows XP, Windows Server 2003 e Windows Server 2008.

Le patch sono già disponibili

Microsoft ha rilasciato la patch che chiude queste due falle, più altre due meno gravi sempre in Desktop remoto, contestualmente all'aggiornamento mensile del 13 agosto:

- Windows 10 1903 e Windows Server 1903: KB4512508

- Windows 8.1 e Windows Server 2012 R2: KB4512488

- Windows 7 SP1 e Windows Server 2008 R2 SP1: KB4512506

Il modo più rapido per procurarsi gli aggiornamenti è tramite la funzionalità di aggiornamento automatico (Windows Update). Chi però preferisse scaricare manualmente gli aggiornamenti può procedere tramite Microsoft Catalog:

» Leggi: Come scaricare i singoli aggiornamenti di Windows e installarli manualmente

Rimedi alternativi

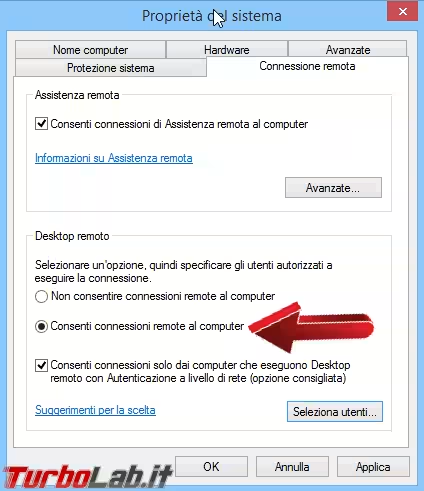

L'installazione degli aggiornamenti è la strategia raccomandata. Chi però non potesse farlo può applicare un workaround: l'attivazione di NLA (Network level authentication) pare essere sufficiente a debellare gli attaccanti sprovvisti di credenziali di login valide. Allo scopo, basta spuntare la casella Consenti connessioni solo dai computer che eseguono Desktop Remoto con Autenticazione a livello di rete (opzione consigliata) presente nella schermata che consente la connessione tramite Desktop remoto

Attenzione, però: così facendo, eventuali utenti che fossero in possesso di credenziali d'accesso valide (magari avendole sottratte ai legittimi proprietari) potrebbero ancora sfruttare il problema per eseguire codice da remoto a proprio piacimento.

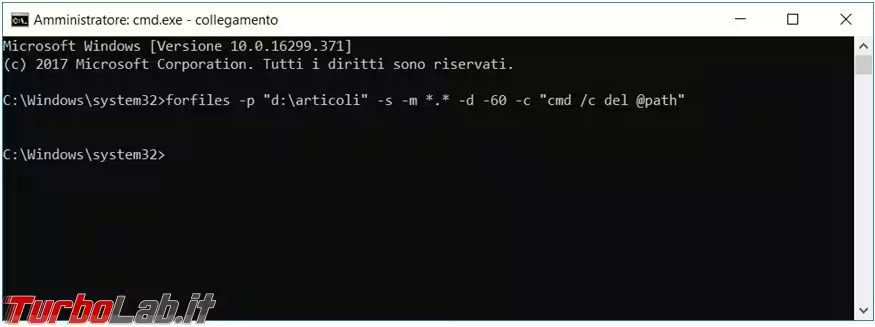

Per ridurre ulteriormente il rischio si può quindi valutare di chiudere sul firewall la porta 3389 TCP ed esporla solo ai tentativi di connessione provenienti da indirizzi IP fidati:

Il filtro sul firewall è però applicabile solo in caso i client siano dotati di un indirizzo IP fisso e non dinamico, come invece avviene con la maggior parte delle connessioni Internet di tipo "home".