Finalmente hai attivato Desktop remoto, configurato tutto quanto e ora lavori con il tuo PC di casa/ufficio da qualsiasi luogo del mondo (magari via smartphone!): complimenti! Ma c'è un piccolo problema che, forse, hai sottovalutato: se un cracker riuscirà ad ottenere la password dell'account Windows, potrà a propria volta "sedersi" davanti al tuo PC, installare malware e rubare i documenti... standosene comodamente nel suo scantinato in Russia o Cambogia! Fortunatamente, Windows integra alcuni strumenti che possono aiutarci a limitare drasticamente il pericolo che questo accada. Vediamo allora come mettere in sicurezza un PC con Desktop remoto attivo

» Leggi anche: Lavorare con il proprio PC Windows da lontano: la Grande Guida a Desktop remoto (Remote desktop)

Come crackare Desktop Remoto

Ci sono principalmente due strategie che un aggressore può sfruttare per "crackare" un PC con Desktop remoto abilitato e guadagnarsi così pieno accesso al sistema:

- Rubare la password all'utente

- Indovinare la password "a tentativi"

Ricordiamo che il protocollo di Desktop remoto (RDP) è crittografato, quindi non è sufficiente che l'assalitore intercetti il traffico in transito sulla rete locale per leggere l'informazione in chiaro. Serve un impegno decisamente maggiore.

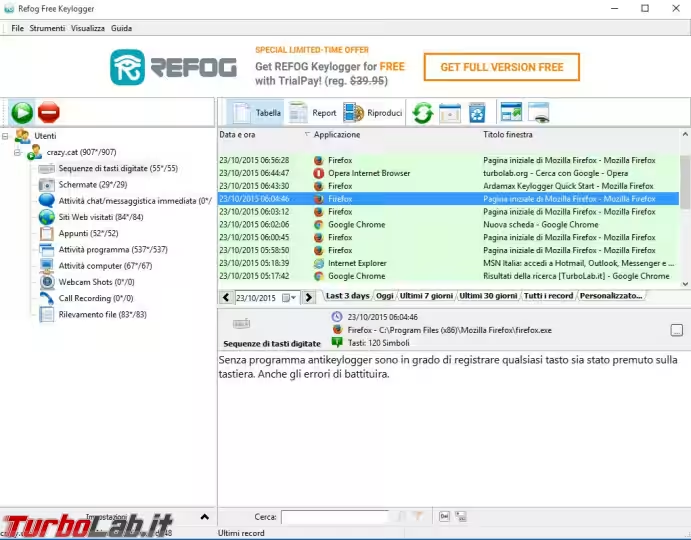

» Leggi anche: FTPS e FileZilla Server: come accettare connessioni FTP sicure

Il primo metodo passa dunque per azioni di phishing o keylogger da installarsi sul PC che la vittima usa per connettersi. Un cracker avanzato collegato alla stessa rete locale della propria vittima (LAN aziendale oppure access point Wi-Fi) potrebbe anche configurare un server proxy malevolo, ma la complessità tecnica aumenta parecchio e la riuscita dell'attacco inizia a dipendere moltissimo dalla situazione specifica (e dalla fortuna).

Il secondo approccio è invece quello di indovinare la password procedendo "a tentativi", ovvero con un'azione brute force. Qui l'aggressore deve conoscere:

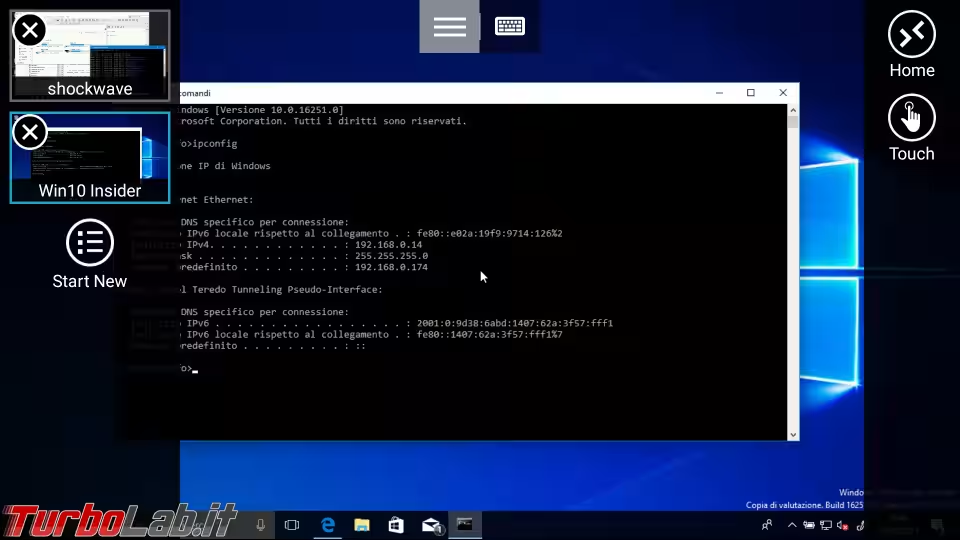

- l'indirizzo IP del PC con Desktop remoto da crackare - può utilizzare un servizio come Shodan oppure eseguire un port scan con Nmap

- il nome utente utilizzato per l'accesso a Windows - se viene usato un account Microsoft, si può facilmente estrarre dall'indirizzo email (è la stringa prima del carattere

@)

L'unica informazione mancante è dunque la password, per ricavare la quale l'aggressore procede "a tentativi": prima con le parole più comuni, quindi con ogni combinazione di caratteri e lettere. Chi avesse scelto come password di Windows 123456 oppure password sarà dunque violato pressoché immediatamente.

Forti di queste informazioni, nel seguito dell'articolo vedremo come proteggere il sistema con Desktop remoto limitando l'esposizione ai due tipi di aggressione.

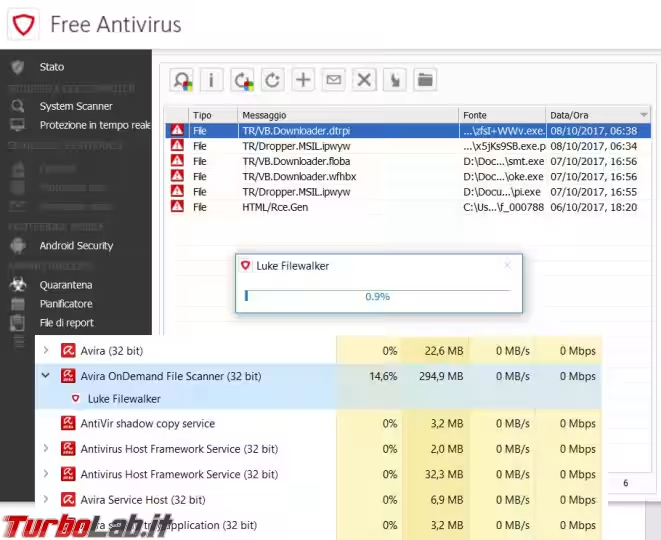

Passo 1: Proteggere Desktop remoto dai keylogger

La primissima linea di difesa è quella di non farsi rubare la password di Desktop remoto tramite un keylogger. Provvediamo dunque ad installare sul sistema che utilizziamo per connetterci un buon antivirus/antimalware:

» Guarda: tag "Antivirus/Antimalware"

Inoltre, valutiamo l'installazione di un programma anti-keylogger specifico:

» Leggi: I programmi anti-keylogger messi a confronto

Se invece non usiamo un altro PC Windows per connetterci, ma bensì un Mac, un sistema con Linux oppure uno smartphone/tablet Android, il rischio si riduce sensibilmente. Prestate comunque attenzione a non installare materiale pericoloso e ricordate che, tecnicamente, possono essere realizzati keylogger anche per le piattaforme alternative.

» Leggi anche: Come ripulire dai malware un sistema operativo Mac OS X con Malwarebytes Anti-Malware

Passo 2: Proteggere Desktop remoto dal phishing

Indipendentemente dal sistema operativo, evitiamo di cadere in banali trappole di phishing! Ricordiamo, in particolare, che né il PC, né il "supporto Microsoft" ci manderanno mai messaggi o email richiedendo la password di Desktop remoto

» Leggi anche: Il phishing, come riconoscerlo per evitarlo

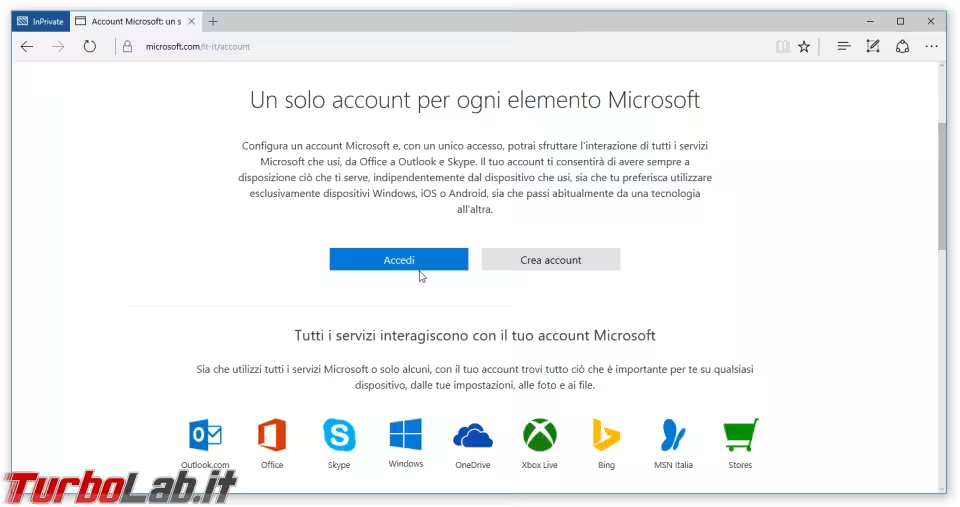

Non dimenticate nemmeno che, se il PC impiega un account Microsoft, la password di Desktop remoto è la stessa utilizza per l'accesso a servizi web quali Outlook.com, OneDrive, Xbox Live, (potenzialmente) Skype eccetera. Prestate dunque la massima attenzione quando eseguite login via web a questi servizi, verificando sempre che l'URL indicato nella Barra degli indirizzi riporti proprio il nome a dominio reale del servizio che desideriamo utilizzare

Non sottovalutate questo problema e non pensate "tanto a me non succede": ho visto programmatori e professionisti del settore farsi fregare la password senza particolari difficoltà!

» Leggi: Link a Baidu/LinkedIn via Skype? attenti, è un virus!

Passo 3: Usare solo client fidati

La tentazione di collegarsi in Desktop remoto tramite qualsiasi computer si abbia a disposizione, compresi quelli "pubblici" offerti nelle università oppure presi a prestito da amici o clienti, diviene molto forte una volta che ci si abitua alla comodità di usare il proprio PC principale in qualsiasi circostanza. Per quanto esposto ai Passi precedenti, si tratta però di un rischio di sicurezza enorme!

Personalmente, mi sono auto-imposto di non farlo mai, e connettermi in Desktop remoto solo da dispositivi dei quali sono il proprietario (o, comunque, l'unico utente). Rispettare questa regola è divenuto ancora più facile da quando il mio telefono principale è un phablet da 6,44" di schermo, il client per Android funziona così bene e tramite cavetto OTG si riesce a collegare facilmente qualsiasi tastiera per PC

» Leggi: Collegarsi in Desktop remoto da Android: guida all'app Microsoft Remote Desktop (client gratuito)

» Leggi: Cavetto OTG: memorie e tastiere USB su Android... a 3 €

Eventualmente, valutate anche l'acquisto di un piccolo tablet da dedicare a questa specifica attività

» Leggi: Il miglior tablet Android 8-10 pollici che posso comprare

Passo 4: Proteggere Desktop remoto dagli attacchi Brute force

Per proteggere il PC da attacchi Brute force che tentino di accedere via Desktop remoto indovinando la password dobbiamo attivare alcuni meccanismi di protezione integrati in Windows, ma disattivati di default.

nota: L'utility utilizzata di seguito è presente solo nelle edizioni "Pro" e superiori di Windows. Se dunque avete applicato l'hack per abilitare Desktop remoto su Windows "Home", non potete comunque utilizzare queste misure di sicurezza aggiuntive.

Iniziamo premendo la combinazione da tastiera Win+R per richiamare Esegui, poi impartiamo il comando:

secpol.msc

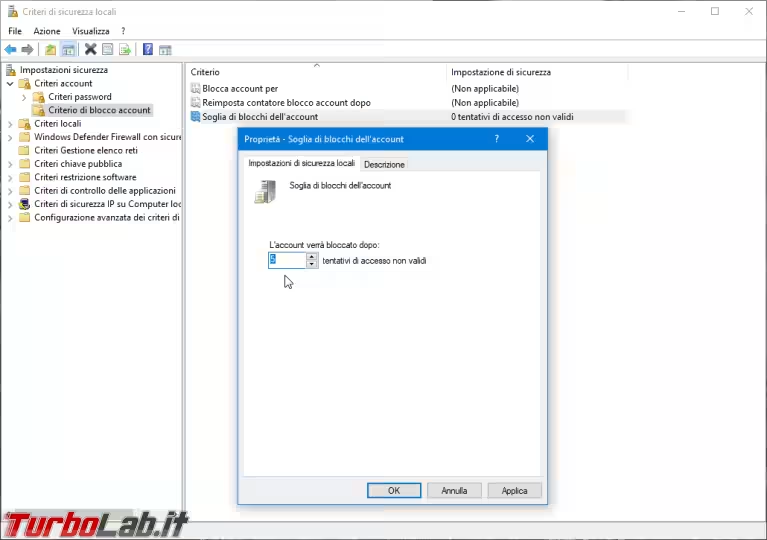

A questo punto:

- dalla gerarchia sulla sinistra, espandere

Impostazioni sicurezza -> Criteri account -> Criterio di blocco account - fra le voci di destra, fare doppio click su

Soglia di blocchi dell'account - valorizzare a

5e confermare

Questa impostazione fa sì che, in caso venga sbagliata la password di login per 5 volte consecutive, l'account venga temporaneamente bloccato (e non potrà più essere usato per l'autenticazione)

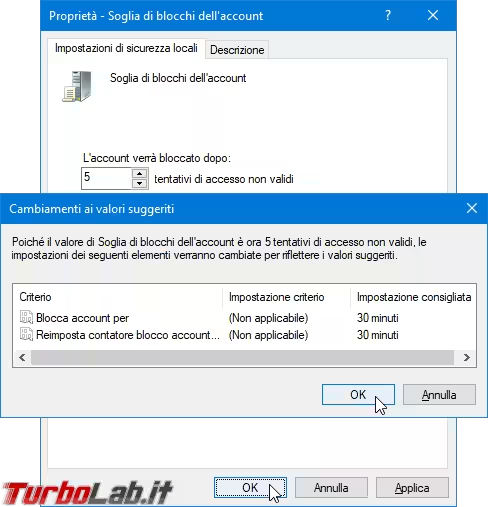

Contestualmente alla conferma, ci verrà suggerito di impostare a 30 minuti anche i criteri:

-

Blocca account per: Questa impostazione di sicurezza specifica il numero di minuti per cui un account bloccato a causa del superamento del numero di tentativi deve rimanere bloccato prima di essere sbloccato automaticamente -

Reimposta contatore blocco account dopo: Questa impostazione di sicurezza specifica il numero di minuti che deve trascorrere dopo un tentativo di accesso non riuscito prima che il contatore dei tentativi di accesso non riusciti venga reimpostato su 0

Confermiamo con OK, perché questo tipo di sblocco automatico è altamente desiderabile per evitare di rimanere "chiusi fuori" a nostra volta

Passo 5: Accettare connessioni Desktop remoto solo da indirizzi IP fidati

Una misura di protezione per Desktop remoto estremamente forte è la definizione di una lista di indirizzi IP fidati, che saranno poi gli unici dai quali il sistema accetterà connessioni Desktop remoto in ingresso. Ad esempio: possiamo impostare che vengano accettate le connessioni Desktop remoto al PC dell'ufficio solo quando provengono dal nostro computer di casa.

Questo meccanismo ha una limitazione fortissima: è necessario che ogni client da autorizzare abbia un indirizzo IP fisso. Questo esclude la maggior parte dei computer connessi tramite le ADSL domestiche oppure "chiavette" e routerini portatili su rete dati 3G/4G. So cosa stai pensando, ma purtroppo non possiamo aggirare il requisito tramite servizi di Dynamic DNS (ho già provato!): serve un vero IP fisso sul client

» Leggi: Guida a Dynamic DNS (DDNS) con Duck DNS - Un indirizzo fisso gratuito per il tuo PC su Internet

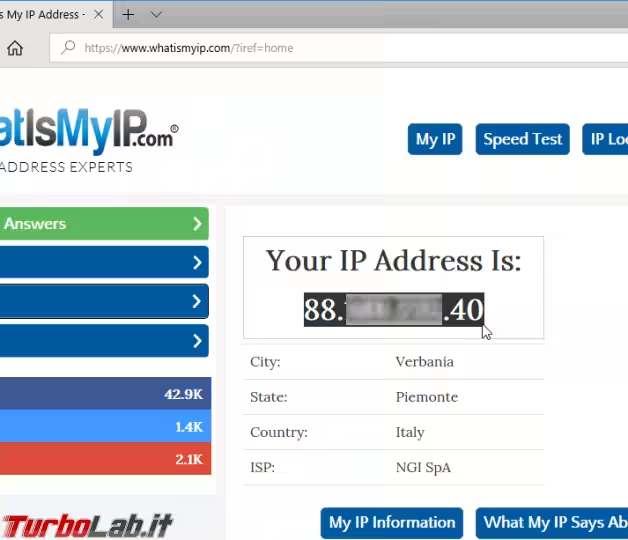

Ciò chiarito: se sussistono i requisiti, possiamo davvero mettere in massima sicurezza Desktop remoto limitando gli indirizzi IP autorizzati a connettersi. Iniziamo recuperando la lista di indirizzi IP da autorizzare. Agendo dal PC che, in seguito, utilizzeremo come client, aprire un sito come WhatsMyIp.com e appuntarsi il responso

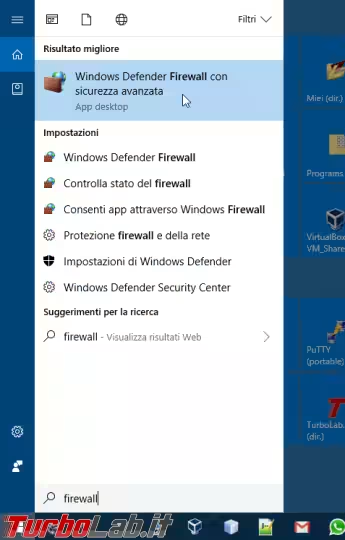

Ora: sul PC al quale ci connetteremo in Desktop remoto, cerchiamo firewall sotto Start per avviare Windows Defender Firewall con sicurezza avanzata (in alternativa, possiamo raggiungere lo stesso strumento anche da Pannello di controllo -> Windows Defender Firewall, link Impostazioni avanzate sulla sinistra)

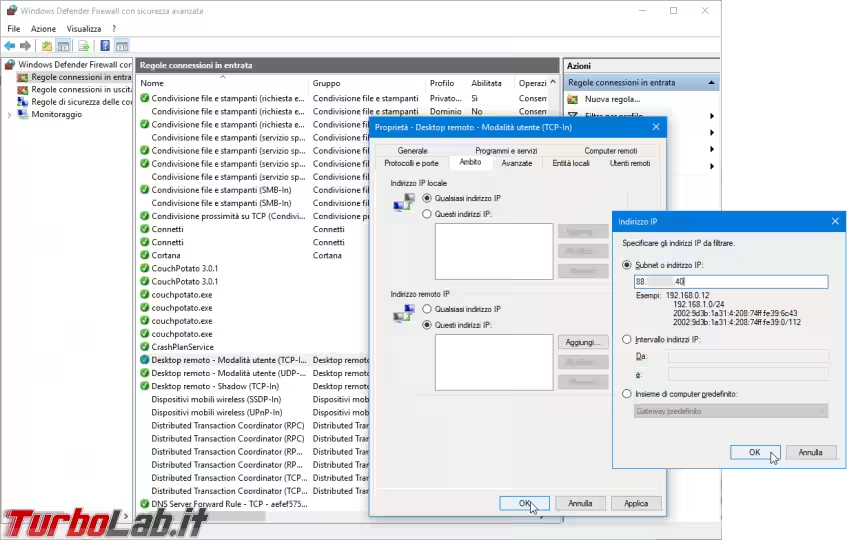

Proseguiamo svolgendo questi passaggi:

- dalla gerarchia di sinistra, entrare in

Windows Defender Firewall con sicurezza avanzata su Computer locale -> Regole connessioni in entrata - cliccare sulla colonna

Nomeper ordinare alfabeticamente le regole - individuare la prima regola il cui nome inizi con

Desktop remoto(nel mio caso èDesktop remoto - Modalità utente (TCP-In), ma potrebbe cambiare leggermente) e farvi doppio click - spostarsi alla tab

Ambito - dalla sezione

Indirizzo remoto IP(attenzione! è la seconda dall'alto!) attivareQuesti indirizzi IP - cliccare

Aggiungi - inserire il primo indirizzo IP da autorizzare, così come scoperto tramite WhatMyIp poco fa, e confermare

- eventualmente, cliccare di nuovo

Aggiungie ripetere per ogni ulteriore indirizzo IP da autorizzare - confermare cliccando ripetutamente

OK

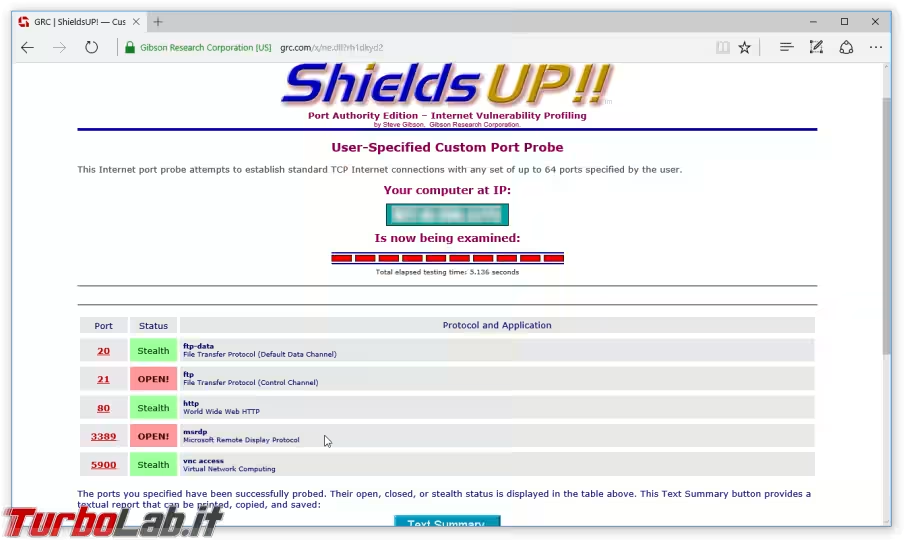

A questo punto, possiamo testare l'efficacia della regola con Shields Up!:

» Leggi: Come testare se una porta del router/firewall è aperta? guida al Port scan con Shields Up!

In particolare, questo link diretto permette di controllare puntualmente la sola porta 3389 usata da Desktop remoto:

» Visita: Shields Up! 3389

Il responso dovrebbe essere Stealth quando la regola è applicata, e OPEN! quando, invece, Desktop remoto è accessibile da qualsiasi indirizzo IP.

Passo 6: Spegnimento e Wake-on-LAN

Un'ulteriore pratica molto efficace per proteggere un PC con Desktop remoto attivo è quello di spegnerlo quando non è in uso, ed accenderlo da remoto solo poco prima di connettersi. Per la guida completa:

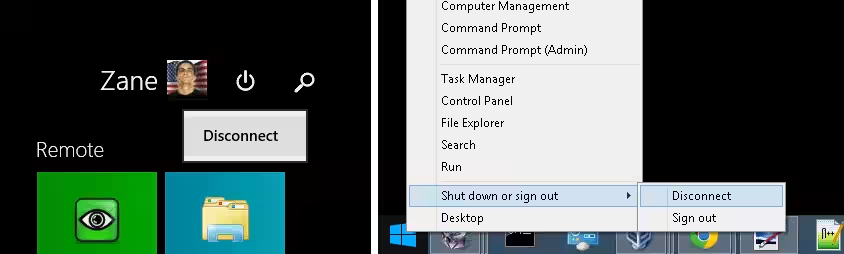

Ovviamente, non dimenticate di ri-spegnere il PC remoto quando avete finito! In caso il tradizionale comando di spegnimento non fosse presente nel menu Start durante la sessione remota, procedete in questo modo:

» Leggi: Come spegnere completamente il PC tramite Desktop remoto

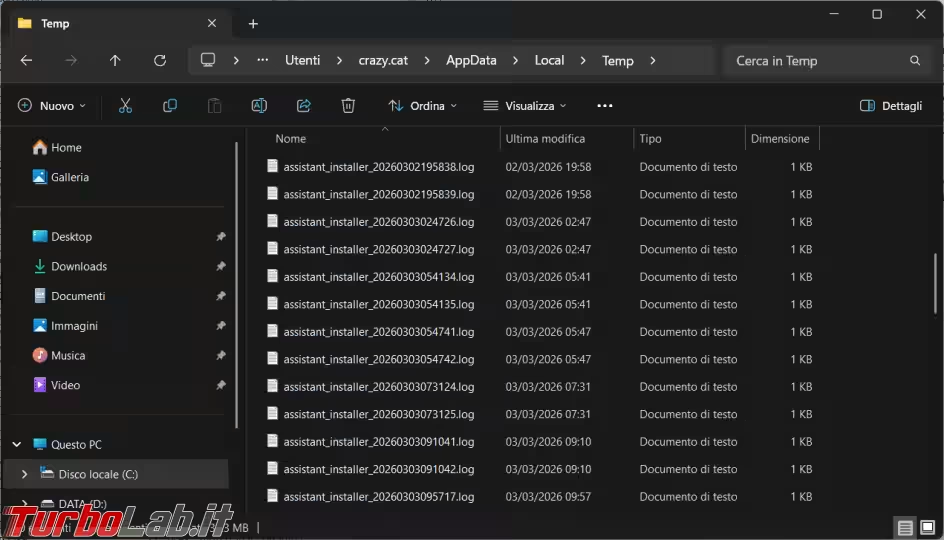

Passo 7: Attenti alla cache!

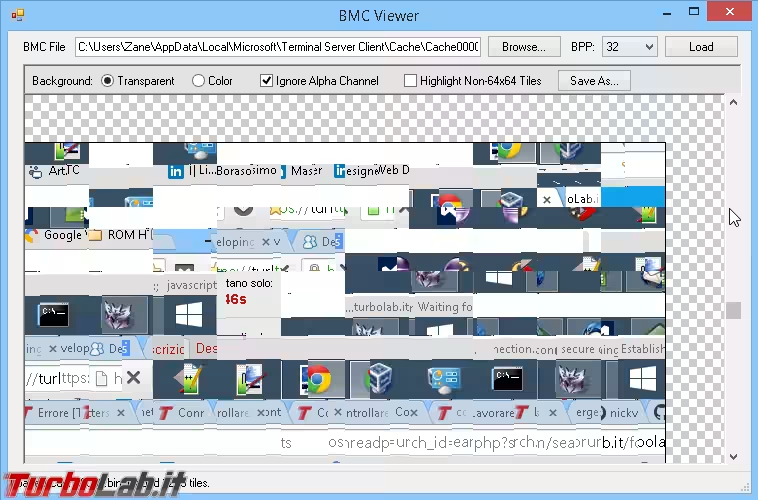

Il client per Desktop remoto incluso in Windows espone un'eccellente funzionalità per migliorare le performance: quando l'opzione Cache bitmap persistente è attiva, il programma salva sul disco fisso del computer che stiamo utilizzando fisicamente alcune sezioni delle schermate remote ricevute, velocizzandone enormemente le visualizzazioni successive. Ma questa cache non viene eliminata automaticamente alla fine della sessione. Di conseguenza, utilizzando un semplice programmino gratuito, chiunque può vestire i panni di un investigatore forense e acquisire informazioni potenzialmente confidenziali

» Leggi: Attacco alla privacy: Visualizzare la cache di Desktop remoto (Remote desktop) con BMC viewer

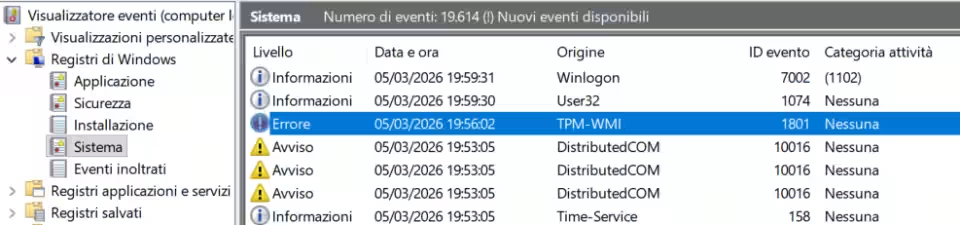

Passo 8: visualizzare l'elenco delle connessioni e sessioni

Seguire i passaggi indicati in questo articolo abbatte drasticamente il rischio che qualcuno possa riuscire a violare la sicurezza del nostro PC tramite Deskop remoto. Ciò nonostante, è certamente il caso di controllare periodicamente il log degli accessi: