Windows ha un'interfaccia grafica molto curata e studiata in modo da essere molto semplice (almeno nelle funzioni basilari) e intuitivo per chiunque ma questa semplicità ha un lato negativo: non aiuta a capire il funzionamento, tende a nascondere importanti dettagli e infine limita l'utente. Eccovi quindi alcuni semplici suggerimenti che potrebbero aiutarvi a conoscere e amministrare meglio il vostro Windows.

Cosa è un file

Un perfetto esempio di quello che abbiamo appena detto è la rappresentazione dei file tramite icone associate ad un programma. Ma un tipo di file non si identifica dalla sua icona! Per capire meglio come funziona l'associazione delle icone in Windows (ma anche in altri sistemi) dobbiamo prima cercare di capire cos'è effettivamente "un file". Potremo definire un file come un contenitore di dati perfettamente organizzati per essere interpretati da uno o più appositi programmi. Generalmente è composto da alcuni elementi tra cui i dati effettivamente scritti sul disco, un indirizzo di riferimento per quei dati sul disco, un nome composto da un valore arbitrario più una estensione e una serie più o meno grande di metadati (data di creazione, data di ultimo accesso, permessi, ... ). Come già detto, la rappresentazione semplificata di Windows associa a tutto questo un'icona ma lo fa tenendo conto di una sola cosa: l'estensione del nome del file che, per impostazione predefinita, è nascosta se "conosciuta" (cioè se già associata ad un programma installato sul sistema).

Ecco qui il primo suggerimento: abilitare la visualizzazione delle estensioni.

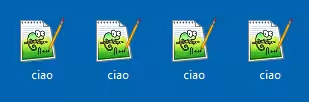

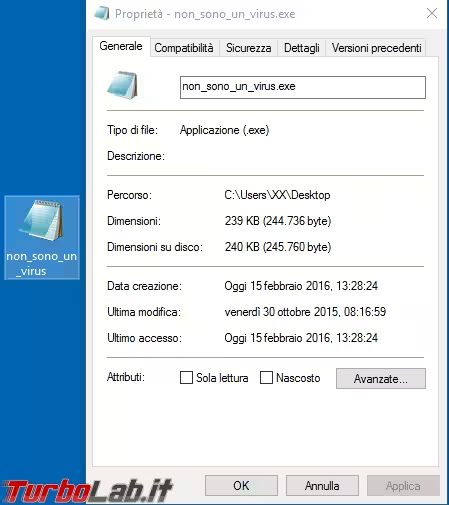

Questo può essere molto utile quando abbiamo un programma che apre diverse formati di file ma che offre una sola icona per tutti i formati; guardate l'immagine sotto: 4 file identici??

Assolutamente no!

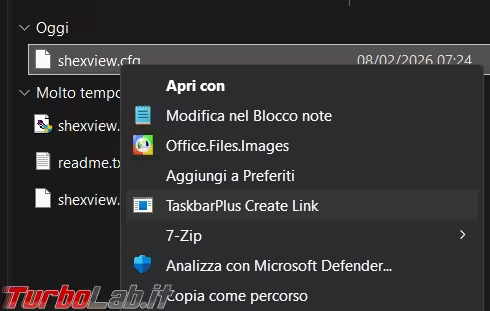

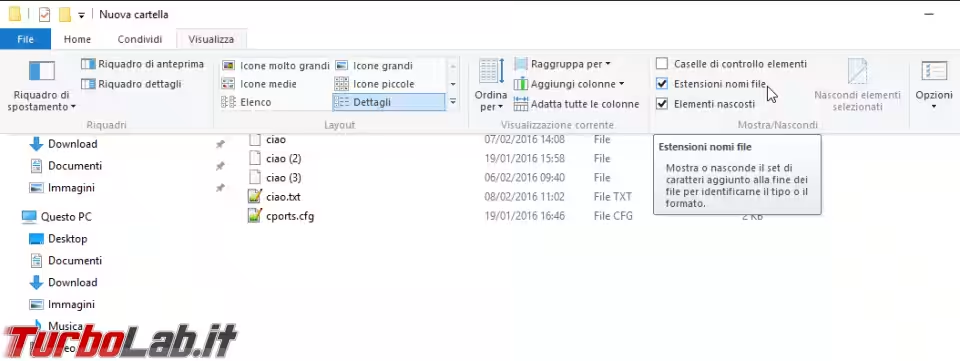

Per abilitare la visualizzazione delle estensione dei file basta aprire una qualsiasi cartella, cliccare su Visualizza e mettere la spunta su Estensioni nomi file

D'ora in poi le estensioni dei file saranno sempre visibili.

L'importanza di avere sempre la possibilità di vedere l'estensione dei file è ancora più evidente se pensiamo che alcuni tipi di file (come gli eseguibili) possono avere l'icona da mostrare integrata al loro interno. Cosa succederebbe se un eseguibile nocivo si spacciasse per un innocuo file di testo mostrando, per esempio, l'icona del notepad?

Attenzione, però a non fare lo stesso "errore" di Windows: quello che identifica il tipo file non è la sua estensione!! L'estensione viene solo utilizzata per associare un programma che apra quel file ma non è detto che, per esempio, un file con estensione ".jpg" sia effettivamente un file immagine. Provate a cambiare l'estensione ad un file di testo e guardate che succede...

Come si può, allora, identificare un file in maniera certa?

Per sapere in maniera certa con che tipo di file abbiamo a che fare, dovremo andare ad analizzare il modo in cui sono organizzati i dati al suo interno e in particolare dovremo controllare la prima parte di questi dati che rappresentano una sorta di "firma" che identifica il tipo di file. Abbiamo detto che un file è un contenitore di dati organizzati che sono ovviamente "scritti" in una "lingua" comprensibile per un computer e questa lingua è il sistema numerico binario. Andare ad analizzare una lunghissima sequenza di 0 e di 1 può essere però un'operazione molto faticosa e frustrante per un essere umano, ecco perché per questo tipo di analisi si preferisce convertire i dati dal sistema binario al sistema esadecimale, in modo da "raggruppare" sequenze di bit per formare un solo carattere e rendere l'analisi più semplice.

Per fare questo nella pratica, è necessario dotarsi di un programma che consenta di leggere i dati di qualsiasi file e li rappresenti, appunto, con il sistema numerico esadecimale. Possiamo utilizzare Frhed che rimane un valido programma open source anche se non più sviluppato dal 2009 e se vogliamo possiamo preferire la versione "portable" da PortableApps.

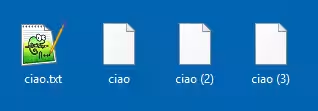

Ecco qui tre file senza estensione (notate che l'estensione non è nascosta da Windows; il file "ciao.txt" ci dice che la visualizzazione delle estensioni conosciute è abilitata)

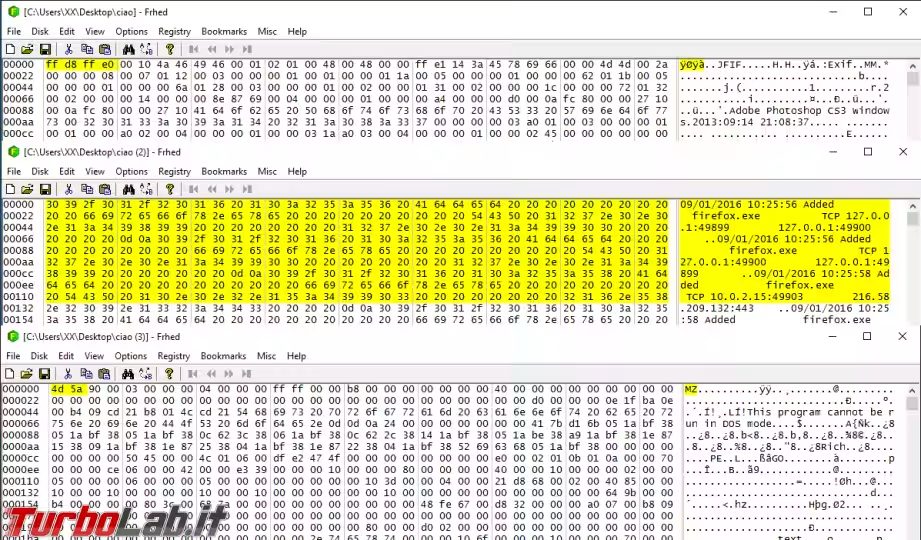

Se apro ognuno dei tre file con Frhed ecco che cosa ottengo:

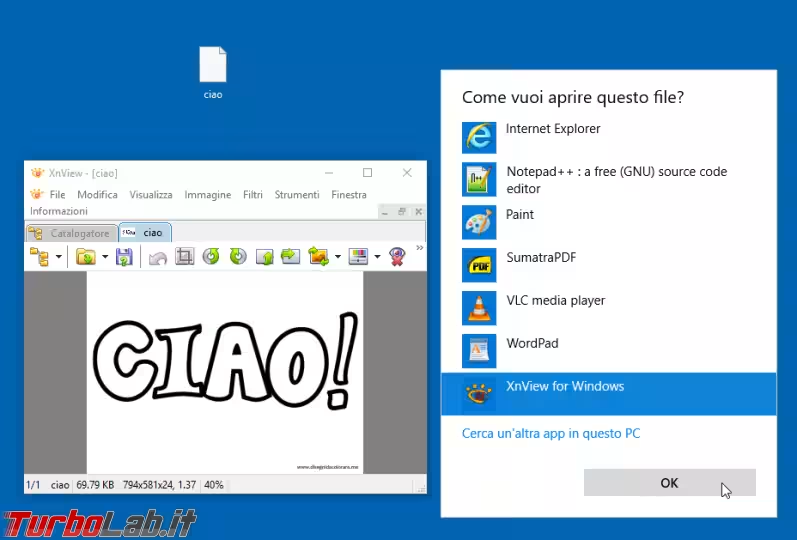

I primi valori mostrati (la lunghezza può variare) rappresentano "la firma" del file e identificano esattamente il tipo di file con cui abbiamo a che fare. Nel primo esempio dall'alto si vede "ff d8 ff e0" che è la firma di un file immagine a cui di solito viene associata l'estensione "jpg" o "jpeg". Infatti se clicco di destro sul file, scelgo Apri con e seleziono un programma per visualizzare le immagini...

Saltiamo per il momento il secondo esempio e passiamo al terzo, dove si vede la firma "4d 5a" che distingue i file eseguibili contraddistinti generalmente dall'estensione "exe". Ovviamente per distinguere le firme dobbiamo affidarci a delle tabelle precompilate come quella che si trova su Wikipedia. Torniamo adesso al secondo esempio: qui non si distingue nessuna firma, ma se guardiamo più attentamente l'ultima colonna di destra notiamo, diversamente dagli altri due esempi, un testo scritto in chiaro (nell'esempio è un file di log di un programma per il monitoraggio delle connessioni, ma lo stesso varrebbe per qualunque file di testo non formattato). Chiariamo che cosa rappresenta la colonna di destra di questo programma: questa è la colonna dei caratteri; qui la sequenza di bit del file, rappresentata a sinistra in esadecimale, è interpretata per associarvi caratteri ASCII, ovviamente se questo è possibile, se no viene mostrato un punto "." (riguardate adesso gli altri due esempi!). Per capire meglio, potete fare riferimento a questa tabella di conversione.

File nascosti

Sempre in ottica di semplificazione Windows, per impostazione predefinita, nasconde alla vista alcuni file che, secondo lui, non dovrebbero interessare all'utente. Se questo può essere vero per il sottoinsieme dei file nascosti di sistema potrebbe non esserlo per i restanti "oggetti" dell'insieme dei file nascosti.

Secondo suggerimento: abilitare la visualizzazione dei file nascosti.

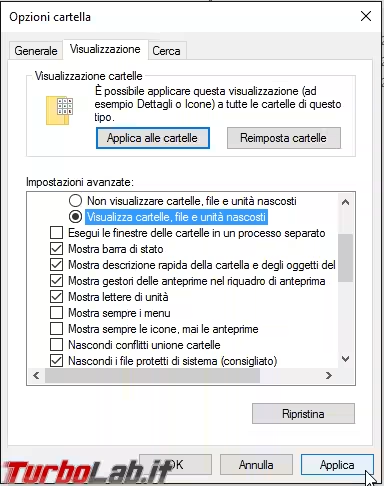

Vi sconsiglio, però, di abilitare la visualizzazione dei file nascosti di sistema (sono opzioni separate) perché è meglio non andare a toccare questi file pena l'instabilità del sistema. Per farlo dovremo aprire di nuovo una qualsiasi cartella, cliccare su Visualizza e, a questo punto, sarebbe sufficiente mettere la spunta su Elementi nascosti, ma questa volta seguiamo una procedura leggermente più lunga, clicchiamo su Opzioni, scheda Visualizzazioni: dovreste vedere subito la voce da abilitare Visualizza cartelle, file e unità nascosti; confermate con Applica.

Abbiamo scelto la via più lunga per vedere anche l'altra opzione di cui parlavo: Nascondi i file protetti di sistema (consigliato); se volete potete provare a disabilitarla temporaneamente per vedere quanti e quali sono questi file, ma durante questa prova ricordatevi di non cancellare o modificare nessun file!

Perché abilitare la visualizzazione dei file nascosti?

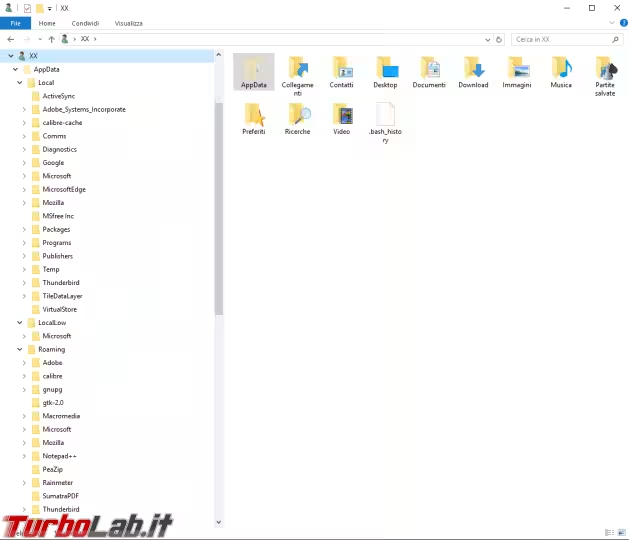

I motivi sono vari, come, per esempio, l'accesso a cartelle contenenti file temporanei da poter eliminare (solo se sapete quello che state facendo) come, ad esempio, la cartella AppData all'interno della cartella Utente

Oppure... vi ricordate i virus che si trasmettevano tramite chiavetta USB? Questi virus utilizzavano file nascosti (insieme alla funzione di Autoplay di Windows... ) contenuti nella chiavetta USB. Se aveste avuto la possibilità di vedere questi file nascosti, magari non avreste evitato l'infezione, ma vi sareste accorti subito che quella chiavetta conteneva qualcosa di strano.

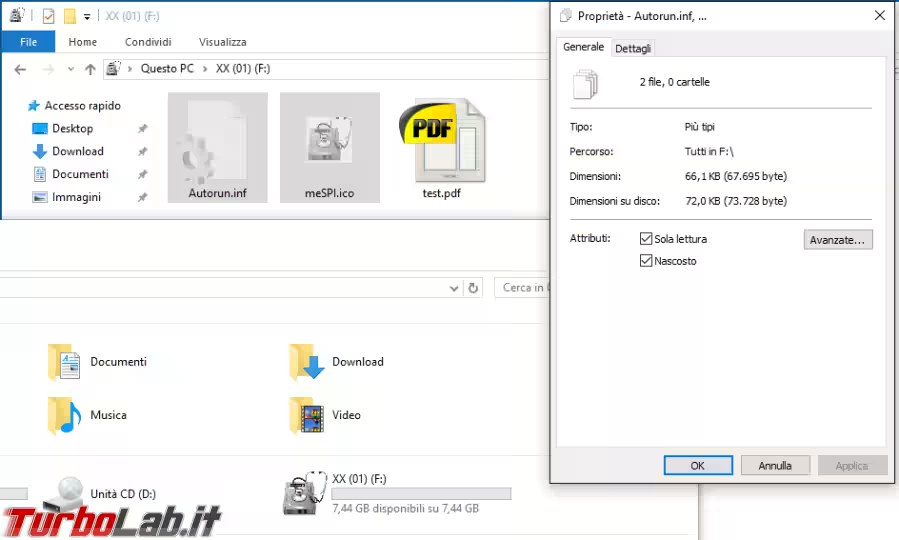

Nell'immagine sopra ho collegato una chiavetta USB al mio PC che al suo interno ha un file "regolare" test.pdf e due file nascosti. Senza guardare le proprietà di questi file, si riconosce facilmente che hanno l'attributo Nascosto perché sono rappresentati con icone semitrasparenti. In questo caso non si tratta fortunatamente di un virus ma di un pratico sistema di "immunizzazione", quasi sempre efficace per questo tipo di infezioni, tramite il file Autorun.inf. Questo file viene letto dal sistema operativo all'inserimento della chiavetta USB e se questo specifica di eseguire un programma e la funzione di autoplay di Windows è attiva... beh, c'è da sperare che il programma non sia un virus!

Nel mio caso Autorun.inf (che è un semplice file di testo) non fa altro che dire al sistema di assegnare un icona contenuta nella stessa chiavetta e un nome specifico all'unità.

Attenzione: affinché la funzione di immunizzazione abbia effetto, questo file deve avere l'attributo di Sola lettura!

Utenti, gruppi e permessi

Su Windows è presente un complesso sistema di gestione dei permessi di utenti e gruppi.

È importante sapere cosa sono e imparare a gestirli: questo è il terzo suggerimento.

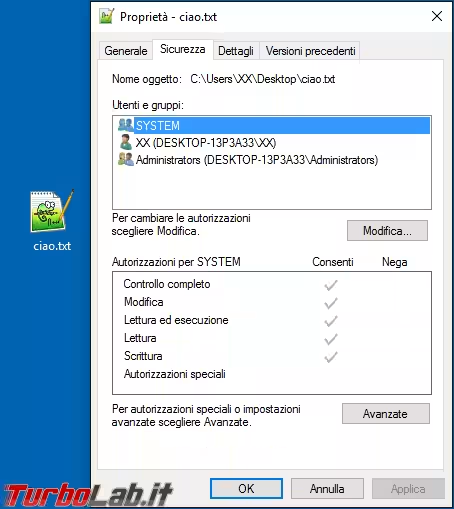

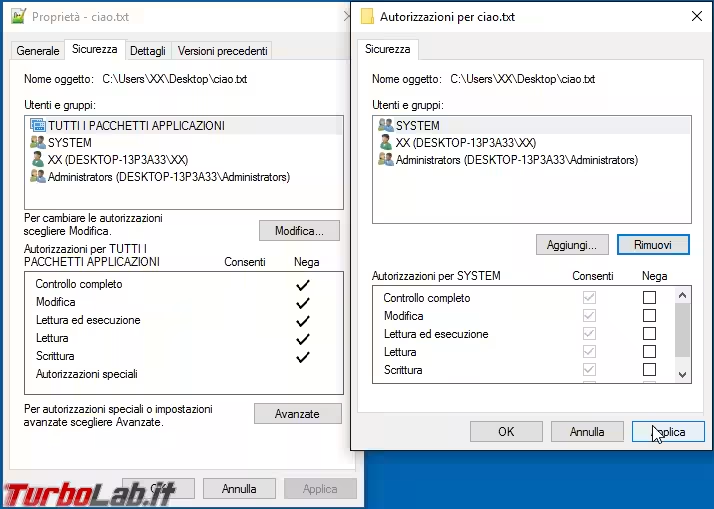

Se facciamo click con il tasto destro del mouse su un qualunque file sul nostro desktop e scegliamo Proprietà noteremo una tab Sicurezza.

Qui è visibile nella parte superiore utente e gruppi e sotto, per ognuno (quando selezionato), possiamo vedere alcune operazioni che sono permesse (o negate) su quel file. Se clicchiamo sul tasto Modifica avremo modo di cambiare questi permessi e anche aggiungere o rimuovere uno o più utenti o gruppi.

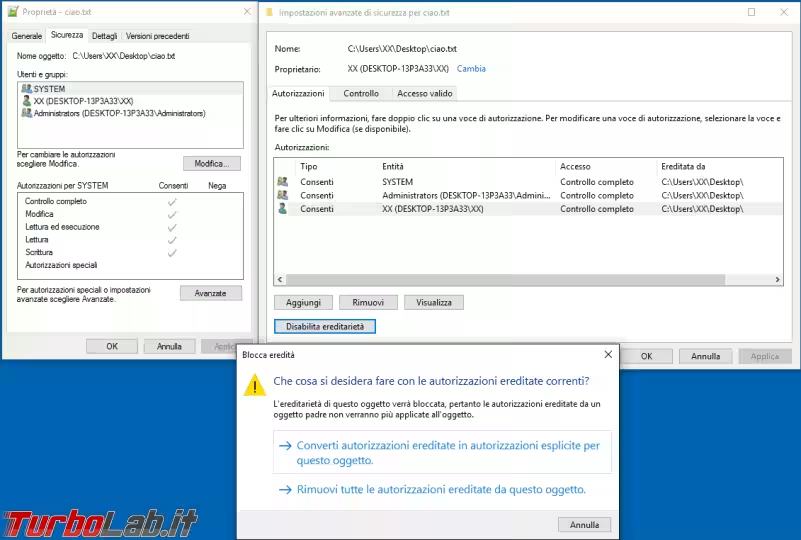

Prima di rimuovere un utente/gruppo dovremo disabilitare una caratteristiche di questi permessi: l'ereditarietà. In pratica quando si crea un nuovo file all'interno di una cartella, questo per impostazione predefinita eredita tutti i permessi della cartella dentro la quale viene creato. Per disabilitare l'ereditaria dovremo cliccare sul tasto Avanzate.

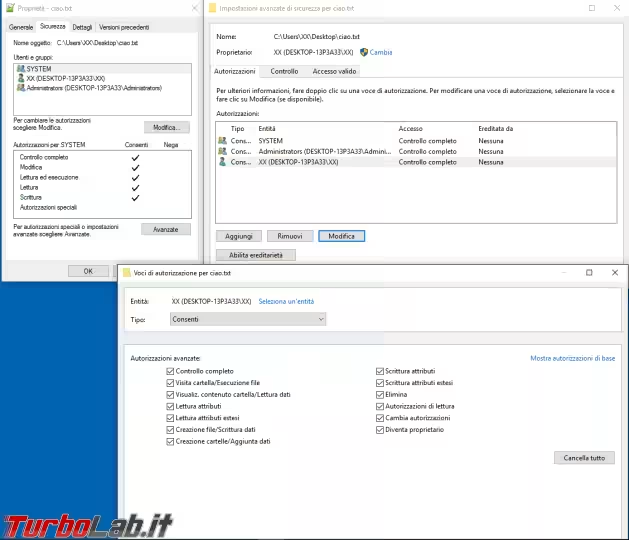

Qui possiamo vedere da quale posizione sono stati ereditati i permessi e se clicchiamo su Disabilita ereditarietà si presenterà una finestra dove potremo scegliere di conservare comunque i permessi ereditati o cancellarli del tutto. Disabilitare l'ereditarietà ci consente di modificare i permessi a molte più operazioni di quelle viste precedentemente; se, per esempio, selezioniamo il nostro utente e clicchiamo su Modifica e, sulla nuova scheda, su Mostra autorizzazioni avanzate vedremo tutti i permessi consentiti su quel file dal nostro utente

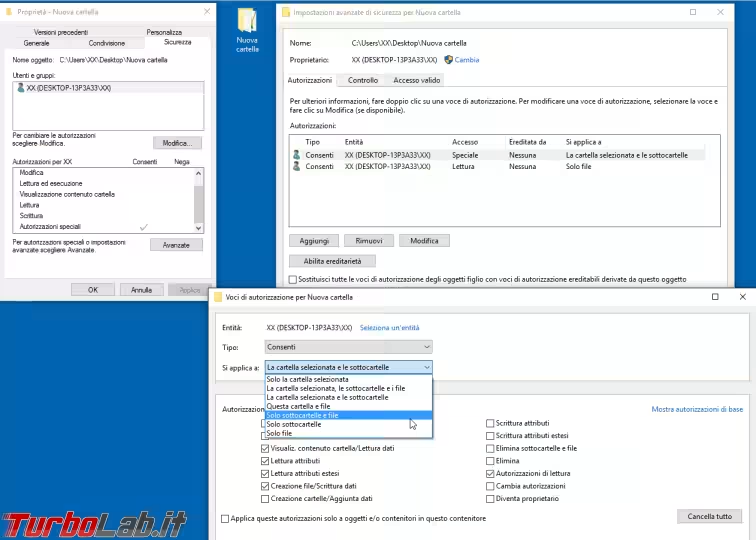

Molto importante sono i permessi che si possono assegnare alle cartelle. Per queste infatti è possibile scegliere di permettere o negare diverse operazioni da applicare ai file o alle cartelle contenuti, abilitando l'ereditarietà, per così dire, "a scendere", cioè i permessi della cartella si trasmettono automaticamente ai file salvati all'interno di essa.

Ricordate inoltre che le operazioni espressamente negate vincono su quelle permesse. Esempio pratico:se permettete ad un Utente Amministratore di scrivere all'interno di una cartella ma questa operazione è negata al Gruppo Amministratori, allora nemmeno quell'utente potrà scriverci! Imparare a gestire questi permessi non è certo facile ma è molto importante, non solo perché vi consente di accedere alle cartelle protette del sistema ma anche perché potrebbe ridurre di molto i danni di virus come Cryptolocker!!

Keyboard ninja

Lo strumento di interfaccia più utilizzato con Windows è sicuramente il mouse. Questo sembra il sistema più comodo e veloce per fare ogni operazione eppure ci sono delle operazioni che si possono eseguire molto più velocemente con una combinazione di tasti della tastiera piuttosto che con i click del mouse. È il caso, per esempio, delle funzioni copia-taglia-incolla che con il mouse richiedono click destro, scorrimento del puntatore, click sinistro sulla funzione interessata. Con la tastiera si possono fare semplicemente con la combinazione di 2 tasti premuti contemporaneamente: Ctrl+c, Ctrl+x, Crtl+v rispettivamente per copia, taglia e incolla.

Ma questi non sono i solo casi di quelle che vengono chiamate "scorciatoie da tastiera", Windows ne è pieno e spesso si estendono anche ad altri programmi (come, ad esempio, Ctrl+s per salvare o Ctrl+z per annullare) e qui potete trovarne altri utili esempi.

Il suggerimento è ovviamente quello di imparare le scorciatoie per le operazioni che eseguite più spesso in modo da diventare dei "ninja" della tastiera!

1 L0v3 CL1

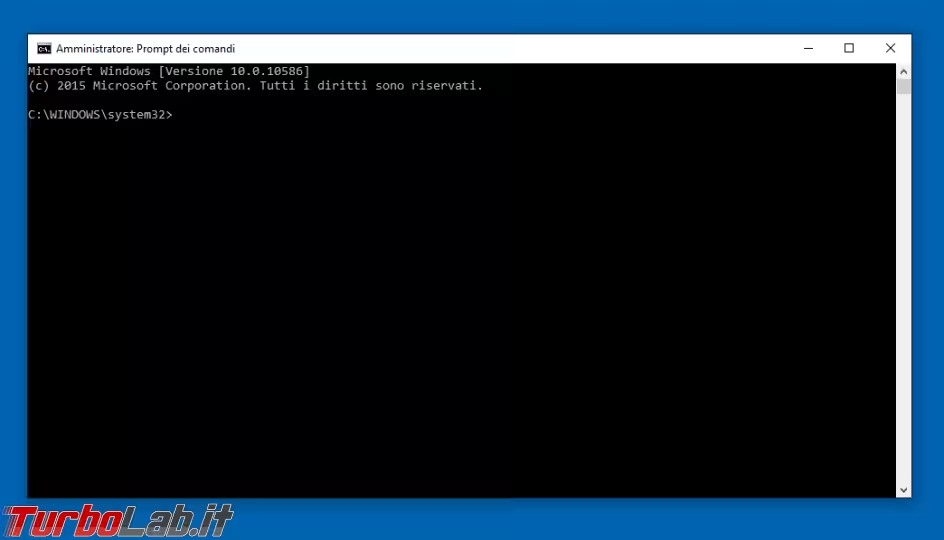

I moderni sistemi Windows non sono più basati su DOS ma nel rispetto della loro origine hanno un programma che emula una console DOS: il Prompt dei comandi.

Perché dovrei fare un passo indietro di decenni e tornare ad utilizzare comandi DOS? Anche in questo caso perché alcune operazioni si possono eseguire molto più facilmente e velocemente impartendo comandi dal Prompt piuttosto che andare a cercare la corrispettiva funzione dispersa fra i vari menù dell'interfaccia grafica. Alcuni esempi? ipconfig che vi da subito il quadro generale di come è configurata la vostra rete o ping e tracert per verificarne la corretta configurazione. L'eliminazione definitiva (senza passare dal cestino) di alcuni file distinguibili da parte del nome o dall'estensione; ad esempio eliminare tutti i file.png da una cartella contenente centinaia di file immagini di vari formati, se la ricerca manuale potrebbe essere lunga (o anche la disposizione ordinata secondo estensione) con il Prompt dei comandi, si fa semplicemente con del *.png. L'analisi e il ripristino dei file di sistema con sfc.

Una finestra nera con un cursore lampeggiante può intimorire gli utenti meno smaliziati ma non bisogna averne paura: imparare ad usare il Prompt dei comandi è il mio suggerimento questa volta, perché può tornare molto utile.

Ripassiamo quindi i comandi DOS, impariamo i caratteri Jollly e gli operatori di redirezione che ci potrebbero semplificare molte operazioni infine ricordiamo che un keyboard ninja fa largo uso del tasto Tab per l'autocompletamento. Inoltre bisogna ricordarsi che un aiuto è sempre disponibile: il comando help fornisce una lista completa di comandi eseguibili e la stringa nome-comando /? fornisce una rapida spiegazione di come utilizzare quel comando. Imparare ad usare il Prompt dei comandi è utile anche per la creazione di file di batch, che sono una serie di comandi DOS messi insieme per creare semplici programmi, che ci consentono di eseguire e/o automatizzare alcune operazioni.

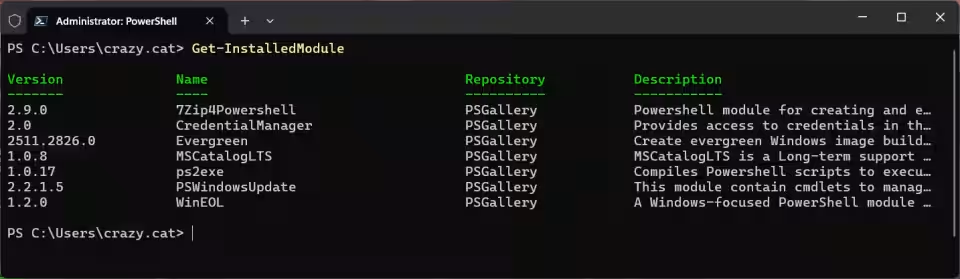

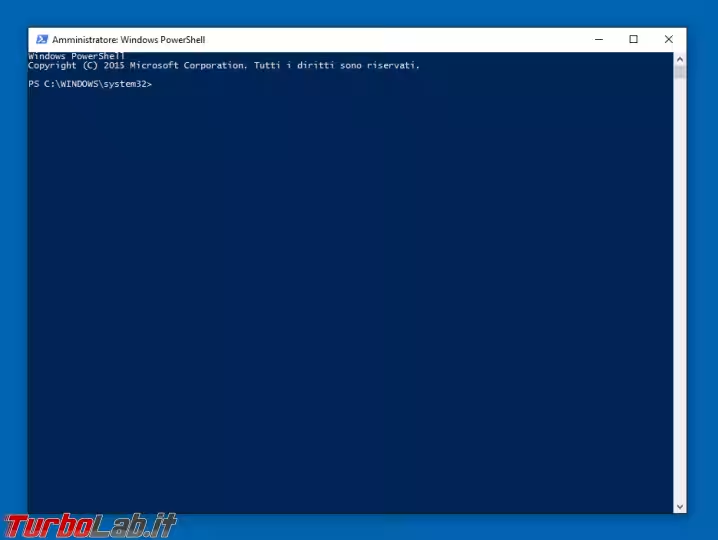

Nelle versioni più recenti di Windows è presente anche un altro programma che si presenta con una finestra (blu, questa volta) con cursore lampeggiante: PowerShell.

Con questo strumento è possibile fare operazioni di amministrazione del sistema più complesse che con il Prompt dei comandi come, ad esempio, la disinstallazione delle app preinstallare in Windows 10. Anche in questo caso il comando help ci da un aiuto, ma diversamente del Prompt dei comandi, non ci da una lista di comandi che possiamo usare (per questo possiamo digitare Get-Command) ma ci dice che è disponibile un aiuto online e che possiamo scaricare e salvare localmente. Inoltre Get-Help nome-comando ci da una breve spiegazione di come si utilizza quel comando. Per imparare ad utilizzare questo nuovo ma potente strumento possiamo iniziare qui o qui.

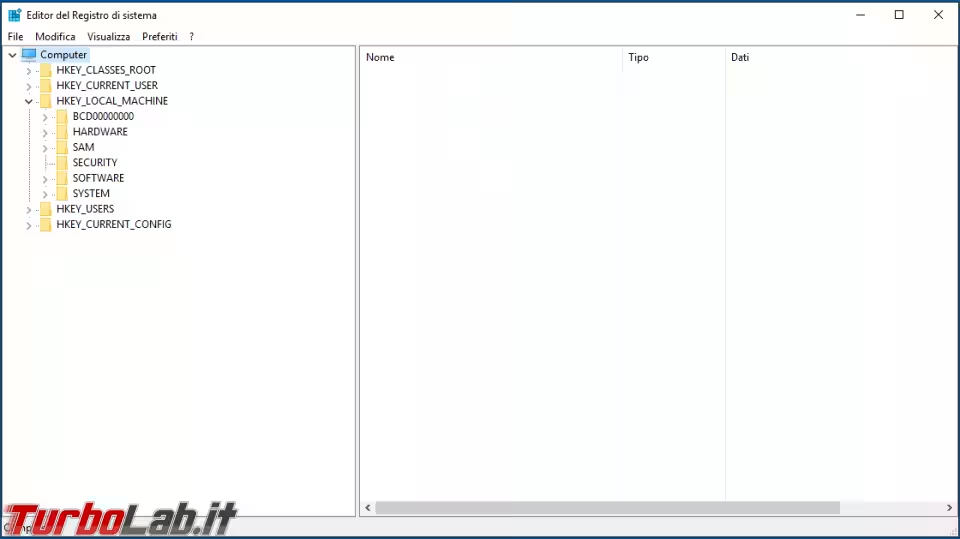

Il Registro di sistema

Windows archivia tutte le informazioni riguardanti impostazioni e configurazioni di tutti i programmi, degli utenti e dei gruppi, delle periferiche hardware, ecc ... e anche l'associazione del tipo di file al programma con cui aprirlo di cui abbiamo parlato in precedenza, in alcuni file di sistema che, tutti insieme, sono identificati come Registro di sistema. Visto le informazioni che contiene è inutile specificare quanto sia importante e vitale per il corretto funzionamento e la stabilità del sistema stesso.

Suggerimento: è, quindi, altrettanto importante prenderci un po' di confidenza.

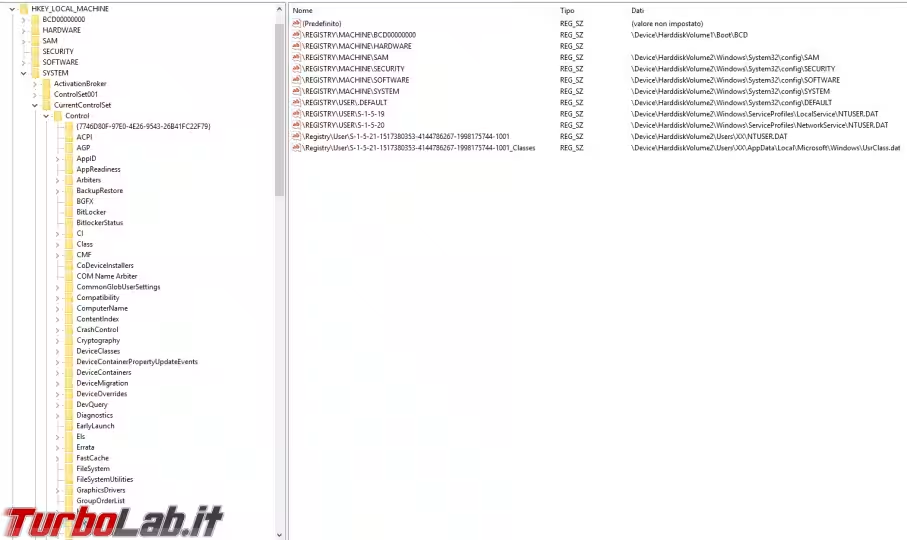

Dove possiamo trovare i file che compongono il registro? Ovviamente anche questa informazione è contenuta nel Registro di sistema e in particolare in una chiave HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\hivelist ma andiamo con ordine.

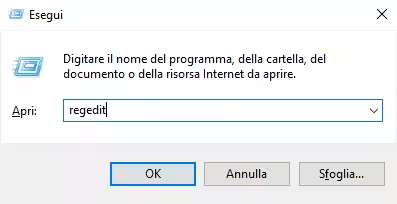

Oltre ad utilizzare programmi per la pulizia automatica del registro (pratica molto sopravvalutata), si possono fare anche alcune operazioni manuali sul Registro di sistema ma non si va mai ad editare direttamente questi file (tra l'altro "bloccati" dal sistema e nemmeno leggibili) piuttosto si utilizza un'apposita interfaccia chiamata in maniera poco fantasiosa Editor del registro di sistema. Per accedervi possiamo premere contemporaneamente il tasto con il simbolo di Windows+r: si aprirà la finestra Esegui dove andremo a digitare "regedit" prima di confermare con OK

Adesso possiamo andare ad editare il registro di sistema ma attenzione a quello che fate qui: la modifica di una semplice chiave potrebbe avere conseguenze terribili sul sistema, meglio quindi procedere sempre con molta cautela e operare solo se siamo sicuri di quello che stiamo facendo e abbiamo un backup con il quale annullare le modifiche in caso qualcosa andasse storto.

Come potete vedete dalla struttura ad albero il registro è strutturato in maniera gerarchica dove compaiono cinque principali rami, detti "chiavi" (e per estensione ogni altro ramo è detto "chiave"); l'ultimo ramo è quello che contiene i "valori". Vediamo brevemente un po' più in dettaglio le chiavi principali:

- HKEY_CLASSES_ROOT (abbreviato: HKCR) contiene informazioni sulle applicazioni installate e sulle associazioni dei tipi di file. Questo ramo si compone con le informazioni che si trovano in HKCU\Software\Classes e in HKLM\Software\Classes;

- HKEY_CURRENT_USER (HKCU) contiene tutti i dati relativi al profilo dell'utente attivo. Prende le informazioni contenute dalla chiave relativa all'utente in HKEY_USERS;

-

HKEY_LOCAL_MACHINE (HKLM) contiene le impostazioni del computer in uso e comuni quindi a tutti gli utenti del sistema. Si dirama a sua vola in 6 sotto-chiavi:

- BCD00000000 che contiene le informazioni per l'avvio dei sistema;

- HARDWARE questo ramo viene generato all'avvio, non viene salvato in file e contiene le informazioni sull'hardware del computer;

- SAM questo ramo è mostrato vuoto. In realtà contiene informazioni riguardanti impostazioni di sicurezza (come, ad esempio, la password degli utenti);

- SECURITY anche questo ramo viene mostrato come vuoto ma in realtà contiene altre impostazioni di sicurezza dell'utente in uso come i permessi sui file;

- SOFTWARE contiene le impostazioni delle applicazioni installate e dei componenti di Windows, le associazioni dei file, i file di libreria (DLL) registrati, ... Quando disinstalliamo un programma, qui potrebbe rimanere qualche traccia che se eliminata, in genere, non da problemi (ricordate: procedere sempre con cautela!);

- SYSTEM qui troviamo informazioni riguardo alle impostazioni proprie di Windows (come, ad esempio, i servizi e il tipo di avvio), la configurazione hardware e i dischi montati;

- HKEY_USERS (HKU) sono presenti le chiavi HKEY_CURRENT_USER di tutti gli utenti connessi al sistema;

- HKEY_CURRENT_CONFIG (HKCC) dove sono raccolte informazioni volatili (non salvate in un file) sulla sessione.

I "valori" possono essere di diversi tipi ma si riducono a due categorie: quelle che contengono stringhe (come, ad esempio, il path all'eseguibile di un programma) e quelli che contengono valori binari (che generalmente servono per attivare [1] o disattivare [0] un'opzione o impostazione). Potete trovare maggiori informazioni qui.

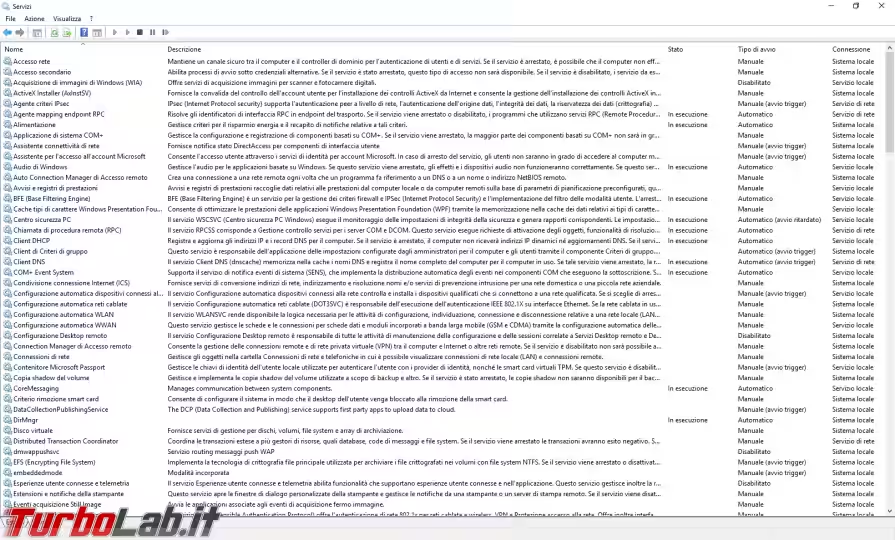

Servizi

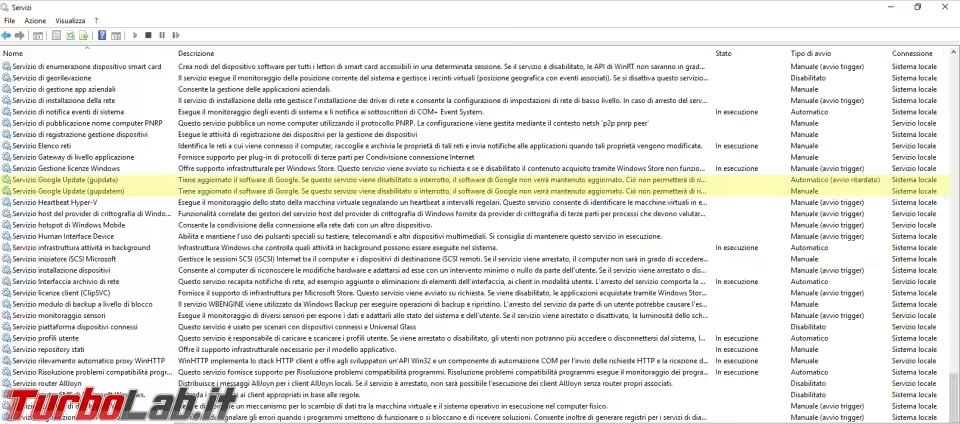

I servizi di Windows altro non sono che programmi che lavorano in background, non sono quindi visibili (se non nel task manager) e gestiscono tutte le operazioni indispensabili al corretto funzionamento di Windows ma non solo. La gestione dei servizi si può fare tramite l'apposita applicazione che si trova in Strumenti di amministrazione

Qui possiamo vedere una lista di tutti i servizi, una breve descrizione (spesso troppo breve per risultare comprensibile), il tipo di avvio (automatico, manuale o disabilitato) e la connessione (servizio di rete o servizio locale).

Suggerimento: capire la funzione dei servizi e imparare a gestirli; questo può rendere il nostro sistema più sicuro e veloce.

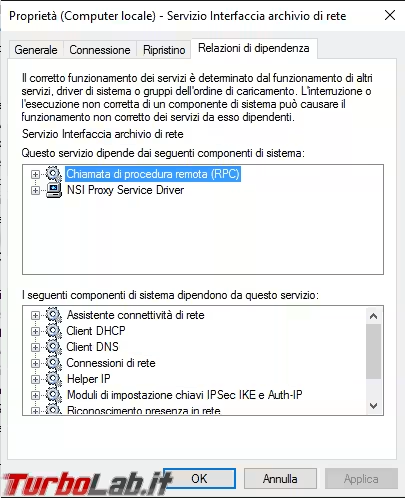

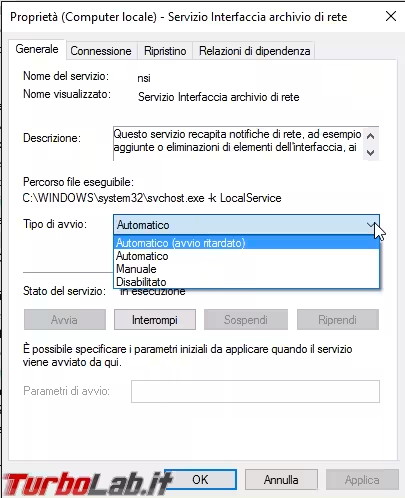

Per impostazione predefinita i servizi di Windows sono attivi in base a quello che è lo standard (secondo Microsoft) per tutti i tipi di computer; potrebbe capitare però che alcuni servizi non siano necessari per tutti gli utenti (ad esempio, Client DHCP se ho una connessione con IP statico o Spooler di stampa se non possiedo una stampante o molti servizi di rete se il mio è l'unico computer connesso). Alcuni servizi funzionano solo se altri sono attivi; si generano così Relazioni di dipendenza che si possono vedere aprendo il menù Proprietà di ogni servizio con il click destro.

Qui si vedono da quali servizi dipende e quali sono i servizi dipendenti. Nella tab Generale è invece possibile Interrompere o Avviare il servizio e cambiare il tipo di avvio o Disattivarlo in modo che non si avvi in nessun caso (nemmeno se richiamato da un altro servizio).

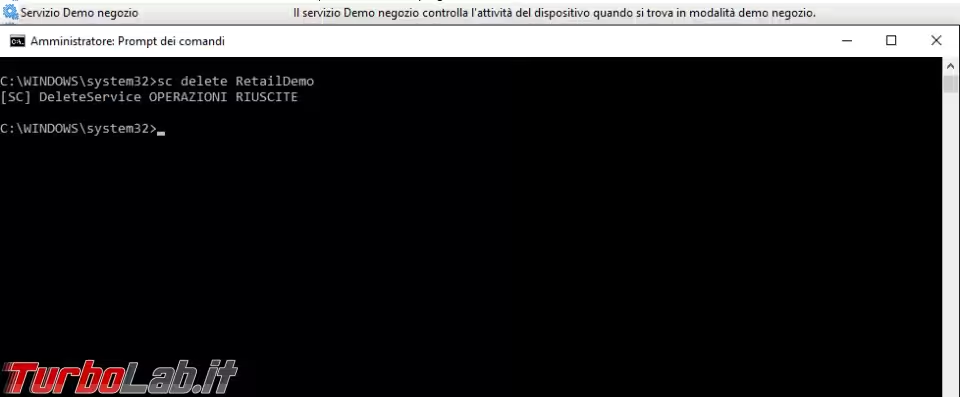

Alcuni servizi decisamente inutili (come Demo per negozio) possono essere anche eliminati ma serve l'aiuto del Prompt dei comandi dove dobbiamo digitare sc delete nome-servizio dove nome-servizio è il nome che si trova nella tab Generale nelle Proprietà

Altri servizi possono essere creati in fase di installazione e quindi non è una cattiva idea controllare la presenza di nuovi servizi dopo l'installazione di qualche programma, così da capire immediatamente chi li ha creati, e valutare la loro effettiva utilità

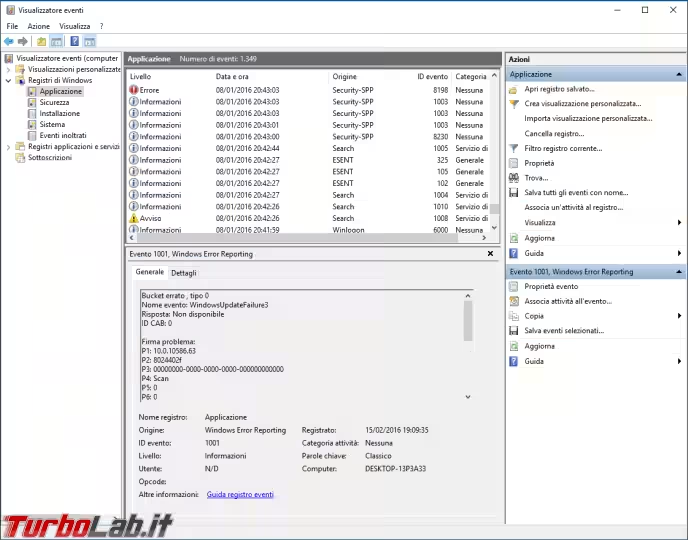

Visualizzatore eventi

Il Visualizzatore eventi è un altro programma che si trova in Strumenti di amministrazione. La parte più interessante sono i Registri di Windows: questa è una parte da ispezionare quando, per esempio, abbiamo un'applicazione che si blocca o si chiude improvvisamente. L'errore sarà sicuramente registrato qui e una volta individuato può rappresentare un ottimo punto di inizio per trovare una soluzione; spesso all'errore è assegnato un codice e la ricerca di questo codice su un motore di ricerca può portare direttamente alla soluzione.

Ecco perché vi suggerisco di imparare a leggere il visualizzatore eventi.

Un controllo periodico può anche portare alla luce problemi che non generano la terminazione di programmi ma possono essere causa di rallentamenti del sistema.

Ci sono 3 tipi di eventi:

- Informazione: contraddistinta da un cerchio bianco con una "i" blu all'interno; questi sono eventi di normale amministrazione, vengono registrati ma non sono niente di cui preoccuparsi;

- Avviso: contraddistinto da un triangolo giallo con un punto esclamativo nero; questi eventi indicano che c'è un qualche tipo di problema non grave;

- Errore: contraddistinto da un cerchio rosso con una "X" bianca; indica problemi più gravi che possono provocare il blocco e la chiusura di programmi o servizi di sistema.

Bene, questi sono solo alcuni semplici suggerimenti che potrebbero aiutarvi ad amministrare meglio il vostro Windows.

Voi avete altri consigli da suggerire?

![[update: di nuovo!] TurboLab.it è sotto attacco (aggiornato: 19 febbraio 2026, ore 08:21)](https://turbolab.it/immagini/reg/6/ddos-attack-tli-26989.avif)