Sistema operativo instabile, CPU sempre troppo alta senza motivo apparente, potrebbe esserci un rootkit nel tuo computer. Scoprilo con GMER.

GMER ci accompagna di diversi anni nella battaglia contro i rootkit che sempre più tentano di infettare i nostri sistemi operativi.

A differenza di TDSSKiller, Malwarebytes anti-rootkit o aswMBR, che sono in grado di trovare e eliminare i rootkit, GMER principalmente svolge una funzione di ricerca e visualizzazione della presenza del rootkit, anche se è in grado di fare alcune correzioni.

I primi possibili sintomi di un rootkit nel sistema operativo, o nei settori di boot del disco fisso, sono un sistema operativo instabile, un utilizzo di RAM e CPU alto senza apparente motivo e un anomalo traffico dati in uscita, magari delle mail, tutto questo potrebbe essere causato da normali virus ma se avete già fatto tutte le possibili ricerche per tutto quello che è visibile, e non avete trovato niente, allora potrebbe esserci un rookit che, per sua natura, è normalmente invisibile al sistema operativo.

Funzionamento

Una volta scaricato il programma, è portable e assume dei nomi diversi proprio per nascondersi a eventuali rootkit attivi nel sistema, basta avviarlo e attendere qualche secondo che compia una veloce analisi.

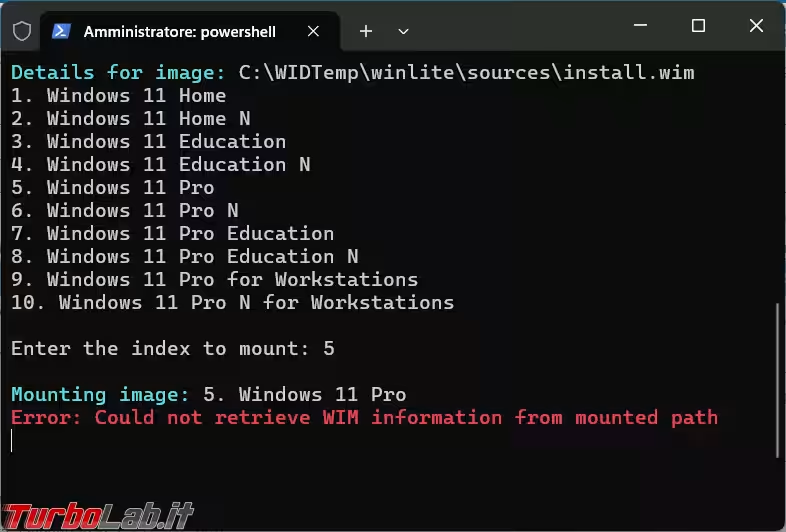

Se compaiono delle righe rosse e l'avviso di eseguire una scansione completa siete infetti da almeno un rootkit.

Da questa schermata vediamo che ci sono dei rootkit nei settori di boot e due processi nascosti nella cartella C:\Virus.

Al termine della scansione, tramite il pulsante Save, è possibile salvare il risultato in un file di testo per poterlo analizzare con più calma.

Non è detto che tutte le voci, anche quelle rosse, siano rootkit, alcuni processi e servizi di applicativi regolari possono essere nascosti, e quindi segnalati da GMER, bisogna quindi prestare una certa attenzione prima di cancellare qualcosa di potenzialmente importante. L'utilizzo di GMER è quindi consigliato a un utenza esperta o ben consigliata.

Questa foto è stata presa utilizzando la versione precedente di GMER, rilevava numerosi driver di Avast! come nascosti e per lui potevano essere dei rootkit in attività. Con l'arrivo della versione attuale di GMER, gli stessi driver non erano più considerati come hidden e quindi niente più attività rootkit.

Tra le cose che si possono provare a fare con GMER è di disabilitare e cancellare i servizi creati dai rootkit. Mi era capitato di provare questa operazione in passato, con alcuni virus come il Bagle o il Conficker, e non avevo ottenuto sempre dei grandissimi risultati, qualche crash di sistema e relativa schermata blu, questa cancellazione invece è andata a buon fine.

Altra operazione che possiamo fare con GMER è quella di terminare, o almeno provarci, il processo rootkit attivo per cercare di riprendere il controllo di un sistema operativo instabile che non si lascia magari aggiornare, o scansionare con l'antivirus, proprio per la presenza del malware in memoria.

Dal log di GMER possiamo anche ricavare gli eventuali altri file, driver o servizi fasulli e librerie Dll, che sono legati al rootkit principale.

Inoltre si può provare a "curare" l'infezione dei settori di boot del disco fisso, anche se in casi come questo preferirei provare prima con TDSSKiller.

Nonostante l'avviso, durante questo test, ho provato varie volte a ripristinare i settori di boot con GMER e non ho avuto nessun problema a farlo. Prestate comunque attenzione nell'utilizzarlo.

Dopo la prima scansione veloce, è possibile farne una più approfondita che mostrerà tutti i processi attivi, tra loro potrebbero uscire fuori delle altre componenti rootkit come i due file 3.tmp e 5.tmp, non evidenziati in rosso, l'ultimo eseguibile della lista è GMER sotto falso nome.

Tra le funzioni aggiuntive di GMER possiamo anche andare a terminare e cancellare direttamente qualche file pericoloso.

Conclusioni

Ho usato GMER più volte, in passato, senza nessun problema, questa volta mi ha però lasciato alcuni dubbi.

Alle prese con i rootkit che attaccano i settori di boot del disco fisso, di uno, molto recente, non ha rilevato per niente il suo servizio nascosto, che invece veniva trovato e rimosso da TDSSKiller, anche altre voci rootkit non erano segnalate in modo così evidente.

Un posto nella mia pendrive lo trova sempre, però mi costringerà a prestare maggiore attenzione quando mi capiterà di utilizzarlo in futuro.

![[update: di nuovo!] TurboLab.it è sotto attacco (aggiornato: 19 febbraio 2026, ore 08:21)](https://turbolab.it/immagini/reg/6/ddos-attack-tli-26989.avif)