Un malware, abbreviazione di malicious software o software dannoso, è un programma, o un codice, scritto e pensato per recare danni al sistema operativo, spiarlo, rubarne informazioni o password, criptarne i file o dirottare la navigazione Internet. Ci sono diverse categorie di malware, tra i nomi più conosciuti possiamo metterci virus, worm, trojan, spyware, adware, rootkit, keylogger, solo per citare i più conosciuti, e diversi altri. Sapere di cosa si tratta è importante perché serve a capire come proteggersi e come ripulire un sistema infettato dal malware in questione.

Classificare un malware non è sempre così facile, molto spesso hanno più componenti al loro interno e sono destinati a diversi scopi. Quello che all'inizio poteva sembrare un piccolo trojan downloader, poi si occupa di scaricare un rootkit che infetta il sistema, vi ruba le password e inserisce il vostro computer/server in una botnet. Può quindi succedere che facciate analizzare il vostro file infetto a vari antivirus ottenendo nomi e caratteristiche diverse (e questo potrebbe generare confusione nell'utente finale poco esperto).

Nel dizionario ho inserito alcuni malware del passato, come i dialer, che non sono più in circolazione ma che è sempre bene ricordare. Ci sono molte voci che non sono dei malware, però sono legati a loro dal tipo d'infezione o dal metodo di diffusione, inoltre sono presenti truffe di varia natura come il phishing o le truffe sessuali.

0-Day

Si definisce 0-day un malware quando è nuovo e appena creato/modificato, in questo momento non è riconosciuto da nessun antimalware perché non è presente nel loro database delle firme. Ora il malware è libero di agire, perché non riconosciuto, e se non ci sono altri strumenti di protezione come hips o euristica elevata che ne riconoscano alcuni comportamenti sospetti può infettare il sistema operativo.

Adware

E' l'abbreviazione di advertising-supported software, il suo scopo è quello di mostrare dei messaggi pubblicitari all'utente in particolare quando naviga o durante l'utilizzo stesso del programma.

Non tutti i programmi con adware sono malevoli, molti vengono distribuiti in modo gratuito proprio per la presenza di questi sponsor o messaggi pubblicitari, vedi gli antivirus gratuiti.

In passato invece, succedeva di frequente, che questi adware andassero a infettare il browser inserendovi BHO, toolbar e ne dirottassero la navigazione.

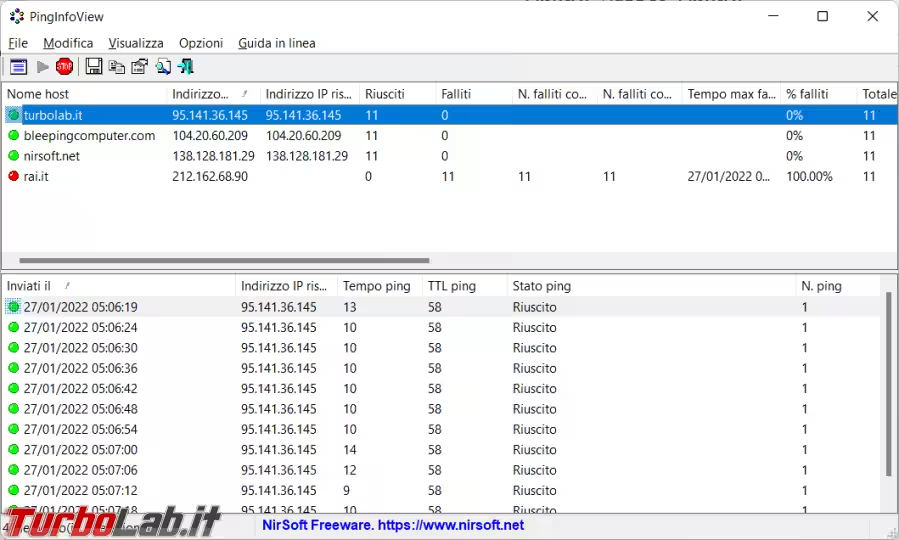

Attacco DDos

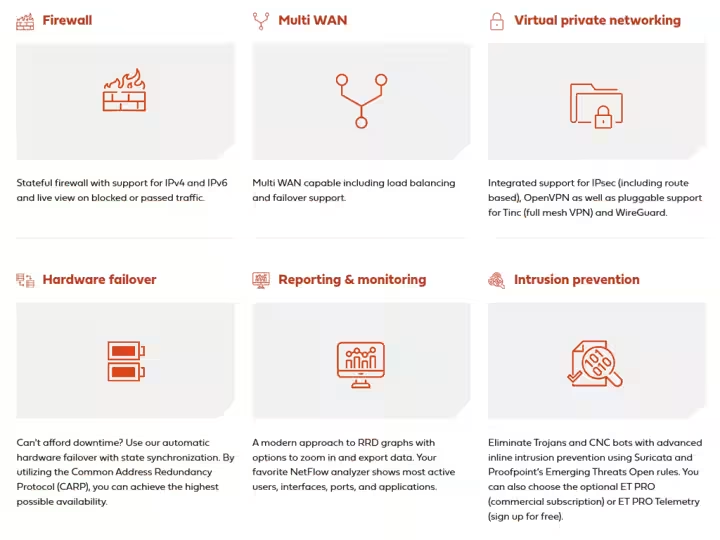

Un attacco DDos (Distributed Denial of Service) avviene quando gli attaccanti riescono a dirigere un traffico dati enorme verso il loro bersaglio, in genere grossi datacenter o distributori di servizi, e saturarne la rete in modo da interromperne il servizio e mandarlo offline.

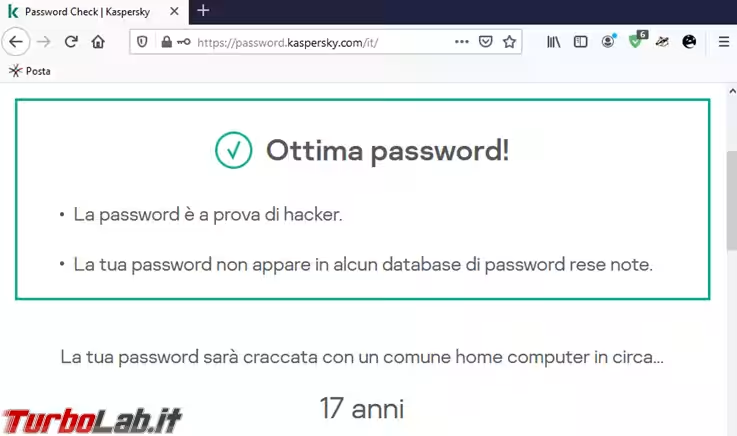

Attacco forza bruta o del dizionario

Per scoprire le password si possono utilizzare due metodi, l'attacco forza bruta (brute force attack) che prova ogni carattere, simbolo e numero in ogni possibile posizione sino a quando non trova la giusta combinazione, mentre l'attacco per dizionario (dictionary attack) prova tutte le parole possibili contenute nei dizionari selezionati.

Se volete provare quanto è robusta la vostra password e quanto tempo impiegherebbe qualcuno a scoprirla potete utilizzare questo servizio di Kaspersky. Quello che vedete e il tempo che potrebbe impiegare un normale computer casalingo per scoprire una password di 14 caratteri con lettere, maiuscole, simboli e numeri.

Attacco man in middle

Quando due persone, o due enti, comunicano tra di loro, l'attaccante si può mettere in mezzo tra di loro e intercettare i dati per rubarli o modificarli facendo credere che provengano dal reale mittente.

Backdoor

Una backdoor è letteralmente una "porta di servizio" per accedere a un sito, a un servizio o a un applicativo. A volte queste backdoor possono essere create dagli stessi sviluppatori per accedere più velocemente al loro sistema, altre volte possono essere dei bug (non voluti), il problema è che un hacker potrebbe sfruttare queste "entrate sul retro" per prendere il controllo del sistema.

BadUSB

Un BadUSB è un dispositivo hardware, in genere una pendrive, a cui è stato modificato il firmware in modo che, una volta collegato al computer, possa simulare di essere una cosa diversa, una tastiera per esempio, in grado di inviare comandi al computer e metterlo nelle condizioni di scaricare altri file infetti da internet o di danneggiare i file del sistema operativo. Non sono moltissimi i casi noti di questo tipo d'infezione, uno nel Marzo 2020 a dimostrazione che questo tipo d'attacco è ancora possibile.

BHO

I BHO (Browser Helper Objects) maligni erano dei componenti aggiuntivi del browser, come toolbar e plugin, molto diffusi in passato, spesso viaggiavano di pari passo con gli adware, in genere si occupavano di visualizzare pubblicità o dirottare la navigazione. Ora è più difficile trovare cose del genere, i browser sono molto più "robusti". Ci sono anche i BHO buoni e legittimi, si tratta di componenti che possono permettere l'accesso a siti particolari o che aggiungono funzioni al browser.

Bot-Botnet

Se qualcuno, sfruttando magari una backdoor, è riuscito a prendere possesso, da remoto, del vostro computer/server e vi ha installato un bot maligno, cioè un programma nascosto in grado di fare delle azioni automaticamente e senza richiedere necessariamente l'intervento di una persona, questo computer può diventare parte di una botnet.

Una botnet è composta da un numero imprecisato di computer, per alcune la stima è di qualche milione, vengono utilizzate per spedire spam in dosi massicce, fare attacchi DDoS mirati a siti o istituzioni e cercare sempre di espandersi infettando nuovi computer.

Clickjacking

Il "dirottamento del clic", o clickjacking, consiste nel reindirizzare il clic del vostro mouse, fatto in una normalissima pagina Web, verso una cosa completamente diversa da quella cliccata. Pensate di aver cliccato sul link che vi rimanda all'accesso al vostro servizio, invece vi ritrovate in una pagina di phising clonata ad arte, oppure vi rimanda al download di un file infetto. Insomma con questo click su qualcosa di nascosto può succedere di tutto.

Code injection

Questa tecnica è utilizzata in informatica per permettere a due software diversi di interagire tra di loro, pensate all'antivirus che va a controllare gli altri processi attivi e cerca al loro interno codice maligni, così un software va a "iniettare" informazioni nell'altro. Nello stesso modo un malware può "iniettare" software regolare, ma vulnerabile, e avere accesso al sistema operativo o a un database di dati personali. Un esempio è quello del SQL injection.

Cross-site Scripting (XSS)

Si tratta di una vulnerabilità di alcuni siti Web che permette a un attaccante remoto di inserire script pericolosi all'interno delle stesse pagine. Voi, per esempio, pensate di inserire utenza e password in un sito sicuro invece, grazie a questo script nascosto, i vostri dati finiscono in mani sconosciute, non è detto poi che ci sia solo un furto di dati, dietro uno script ci può essere qualsiasi cosa, malware compresi. Per maggiori informazioni potete consultare questa pagina.

Cryptominer-Cryptojacker

Il cryptominer è una tipologia di malware nata in seguito allo sviluppo delle criptovalute, bastano alcune righe di codice, ben nascoste in pagine Web, per infettare il computer e sfruttarne la potenza di calcolo del computer e fare il mining delle criptovalute. Così noi paghiamo la corrente elettrica, il nostro computer, o lo smartphone, soffre perché messo sotto sforzo e chi ha creato il tutto ci guadagna alle nostre spalle.

Data breach-Data leak

Un data breach è un massiccio furto di dati e password varie da un sito, chi lo attacca trova qualche backdoor o vulnerabilità, così riesce ad accedere ai server aziendali che contengono tutti i dati dell'utente e password. Una volta ottenute queste credenziali, per accedere a un conto corrente, e svuotarlo, o a un profilo social, per impadronirsene, e ricavare altre informazioni, si passa a incassare i frutti del proprio "lavoro" vendendo i dati ricavati. Il data leak invece è un furto solo dei dati senza le password.

Deepfake

Non è un malware, ma una particolare tecnica di editing video con cui si creano dei video fasulli, ma di difficile individuazione, scambiando il viso dei protagonisti che si ritrovano a compiere azioni, o dire frasi, che non hanno mai fatto, si creano così fake news, video pornografici falsi o truffe per ricattare qualcuno.

Dialer

E' un malware ormai del passato, erano in grado di agire sulle vecchie connessioni telefoniche e tramite il modem chiamare dei numeri a pagamento molto costosi, facendo lievitare la bolletta telefonica. Ora, con le più moderne linee adsl o in fibra, sono ormai scomparsi.

Downloader

Il downloader è molte volte il primo file malevolo che scaricate nel vostro computer, è quel primo file che trovate allegato alla mail sospetta che avete appena ricevuto, o che si apre quando cliccate su quel link che vi ha mandato nella mail quel cliente che di solito non vi scrive mai.

Una volta erano praticamente solo degli eseguibili, quando i programmi di posta sono diventati più robusti e i server impediscono a questo tipo di file di propagarsi via mail, ora si possono trovare documenti Word o file Excel con macro infette che si occupano poi di scaricare il resto dei file malevoli e scatenare il resto dell'infezione.

Exploit

Un exploit è un codice malevolo che sfruttando un bug del browser, del sistema operativo o di un programma, riesce a eseguire operazioni pericolose nel computer. In genere li si trova in pagine Web, all'apparenza normali, ma dove, una volta cliccato sul link che nasconde l'exploit, può succedere di tutto.

Falsi positivi

Un falso positivo è una errata rilevazione del vostro antimalware che interpreta una parte di codice di un programma, o una sua azione, come se fosse quella di un malware, magari solo perché gli somiglia in qualche modo. Questi falsi positivi vanno inseriti nella lista delle esclusioni dell'antimalware.

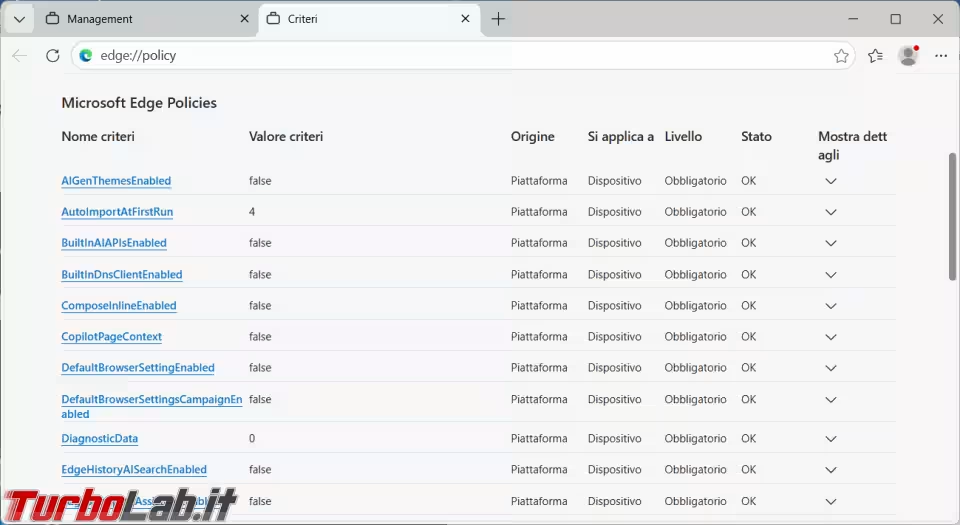

Fileless malware

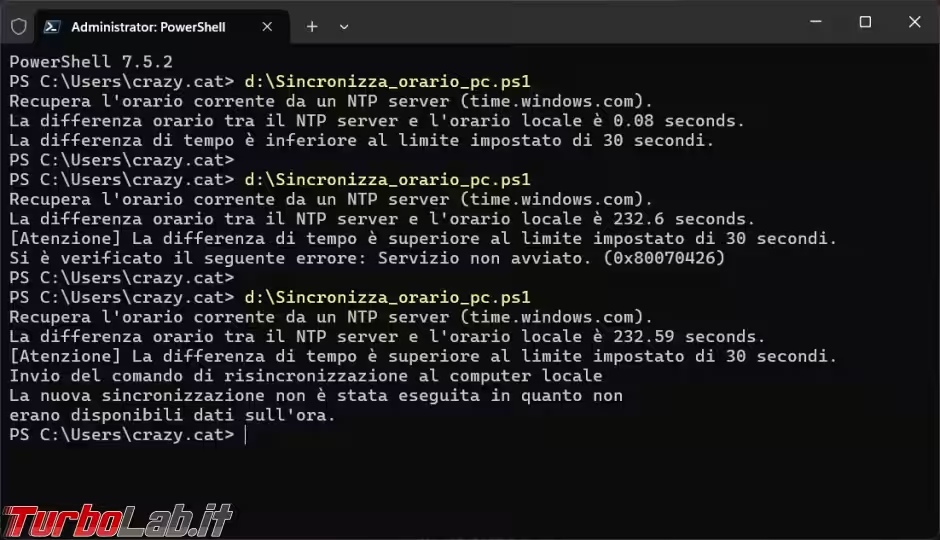

Una infezione di questo tipo è diversa dagli altri malware che scaricano almeno un file infetto nel computer, che si occupa di gestire poi il resto dell'infezione, un fileless malware agisce a livello di memoria RAM, si insinua nel firmware di qualche scheda o del BIOS, e da qui, utilizzando normali strumenti di Windows, come PowerShell, porta attacchi al sistema per rubare password o fare qualsiasi altra cosa pericolosa. E' difficile da trovare perché non lascia traccia nel disco fisso, come un file infetto, magari solo qualche chiave di registro non facilmente individuabile.

Fleeceware

Le fleeceware sono delle app legittime, scaricabili dagli store ufficiali, che nascondono però delle brutte sorprese. Dopo aver attivato il periodo di prova, e aver dovuto fornire gli estremi per il pagamento, l'utente si ritrova a dover pagare un abbonamento automatico molto caro e non richiesto. Non è un malware, forse non è una vera truffa (magari è scritto in piccolo nelle condizioni d'uso che nessuno legge mai), sicuramente non è un bel comportamento.

Flood

Un flood è un tipo di attacco a un sistema, un sito, o una chat, in cui vengono generati una grandissima quantità di pacchetti, o di messaggi, e inviati verso il bersaglio in modo da rendere il servizio inutilizzabile. Il flodder, in genere un trojan virus, è il mezzo con cui si genera l'attacco.

Hacktool

Un hacktool non è un virus, però molti antivirus li intercettano e li eliminano perché spesso vengono utilizzati per compiere modifiche al sistema operativo, per esempio i vari crack o attivatori di Windows e Office, oppure sono in grado di leggere le password memorizzate nel sistema, vedi i vari tool della Nirsoft, quindi l'antimalware installato li considera pericolosi.

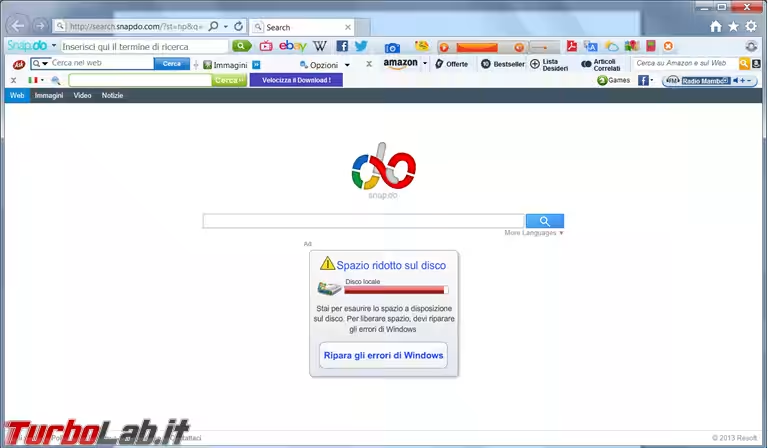

Hijacking

Questa tipologia di attacco riguarda un dirottamento del browser (browser hijacking) verso pagine Web scelte dall'attaccante che mostrano banner pubblicitari o prodotti destinati a farlo guadagnare. In pratica noi avevamo avviato una ricerca di una determinata cosa e vediamo invece comparire dei risultati per nulla collegati a quanto stavamo cercando.

Hoaxes

Un hoaxes è un programma che simula l'azione di un virus, magari compie azioni o visualizza messaggi strani che potrebbero far pensare all'utilizzatore del computer di avere un malware nel sistema operativo.

Keylogger

Un keylogger è un programma/virus, o un dispositivo hardware, in grado di leggere e registrare tutto quello che digitiamo sulla tastiera, per poi trasmetterlo a chi lo ha creato o installato.

Il keylogger software può essere installato da remoto e risultare completamente invisibile all'utente, un keylogger hardware deve essere fisicamente collegato alla porta della tastiera per poter registrare quanto digitato, ma sono ormai tanto piccoli che, se avete il computer sotto la scrivania, potreste non accorgervene tanto facilmente.

In ogni caso le nostre password o i codici di accesso alla banca rischiano di finire in mani sbagliate per poi ritrovarci a perdere l'account di posta o il conto corrente svuotato.

Malvertising

Il malvertising, o malicious advertising, è una tecnica con cui le inserzioni pubblicitarie, presenti in siti normalissimi (vedi anche Libero.it), contengono pericolosi link nascosti in grado di eseguire codice malevolo nel computer in uso.

Payload

Un payload è l'insieme di azioni che compie il malware dopo aver infettato il sistema operativo, per esempio scaricare file da internet, rubare le informazioni e trasmetterle all'attaccante remoto. Virus differenti possono avere in comune lo stesso payload perché compiono le stesse azioni.

Phishing

L'arte, passatemi il termine, del phishing consiste nel cercare di farsi dare le credenziali d'accesso, utenza e password, a qualsiasi tipo di servizi come banche, carte di credito, forum, social network, da utenti poco accorti che cadono nel tranello di email, o sms, inviati in cui si segnala un qualche problema al servizio che deve essere risolto, sempre con urgenza, accedendo a una pagina web, clonata ad arte dal sito originale, in grado di rubare le credenziali inserite e farle avere all'autore del phishing.

Se non guardate bene l'indirizzo del sito potreste credere di essere pronti a fare il login su Amazon, o nella vostra banca, ma tentandolo consegnereste le vostre credenziali al truffatore autore del phishing.

Port scanning

Il port scanning consiste nel sondare le 65536 porte disponibili di un computer/server remoto sino a trovarne una aperta e attaccabile che permetta l'accesso al sistema.

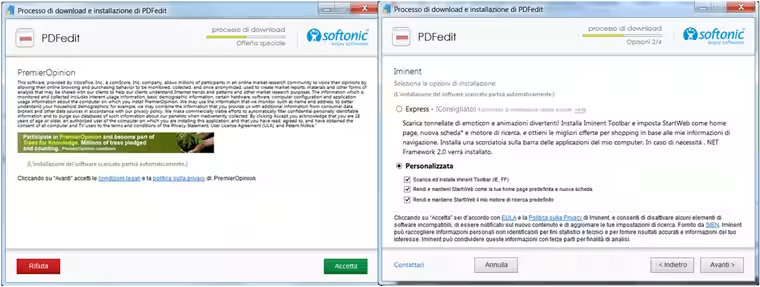

P.U.A. e P.U.P.

Potentially Unwanted Application (P.U.A.) e Potentially Unwanted Programs (P.U.P.) sono dei programmi sostanzialmente indesiderati e spesso inutili.

Si accompagnano ad altri programmi più famosi e gli fanno da sponsor, in fase d'installazione del programma principale è sempre presente un flag, magari ben nascosto, che permetterebbe di evitare l'installazione di questi applicativi, ma pochi se ne accorgono e quindi si prendono il "pacchetto completo".

In genere, almeno attualmente, non sono dei veri malware, in passato si trovava veramente di tutto come P.U.A. e P.U.P.

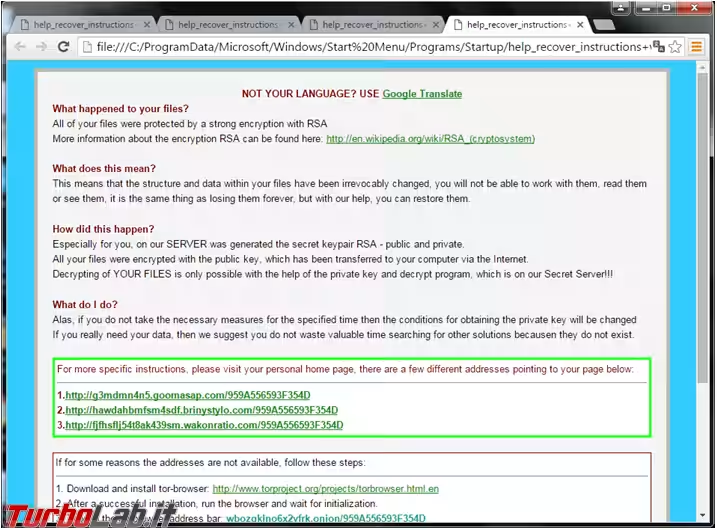

Ransomware e Cryptolocker

I virus della famiglia Ransomware/Cryptolocker sono ormai, da alcuni anni, tra i principali malware come pericolosità e diffusione, in genere si trasmettono attraverso email che contengono documenti infetti o link per scaricare altri file infetti.

l risultato è che in pochi minuti vi trovate con tutti, o quasi, i documenti e la posta criptati in modo irrecuperabile, o con il computer bloccato, a meno di non pagare il riscatto in Bitcoin agli ideatori del malware.

Una volta pagato il riscatto vi viene fornita (si spera) la chiave di sblocco del computer o per recuperare i documenti criptati.

Rootkit

Un rootkit è un tipo di malware molto insidioso, si nasconde dietro, o dentro, a processi di sistema e driver legittimi per cui l'antivirus di sistema non sempre riesce a rilevarlo. A differenza del Fileless malware l'infezione di un rootkit è permanente proprio perché si integra, in qualche modo, nel sistema operativo.

Scoprire un rootkit non è semplice, ci sono programmi appositi come Tdsskiller di Kaspersky, oppure gli utenti più smaliziati possono notare dei processi troppo "attivi" o delle porte aperte nel firewall che non dovevano esserci.

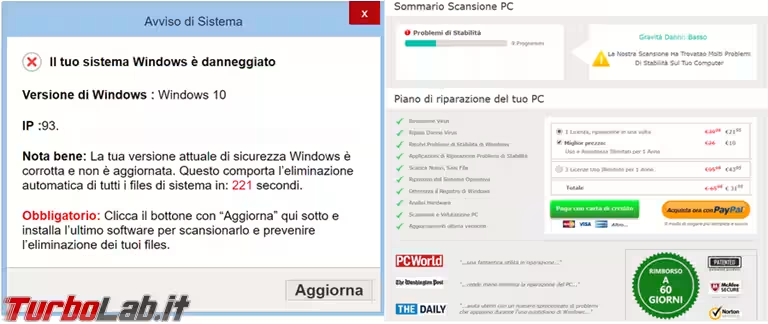

Rogue/scareware

I rogue software erano molto più diffusi in passato, si presentavano come dei presunti antivirus o antispyware, oppure dei pulitori di sistema, cercavano di allarmare gli utenti poco esperti visualizzando falsi messaggi sulla presenza di virus o problematiche varie. "Il tuo computer si auto distruggerà in pochi secondi se non premi un tasto e non installi il nostro fantastico programma".

Una volta installati eseguivano dei controlli in cui trovavano moltissimi problemi, tutti falsi, e invitavano l'utente, ignaro e incauto, all'acquisto della licenza per risolvere tutti questi difetti che non esistevano.

Alla fine ci si rimettevano i soldi della licenza e, spesso, si consegnavano dei dati personali agli autori della truffa.

Sim swap

Lo scambio di SIM consiste nel conoscere alcuni dati personali del reale utilizzatore di questa SIM, poi si prova a chiamare il call center, o andare nel negozio, che gestisce il suo servizio telefonico e provare a convincere il commesso/operatore di essere il reale titolare della SIM che vuole spostare il numero su un nuovo telefono così da poter tentare l'accesso a un servizio, come quello bancario, che può richiedere una doppia conferma con l'invio del codice via SMS.

Ho visto di persona un tentativo di swap, utilizzando questa stessa tecnica della conoscenza dei dati personali dell'utente, per una polizza assicurativa dell'auto. Il problema, per il truffatore che stava telefonando al call center, è che il reale possessore del contratto ha chiamato nello stesso momento per denunciare la tentata truffa. Le due operatrici sino sono accorte che stavano gestendo contemporaneamente lo stesso contratto e hanno sventato la fregatura.

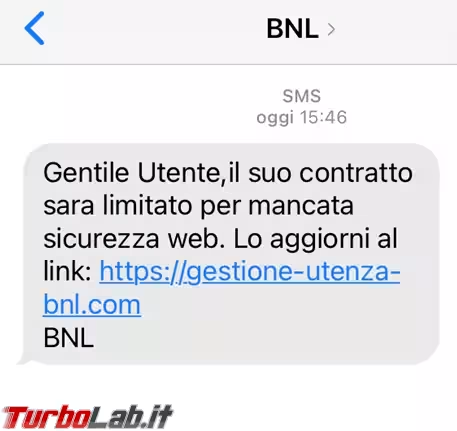

Smishing

Lo smishing è la versione telefonica del phishing, arriva un SMS dalla vostra presunta (e falsa) banca che vi invita a inserire login e password per sbloccare il servizio e risolvere tutti i problemi. L'aspetto e la procedura della truffa sono praticamente le stesse del phishing.

Sniffing

Tramite programmi adeguati, detti sniffer, è possibile analizzare il traffico di una rete. Questo tipo di analisi può essere utilizzata per verificare le problematiche e la stabilità della rete ma può essere anche usata per rubare informazioni e password.

Spam

Chi di noi non ha mai ricevuto una mail di spam in cui si pubblicizza qualcosa o un servizio, mail non richieste arrivate perché ci saremmo iscritti a un qualche servizio a cui non abbiamo mai aderito. Dietro questo invio di mail spam ci sono molto spesso virus, come Emotet, che infettano altri computer per creare delle botnet destinate a spedire grandi quantità di mail spam.

Spectre e meltdown

Si tratta di due vulnerabilità potenziali che affliggono i processori praticamente di tutte le marche, Meltdown in particolare Intel e ARM, mentre Spectre comprende anche AMD. Sfruttando alcune modalità di gestione della gestione della memoria e dei processi potrebbero permettere l'esecuzione di codice malevolo in aree particolari della memoria.

Sono state scoperte all'inizio del 2018 e a quanto pare sono presenti da sempre nelle CPU, non solo in quelle dei computer ma in tutti i dispositivi che ne montano una, e ancora lo saranno per molto tempo perché andrebbe cambiata la struttura stessa della CPU per poterla risolvere. Sono state rilasciate delle patch che hanno attutito il problema. Si tratta in ogni caso di una vulnerabilità difficile da sfruttare per un attaccante.

Spyware

Il compito di uno spyware è quello di spiare e intercettare tutto quello che succede nel computer infetto. Si può partire dai semplici siti visitati per arrivare a tutto quello che si digita sulla tastiera, credenziali e password comprese, il tutto viene poi trasmesso a chi ha creato l'infezione. Un esempio di spyware è rappresentato da un keylogger che registra tutte le vostre attività.

Thunderspy

Thunderspy è una raccolta di sette vulnerabilità che affliggono i computer dotati di tecnologia Thunderbolt, per sfruttarla però l'attaccante dovrebbe accedere fisicamente al vostro computer, aprirlo, collegare un dispositivo apposito e a quel punto potrebbe avere accesso ai dati del vostro sistema.

Si tratta di un tipo di attacco difficile da realizzare, perché prevede appunto di doverlo fare in presenza del computer e se questo è aggiornato alle ultime versioni del sistema operativo dovrebbe essere stata corretta e eliminata la vulnerabilità.

Trojan-Virus-Worms

Ho voluto unire queste tre categorie perché il loro confine è, a volte, non definito con chiarezza e alcuni comportamenti ed effetti sono più o meno gli stessi.

Un trojan, o trojan horse, è un malware che si nasconde in un programma che crediamo essere normale ma che ha al suo interno una brutta sorpresa, proprio come il cavallo di Troja da cui prende il nome. Una volta avviato il trojan può succedere di tutto, può scaricare altri file (trojan downloader), rubare informazioni personali e dati per l'accesso alle banche o carte di credito (trojan keylogger o trojan banker), altre tipologie di trojan le trovate in questa pagina di Kaspersky. Per diffondere questo tipo di malware vengono molto spesso usati i crack/keygen per attivare illegalmente software commerciali oppure falsi aggiornamenti di Flash Player o codec video. Insomma è l'utente che, credendo di fare del "bene" al proprio computer, attiva il trojan e scatena l'infezione.

Il virus attacca il computer si diffonde, crea copie di sé stesso, infetta altri file, scrive chiavi di registro per avviarsi con il sistema operativo, magari entra nel sistema e si mette in attesa che il computer venga riavviato o che l'utente compia determinate operazioni. Alcuni malware di una volta erano in grado di distruggere un sistema operativo perché corrompevano tutti i file e le dll di sistema costringendo a una reinstallazione assicurata. Ora il creatore di un malware ha più interesse a monetizzare le azioni del suo virus, quindi abbiamo i virus cryptolocker/ransom. Anche qui i metodi di diffusione e infezione passano dal file scaricato da Internet, da fonti di dubbia natura, o dal classico allegato alla mail.

Il worm si autoreplica, come un virus, ma agisce e attacca di preferenza le reti di computer, anche qui causano rallentamenti al computer e alla rete stessa, possono rubare gli indirizzi email dalla rubrica dei computer per poi inviare messaggi con cui infettare altri computer e creare delle botnet.

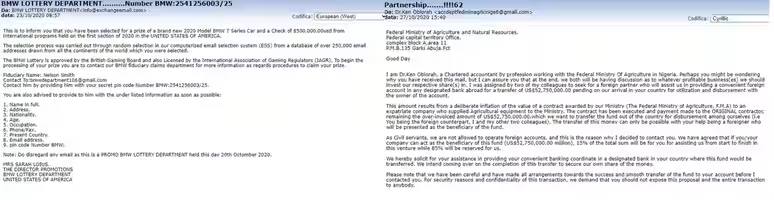

Truffe

Il catalogo delle truffe online, oltre al classico phishing/vishing, è molto ampio (truffa alla nigeriana, vincitori della lotteria che vogliono condividere il premio con voi, Michele Obama o Bill Gates che hanno bisogno del vostro aiuto, romance - e non "romantic" scam, sextorsion scam quando vogliono convincervi di avervi filmato mentre guardavate filmati porno, false farmacie online, falsi casinò online, falsi siti di incontri, tech support scam disponibili in versione italiana e inglese).

L'importante è convincervi a fornire dei dati personali, aiutarli nel riciclare dei soldi tramite il vostro conto corrente trattenendone una percentuale, oppure il "fidanzato/a" online che ha bisogno di soldi per venire in Italia a sposarvi.

Typosquatting e IDN Homograph Attack

Il Typosquatting consiste nella creazione e realizzazione di siti con nomi molto simili a quelli originali, magari quelli di una banca o di qualche marchio famoso, per utilizzarli nel phishing o per cercare ottenere informazioni spacciandosi per gli originali. Credete di essere sul sito originale, ma se non fate caso che l'indirizzo è goggle.com invece di google.com potreste inserire dei dati riservati e perderli.

L' IDN Homograph Attack utilizza invece la somiglianza di certi caratteri, anche di alfabeti diversi, per esempio lo zero 0 e la lettera O maiuscola, oppure la lettera l minuscola e la I maiuscola, per realizzare anche qui siti dal nome simile che possono sfuggire a una frettolosa lettura dell'indirizzo Web. L'indirizzo googIe.com sarà quello vero o sarà falso?

Vishing

Il vishing è la seconda versione, per il telefono, del phishing, chi gestisce la truffa simula una chiamata dal call center della banca, o per un servizio, del cliente e allarmandolo con dei falsi tentativi d'accesso prova a farsi dati personali per rubare soldi o dati personali.

Wangiri

Il wangiri è una truffa che colpisce i telefoni che ricevono una velocissima chiamata, giusto uno o due squilli, da un numero estero, se l'utente non fa caso al prefisso e lo richiama rischia di trovarsi dei costi di chiamata molto alti addebitati in bolletta oppure l'attivazione automatica di qualche servizio a pagamento

Conclusioni

Ho cercato di spiegare, in poche parole, alcune cose che meriterebbero trattazioni molto più ampie, dove meritava ho inserito dei link esterni se ne volete sapere di più.

Molto probabilmente ho dimenticato qualche voce che meriterebbe di essere inserita, il panorama del malware e dintorni è talmente ampio che è difficile conoscerle, e ricordarle, tutte.

I commenti sono a vostra disposizione se volete segnalare qualcosa.