Se il nostro PC di casa/ufficio è stato configurato per essere sempre disponibile via Internet, è prudente controllare il log delle connessioni Desktop remoto di tanto in tanto. Probabilmente non troveremo sorprese, ma se scopriremo che qualche indirizzo IP russo o cinese era riuscito ad entrare... la priorità diventa invalidare la carta di credito ed avvisare la banca! Vediamo dunque come procedere per aprire il log e visualizzare la lista delle connessioni via Desktop remoto

nota: questo articolo fa parte de "La Grande Guida a Desktop remoto".

La procedura è stata testata su Windows 10 Pro a 64 bit (x64), ma è pressoché identica anche sulle versioni precedenti.

Controllare il log di Desktop remoto con Visualizzatore eventi

Il primo modo per vedere il log delle connessioni a Desktop remoto è tramite l'utility Visualizzatore eventi integrata in Windows

» Leggi anche: Conosciamo e impariamo a utilizzare il Visualizzatore eventi di Windows

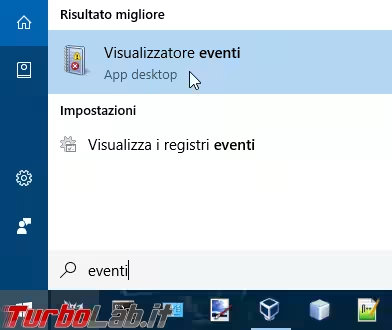

Per aprirla rapidamente, cercare eventi nel menu Start e lanciare Visualizzatore eventi

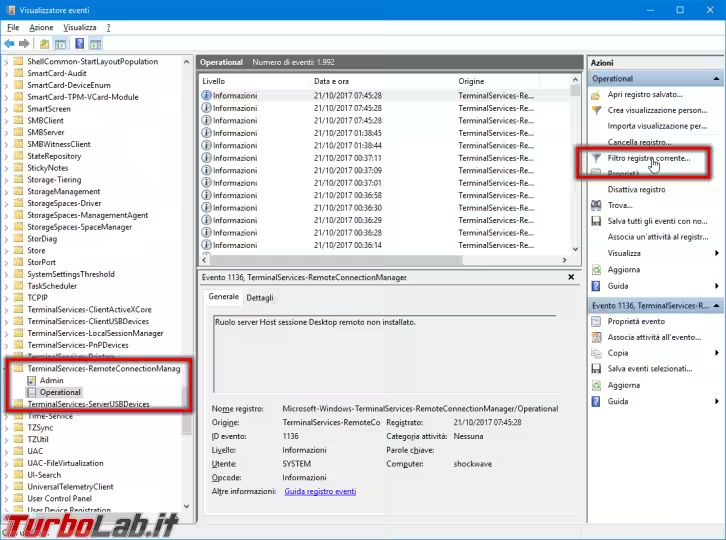

Dalla sezione di sinistra, seguire questa gerarchia:

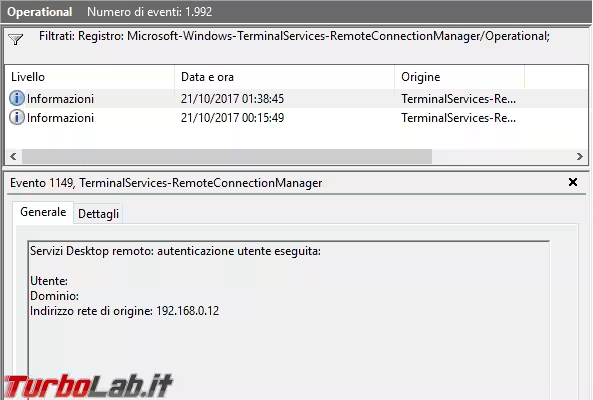

Visualizzatore eventi (computer locale)Registi applicazioni e serviziMicrosoftWindowsTerminalServices-RemoteConnectionManagerOperational

Ora cliccare sul comando Filtro registro corrente nella colonna di destra

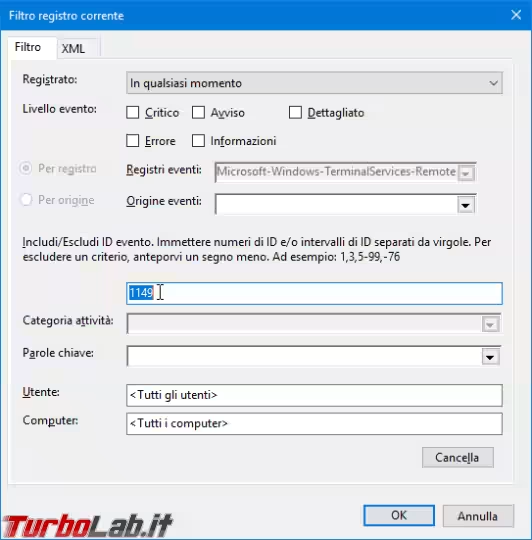

Nella finestra apertasi, individuare il primo campo di immissione dopo il testo descrittivo di metà finestra (riporta il suggerimento <Tutti gli ID evento> di default). Inserire qui 1149 e confermare

La visualizzazione filtrata mostra così una riga per ogni connessione Desktop remoto avvenuta con successo. Nella lista sottostante troviamo vari dati, fra i quali l'Indirizzo rete di origine: è l'indirizzo IP del client che si è autenticato ed ha avuto pieno accesso al sistema

» Leggi: Come localizzare geograficamente un indirizzo IP

Visualizzare le connessioni RDP con Connection Report for Remote Desktop

Per analizzare il log delle sessioni Desktop remoto e vedere chi si è connesso e quando possiamo utilizzare uno script chiamato Connection Report for Remote Desktop (RDPConnectionParser.ps1). Contrariamente al metodo appena visto, lo script genera automaticamente un comodo file in formato CSV, facilissimo da consultare e filtrare

» Download: RDPConnectionParser.ps1

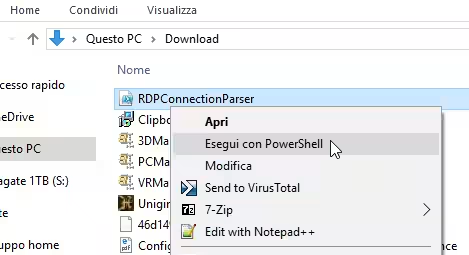

Dopo aver scaricato il file sul disco locale, farvi click con il pulsante destro del mouse e selezionare Esegui con PowerShell

Appare così un "flash" di finestra di terminale, che si chiude da sola dopo un istante.

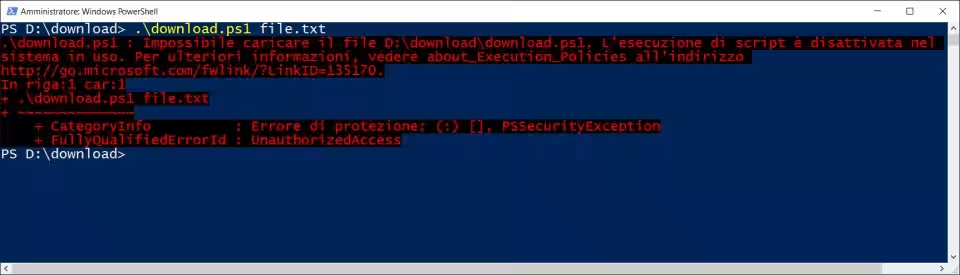

In alternativa, potete aprire l'interprete PowerShell (cercare powershell sotto Start e cliccare il collegamento trovato) ed eseguire lo script come .\RDPConnectionParser.ps1. In questo modo, però, probabilmente riceverete l'errore L'esecuzione di script è disabilitata nel sistema in uso poiché prima è necessario "sbloccare" l'esecuzione degli script PowerShell:

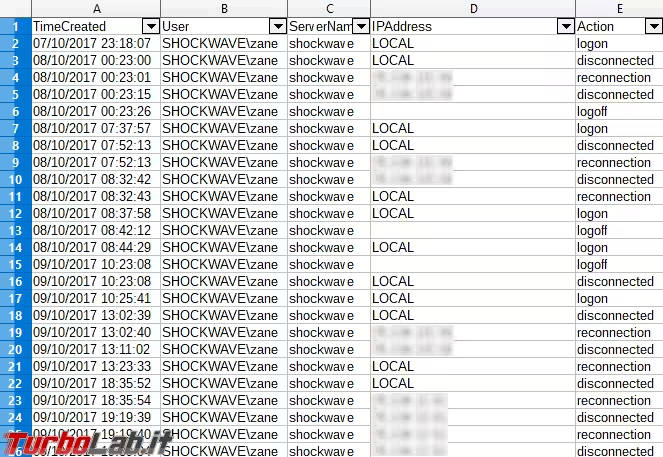

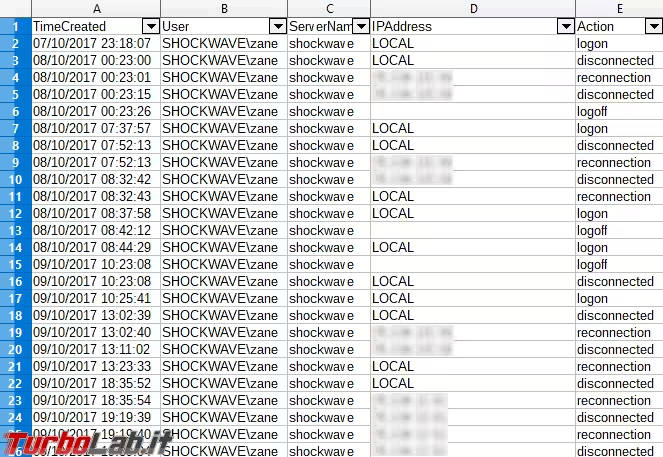

Lo script salva sul Desktop del PC un file .csv con il log delle sessioni Desktop remoto. Possiamo aprire detto file con Excel, Calc (OpenOffice/LibreOffice) o un qualsiasi altro gestore di fogli di calcolo.

» Leggi anche: Come aprire un csv in Excel 2016

» Leggi anche: Le migliori suite gratuite di programmi per l'ufficio alternative a Microsoft Office

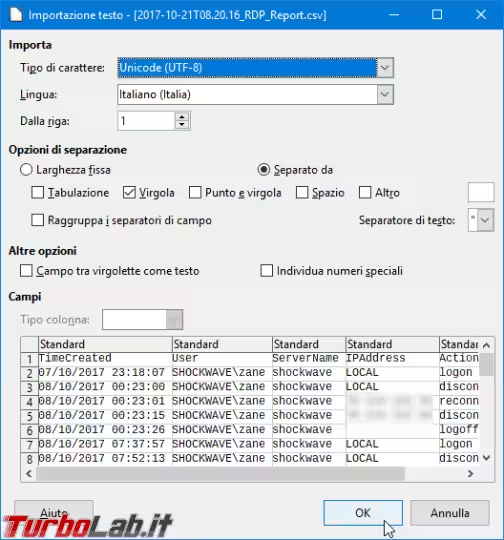

In caso vi dovesse essere richiesto il formato da utilizzare, dovete immettere:

-

Tipo di carattere:UTF-8 -

Separato da:Virgola -

Separatore di testo:"

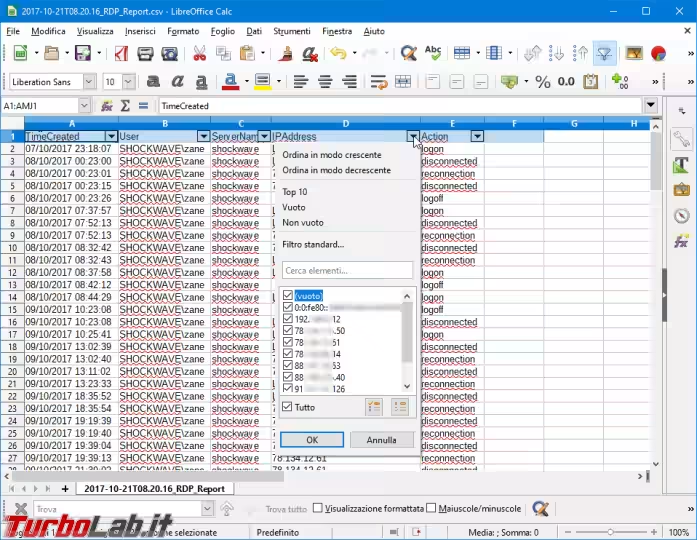

A questo punto, potete applicare i filtri come di consueto:

» Leggi: Guida: come filtrare le righe con Excel, OpenOffice o LibreOffice

In particolare, notate che la colonna IP Address è spesso valorizzata a LOCAL. Significa che l'accesso in questione è avvenuto fisicamente sul PC locale, non tramite Desktop remoto. Potete dunque tranquillamente nascondere queste voci.

Procedete poi a nascondere le righe che riguardano le connessioni originate da indirizzi IP che riuscite ad identificare come "legittimi"

» Leggi: Come localizzare geograficamente un indirizzo IP

Allo stesso modo, limitate il numero di dati da analizzare escludendo le voci della colonna Action diverse da logon.

Tramite queste eliminazioni progressive dovreste riuscire a ridurre la lista a zero o, comunque, a trovarvi in una situazione in cui vi sono solo poche righe da approfondire.

Notate infine che lo script supporta un paio di argomenti da linea di comando. Ad esempio:

.\RDPConnectionParser.ps1 -ServersToQuery Server1, Server2 -StartTime "November 1"

Questo interroga i sistemi di rete chiamati Server1 e Server2, ottenendo i log a partire dal 1° Novembre scorso.

Visualizzare i log di Desktop remoto da linea di comando

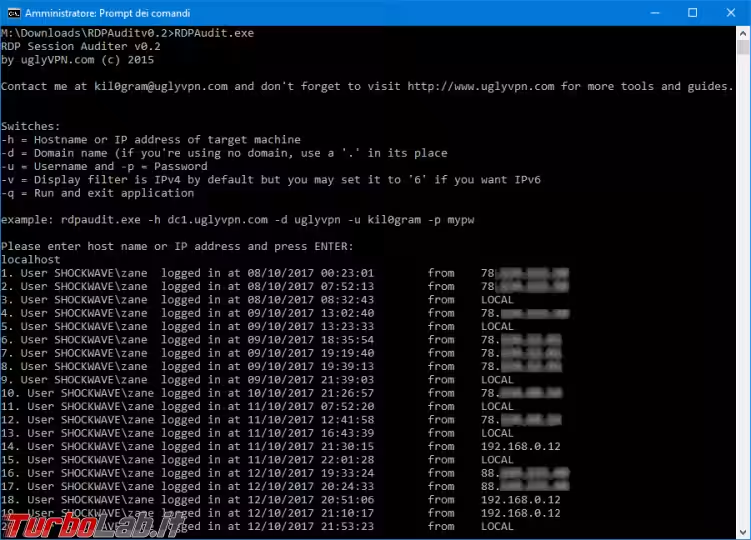

Se siamo interessati a visualizzare i log degli accessi via Desktop remoto da linea di comando possiamo aiutarci con RDPAudit:

» Download: RDPAudit

Procedere così:

- scaricare l'archivio

- scompattare l'eseguibile in una cartella a piacere. Ad esempio:

C:\Program Files (x86)\RDPAudit - aprire il Prompt dei comandi

- lanciare l'eseguibile come

"C:\Program Files (x86)\RDPAudit\RDPAudit.exe" - immettere

localhostalla richiesta di indicare l'hostname - visualizzare la lista delle connessioni

Notiamo che possiamo anche specificare il nome dell'host come argomento del comando, di modo da non doverlo poi digitare in modo interattivo:

"C:\Program Files (x86)\RDPAudit\RDPAudit.exe" -h localhost

Possiamo inoltre recuperare il log di un altro PC di rete tramite gli "switch" che il comando indica nell'intestazione.

Da notare infine che, tramite ridirezione, possiamo scrivere il risultato su file, invece che visualizzarlo nel Prompt dei comandi. Il comando diviene:

"C:\Program Files (x86)\RDPAudit\RDPAudit.exe" -h localhost C:\percorso\file.txt